Betrüger verwenden gefälschte CAPTCHA-Seiten, um Opfer zu verleiten, bösartige Befehle auszuführen.

Malware zielt auf Bitcoin-Wallets, Browser, E-Mails und Messaging-Apps ab.

Angriffe umgehen Antivirenprogramme und installieren nur RATs auf Computern mit wertvollen Daten.

Ein zunehmender Angriff beunruhigt Kryptowährungsbenutzer: eine neue Malware, die auf dem alten ACR Stealer basiert, verwendet die Taktik „ClickFix“, um Opfer zu täuschen und Bitcoin-Wallets zu stehlen.

Die Kampagne verbindet Social Engineering, gefälschte Seiten und fortschrittliche Malware-Verteilungstechniken, die die Erkennung erschweren.

Wie der Betrug „ClickFix“ funktioniert

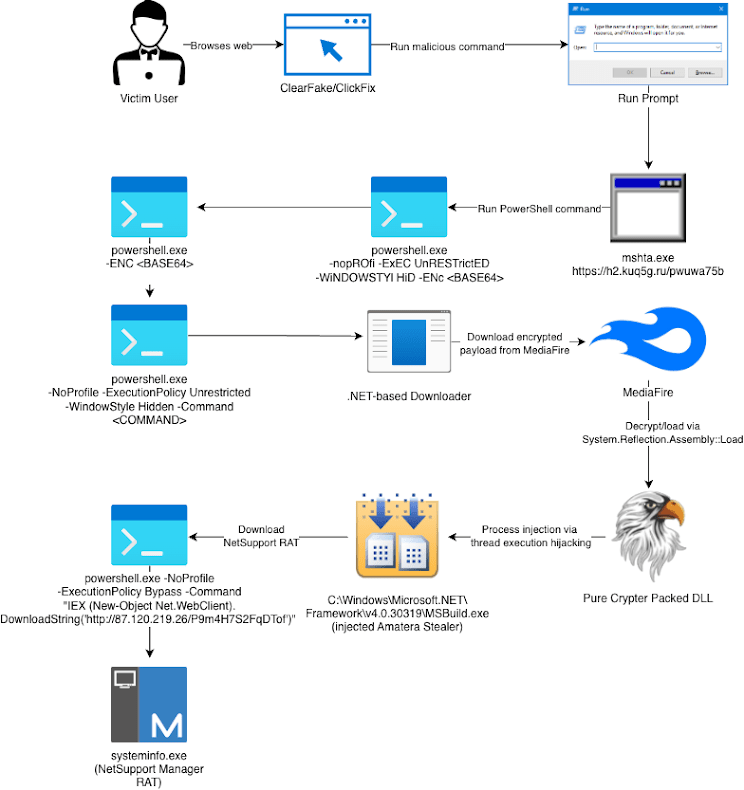

Kriminelle erstellen gefälschte Seiten, die CAPTCHAs, Systemwarnungen und Benachrichtigungen von Diensten wie Booking.com imitieren. Darüber hinaus verleiten sie Benutzer dazu, einen Befehl in Windows unter dem Vorwand auszuführen, „einen Fehler zu beheben“ oder „Zugang freizugeben“. Dieser Befehl installiert die Malware.

Der Angriff hat sich vom ACR Stealer entwickelt, der zuvor als Dienst verkauft wurde. Jetzt funktioniert er im Abonnement. Daher haben die Kriminellen die Reichweite erweitert und Kampagnen diversifiziert mit:

Gefälschte ClickFix-Seiten, die in der SmartApeSG-Kampagne verwendet werden.

VBS-Dateien mit gefälschten Rechnungen.

E-Mails mit gefälschten internen Warnungen.

Diese Seiten verteilen auch den NetSupport RAT, ein Werkzeug für geheime Fernsteuerung. Allerdings aktivieren die Kriminellen den Fernzugriff nur auf Maschinen, die Anzeichen für die Nutzung von Kryptowährungen zeigen, um Ressourcen nicht zu verschwenden.

Laut dem Sicherheitsanalysten John Hammond (Huntress Labs):

Diese Angriffe werden gefährlicher, weil sie psychologische Manipulation mit Methoden kombinieren, die in der Lage sind, Sicherheitslösungen zu umgehen.

Warum Bitcoin-Wallets so wertvolle Ziele sind

Kryptowährungen können innerhalb von Minuten und ohne Zwischenhändler übertragen werden. Daher kann eine kompromittierte Brieftasche schnell hohe Beträge generieren – oft unwiderruflich.

Darüber hinaus wurden Malware wie Amatera Stealer entwickelt, um:

installierte Wallets auf dem Computer identifizieren;

Browser nach Krypto-Erweiterungen durchsuchen;

private Keys und Seed-Phrasen extrahieren;

Cookies für Anmeldungen und Sitzungen auf Krypto-Plattformen erfassen.

Daher wächst diese Art von Angriff, weil ein einziger Betrug Hunderte von Tausenden oder sogar Millionen von Dollar einbringen kann.

Experten warnen, dass Antivirenprogramme und EDR nicht ausreichen. Die Malware kann Sandboxes umgehen und Techniken verwenden, die ihre Ausführung verschleiern.

Die Auswirkungen auf das Krypto-Ökosystem

Diese Art von Kampagne betrifft direkt Trader, Halter und Unternehmen, die mit digitalen Vermögenswerten umgehen. Darüber hinaus erhöht sie die Sicherheitskosten, verringert das Vertrauen und drängt Plattformen, die Authentifizierung und Überwachung zu verstärken.

Da Transaktionen unwiderruflich sind, erholen sich die Opfer selten ihre Gelder. Daher wächst die Notwendigkeit guter Praktiken, wie:

Nutzung von Hardware-Wallets;

starke Passwörter und 2FA auf allen Plattformen;

vermeiden, Befehle auszuführen, die von unbekannten Websites angefordert werden;

Misstrauen gegenüber ungewöhnlichen CAPTCHAs oder Systemwarnungen außerhalb der Norm.

Fazit

Die ClickFix-Kampagne zeigt, dass Betrügereien mit sozialer Ingenieurskunst weiterhin das schwächste Glied in der digitalen Sicherheit sind.

Darüber hinaus zeigt es, dass Kriminelle alte Techniken mit neuen, schwer zu erkennenden Methoden kombinieren. Daher sollten Krypto-Nutzer ihre Vorsichtsmaßnahmen verstärken und jede verdächtige Interaktionsanfrage als potenzielle Bedrohung behandeln.