Einleitung: Das Rätsel um 50 Milliarden Dollar.

Im Februar 2025 wurde die Krypto-Geschichte um ein weiteres schweres Kapitel erweitert: Das vertrauenswürdigste Multi-Signatur-System, Safe (Wallet), verlor in einem Frontangriff 1,6 Milliarden Dollar. Dies war nicht das Ergebnis eines tiefgreifenden Zero-Day-Exploits oder eines Quantencomputerdurchbruchs, sondern aufgrund einer Schwäche, die seit der Entstehung von Krypto besteht: die Schwäche der Benutzeroberfläche, die mit der Interaktion der Schlüssel arbeitet.

Seit 2020 sind über 50 Milliarden Dollar aus sogenannten sicheren Wallets verschwunden. Hackerangriffe scheinen sich zu ähneln: Die Blockchain wurde nicht kompromittiert, die Kryptographie wurde nicht gebrochen, aber die Gelder sind auf mysteriöse Weise verschwunden. Die unerträgliche Wahrheit ist: „Sichere“ Wallets sind tatsächlich nicht sicher - das Schloss ist stark genug, aber wir bewachen oft die falsche Tür.

Was wäre, wenn das Problem nicht im Sicherheitschutz, sondern in der zugrunde liegenden Architektur selbst liegt?

Erstens, Vermögenswerte sind on-chain, Schlüssel sind in der Wallet.

Korrektur des Konzepts „Wallet“

Zuerst, die meisten Menschen sind sich nicht bewusst: Krypto-Vermögenswerte werden nicht in der Wallet gespeichert. Dein Bitcoin ist nicht auf dem Ledger, dein Ethereum ist nicht in MetaMask.

Krypto-Vermögenswerte existieren auf der Blockchain, das ist ein unzerstörbarer, transparenter „Tresor“, die Echtheit von Krypto-Vermögenswerten kann verifiziert werden, existiert aber nicht in irgendeiner Wallet. Der Blockchain-Tresor ist perfekt - Hacker können ihn nicht angreifen, er ist unveränderlich und ewig, während die Wallet, die du hast, nur der Schlüsselbund ist, um den Tresor zu öffnen, nicht die Vermögenswerte selbst.

Wenn man das versteht, wird unser Sicherheitsbewusstsein umgestaltet:

Der Tresor (The Vault): Vermögenswerte wohnen im Blockchain-Tresor - verteilt auf tausende von Knoten, geschützt durch mathematische Konsens.

Schlüssel / privater Schlüssel (Private Key): Der einzige Weg, den Tresor zu öffnen - dieser Zeichenstring, einmal geleakt, bedeutet den Verlust der absoluten Kontrolle über Vermögenswerte.

Öffentlicher Schlüssel / Adresse (Public Address): Die Hausnummer von Vermögenswerten auf der Blockchain - kann sicher geteilt werden, wie eine E-Mail-Adresse.

Digitale Signatur (Digital Signature): Unfälschbare Autorisierung - mathematischer Nachweis, dass eine Transaktion ausgeführt werden kann.

Transaktion (Transaction): Die unterzeichnete Anweisung, ab diesem Punkt können Vermögenswerte übertragen werden.

Wenn man diese Logik versteht, wird die Sicherheitsherausforderung, vor der Wallets stehen, klar: Vermögenswerte sind auf der Blockchain sehr sicher, und jeder Hackerangriff, jeder Diebstahl, jeder Verlust geschieht, weil jemand über eine Schwachstelle an den Schlüssel gelangt ist.

Die Frage, die die Evolution der Wallets seit 15 Jahren antreibt, ist so einfach und doch so komplex: Wie schützt man Schlüssel?

Zweitens, die Evolution der Schlüsselverwaltungstechnologie der vierten Generation.

Die Geschichte der Krypto-Wallets ist im Wesentlichen eine Geschichte über die Geheimhaltung von Schlüsseln. Die Innovationen in der Wallet-Technologie haben aus den Mängeln früherer Generationen gelernt, bringen jedoch unvermeidlich neue Schwächen mit sich. Vielleicht ist es an der Zeit, die Probleme durch architektonisches Design zu vermeiden.

Erste Generation: Software-Wallet / Hot Wallet (2009 bis heute).

Die ursprüngliche Lösung war logisch, aber altmodisch: Schlüssel werden verschlüsselt und mit Passwörtern verborgen. Software-Wallets speichern die privaten Schlüssel auf ihren Geräten und sichern sie in Form von Mnemonik (12 oder 24 Wörter). Benutzer werden immer wieder daran erinnert, ihre Mnemonik auf Papier zu notieren, sie sicher aufzubewahren und sie niemals zu verlieren.

Dieser Ansatz scheint einfach, ist aber voller Löcher. Software kann von Hackern angegriffen werden, Computer können mit Viren infiziert werden, Clipboard-Malware kann Adressen austauschen, Phishing-Websites können Mnemonik stehlen, und Browser-Erweiterungen können ebenfalls kompromittiert werden. Heute haben die Sicherheitslücken von Software-Wallets Benutzer Hunderte Millionen Dollar gekostet, und diese Verluste nehmen täglich zu.

Schlüssel existieren in Software und sind äußerst anfällig.

Zweite Generation: Hardware-Wallet / Cold Wallet (2014 bis heute).

Die Reaktion der Branche darauf ist physische Isolation: Hardware-Wallets wie Ledger und Trezor halten die Schlüssel offline, speichern sie in speziellen Hardwaregeräten, die nicht mit dem Internet verbunden sind, die Schlüssel verbleiben im sicheren Chip, signieren Transaktionen innerhalb des Geräts und sind nicht den Sicherheitsrisiken von Malware ausgesetzt.

Aber neue Probleme kommen auf, Hardware-Wallets sind sehr unpraktisch - man stelle sich vor, mit einem USB-Gerät Kaffee zu kaufen. Sie könnten im Alltag verloren gehen, gestohlen oder beschädigt werden. Lieferkettenangriffe könnten bösartigen Code implantieren, bevor das Gerät beim Benutzer ankommt. Der wohlbekannte Ledger-Datenleckvorfall hat Millionen von Benutzeradressen offengelegt, was bedeutet, dass Hacker sogar Angriffe vom Online- in den Offline-Bereich verlagern können.

Isolation bringt zwar Sicherheit, opfert jedoch die Benutzerfreundlichkeit.

Dritte Generation: Multi-Party-Sicherheitsberechnung Wallet (MPC) (2018 bis heute).

Multi-Party-Sicherheitsberechnung Wallets versuchen einen anderen Ansatz: Schlüssel werden in Fragmente aufgeteilt, kein einzelner Teilnehmer hält den vollständigen Schlüssel, mehrere Teilnehmer müssen zusammenarbeiten, um eine Transaktion zu signieren, aber der Schlüssel selbst wurde nie an einem Ort vollständig rekonstruiert.

Institutionelle Kunden sind sehr zufrieden, da sie endlich eine unternehmensgerechte Kontrolle über Wallets ohne das Risiko von Mnemonik erreichen können, aber MPC bringt auch wieder das Vertrauen in die Krypto-Welt zurück, das ursprünglich beseitigt werden sollte. Die Benutzer müssen sich auf Treuhanddienstleister verlassen, die möglicherweise kolludieren, verschwinden, gehackt werden oder einfach die Dienstleistung verweigern.

Am 14. Oktober 2025 fiel der MPC-Wallet-Anbieter Privy aufgrund von Netzwerküberlastungsproblemen für 2 Stunden aus, was dazu führte, dass Hunderttausende von Benutzern von Privy-Wallets keine Überweisungen vornehmen konnten. Darüber hinaus ist die Bereitstellung von MPC-Wallets relativ komplex und kostspielig, und letztendlich wird der Schlüssel in Fragmenten Dritten anvertraut. Immer mehr Aufsichtsbehörden beginnen zu glauben, dass MPC-Wallets teilweise treuhänderisch sind und nicht wirklich selbstverwaltend.

Dezentrales Vertrauen ist zwar besser als zentrales Vertrauen, aber es hängt immer noch von menschlichem Vertrauen ab.

Vierte Generation: Passkey (通行密钥) Wallets (2024 bis heute).

Die vierte Generation von Wallets hat einen grundlegenden architektonischen Wandel vollzogen. Es geht nicht mehr darum, Schlüssel zu verstecken oder zu teilen, sondern Schlüssel in den sicheren Chips Ihres Geräts zu versiegeln - denselben Hardware-Chips, die Apple Pay und Google Pay schützen. Die Schlüssel sind vorhanden, können jedoch niemals extrahiert, exportiert oder gestohlen werden. Sie können nur verwendet werden, wenn der Benutzer biometrisch authentifiziert ist.

Keine Mnemonik, keine Hardware, kein Dritter.

Evolutionszeitlinie.

2009: Die ersten Bitcoin-Wallets, lokale Speicherung von Schlüsseln.

2014: Ledger bringt die erste verbraucherfreundliche Hardware-Wallet auf den Markt.

2018: MPC-Technologie beginnt im institutionellen Bereich Anwendung zu finden.

2025: Die erste unternehmensgerechte Passkey-Wallet (zCloak.Money) wird eingeführt.

2025 ~ 2027: Die großangelegte Migration zu Passkey-Wallets beginnt.

Jede Generation von Wallets hat den kritischen Mangel der vorherigen Generation gelöst, aber gleichzeitig neue Probleme mitgebracht. Benutzer müssen ständig zwischen Sicherheit und Benutzerfreundlichkeit wählen, während die Passkey-Wallet die erste Lösung ist, die beides gleichzeitig bieten kann.

Drittens, fatale Mängel - Schwache Schnittstellen.

Es gibt eine unbequeme Wahrheit in der Branche: Die ersten drei Generationen von Wallets teilen ein fatales Manko, das nichts mit der Schlüsselaufbewahrung zu tun hat.

Egal, ob Benutzer eine Software-Wallet, eine Hardware-Wallet oder eine Multi-Party-Computing (MPC)-Lösung verwenden, sie müssen über Web2-Infrastrukturen darauf zugreifen:

Frontend / Anwendungen werden auf zentralisierten Servern gehostet (die möglicherweise kompromittiert werden).

DNS könnte kompromittiert werden (um Benutzer auf gefälschte Websites zu leiten).

Browsererweiterungen könnten ersetzt werden (durch bösartige Versionen).

Netzwerkschnittstellen könnten gefischt werden (perfekte Kopien können die Schlüssel der Benutzer stehlen).

Der 1,6 Milliarden Dollar schwere Safe (Wallet)-Angriff hat dies eindeutig bewiesen: Wenn die Benutzeroberfläche, die zum Zugriff auf die Wallet verwendet wird, kompromittiert werden kann, ist es egal, wie sicher die Schlüssel gespeichert sind.

Das aktuelle Branchenproblem ist:

Erste Generation Software-Wallet: Mnemonik wird mit militärischer Verschlüsselung geschützt, aber über ein Browser-Plugin oder eine APP, die automatisch aktualisiert und von einem zentralisierten Server verteilt wird, darauf zuzugreifen.

Zweite Generation Hardware-Wallet: Ihre Schlüssel sind in unknackbarer sicherer Hardware gespeichert, aber die Verwaltung erfolgt über Desktop-Software, die von einer möglicherweise kompromittierten Website heruntergeladen wird.

Dritte Generation Multi-Party-Sicherheitsberechnung Wallet (MPC): Schlüssel werden mit fortschrittlicher Verschlüsselung auf mehrere Teilnehmer verteilt, aber ein Webportal, das von traditioneller Infrastruktur bedient wird, kontrolliert weiterhin die Dienste.

Es ist, als hätte man einen unzerstörbaren Tresor, aber eine Pappschutztür.

Jede Generation von Wallets war besessen davon, die Schlüssel zu schützen, hat aber die Benutzeroberfläche, über die Benutzer zugreifen, nicht geschützt. Hacker sind sehr klug; während die Sicherheitsteams damit beschäftigt sind, bessere Schlösser herzustellen, ersetzt der Angreifer einfach die Tür.

Das ist das Problem, das die vierte Generation der Wallets löst - sie schützt sowohl die Schlüssel als auch die Benutzeroberfläche.

Viertens, Übersicht der Wallet-Angriffsmodi.

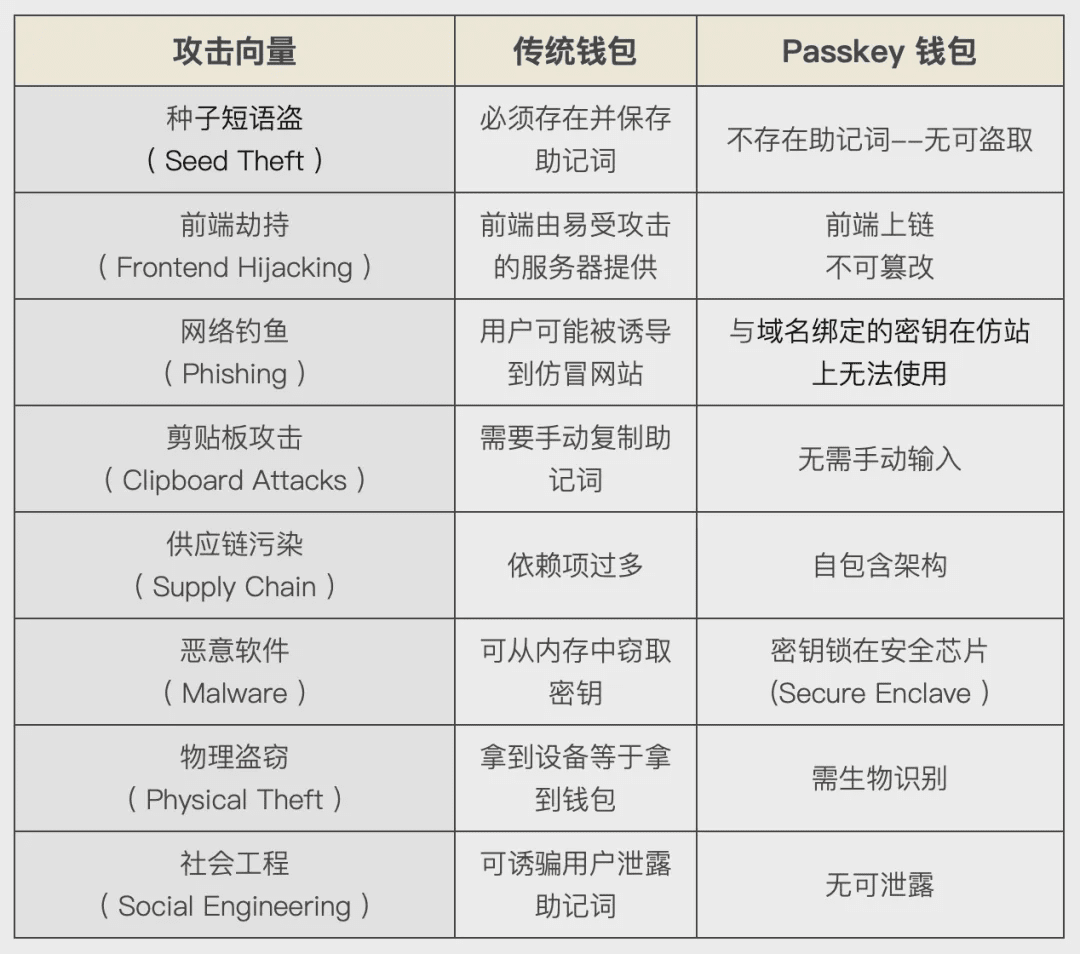

Um zu verstehen, warum Passkey-Wallets revolutionär sind, muss man zunächst begreifen, wie Krypto-Vermögenswerte gestohlen werden, indem man spezifische architektonische Schwächen ausnutzt. Diese Angriffe können grob in vier Kategorien unterteilt werden.

Frontend / Schnittstellenangriffe (Frontend / Interface Attacks).

Die zerstörerischsten Angriffe zielen nicht auf die Blockchain oder Wallets ab - sondern auf die Oberfläche, DNS-Hijacking leitet Benutzer auf gefälschte Seiten um, die identisch aussehen, die oben genannte Safe (Wallet)-Attacke funktioniert genau so: Der Angreifer dringt in das Netzwerk-Frontend ein und injiziert bösartigen Code, während der Benutzer die Transaktionen unterzeichnet, die er für normal hält, wird die Wallet geleert.

Browser-Plugin-Angriffe sind ebenso tückisch. Sie infiltrieren Entwicklerkonten und pushen bösartige Updates oder verleiten Benutzer dazu, Hacker-Skripte herunterzuladen, die sichere Erweiterungen durch bösartige Varianten ersetzen. Benutzer vertrauen der vertrauten Oberfläche, ohne zu wissen, dass jede Transaktion, die sie unterzeichnen, die Vermögenswerte an den Angreifer sendet.

Diebstahl von Mnemonik (Seed Phrase Theft).

Die 12 oder 24 Wörter, die Vermögenswerte in Milliardenhöhe schützen, sind in Wirklichkeit sehr anfällig. Angriffsarten umfassen:

Physischer Diebstahl: Fotografieren oder Stehlen der aufgeschriebenen Mnemonik.

Digitaler Diebstahl: Software-Scans, die spezifische Muster von Mnemonik erkennen.

Soziale Verifizierung: Falsche Kundenbetreuung oder technische Unterstützung, die Benutzer dazu verleitet, ihre Mnemonik zu „verifizieren“.

Gefälschter Mnemonik-Generator: Generierung von vordefinierten, angreifbaren Mnemonik.

Wenn eine Mnemonik einmal geleakt ist, bedeutet das einen vollständigen und dauerhaften Verlust, der nicht wiederhergestellt, nicht geschlichtet und nicht rückgängig gemacht werden kann.

Phishing-Aktionen (Phishing Operations).

Krypto-Phishing hat sich zu einem industrialisierten Betrugssystem entwickelt, häufige Taktiken sind:

Genehmigungsphishing (Approval Phishing): Benutzer dazu verleiten, unbegrenzte Token-Berechtigungen zu gewähren.

Falsche Airdrops: Dringlichkeit erzeugen, um Benutzer unvorsichtig zu machen.

Klon-Websites: 1:1 Nachbildung beliebter DeFi-Website-Oberflächen, um die Anmeldeinformationen und Mnemonik der Benutzer zu stehlen.

In der digitalen Welt sind perfekte Nachahmungen tatsächlich kostengünstig und einfach umzusetzen, selbst Experten können getäuscht werden.

Lieferkettenkompromisse (Supply Chain Compromises).

Moderne Softwaresysteme sind voneinander abhängig, was unzählige Angriffsmöglichkeiten bedeutet. Ein einmal kompromittiertes npm-Paket (JavaScript-Abhängigkeit) kann Tausende von Wallets betreffen. Firmware-Updates von Hardware-Wallets könnten Backdoors einführen, und in mehrschichtigen Abhängigkeiten könnte bösartiger Code verborgen sein, der erst Monate nach der Installation aktiviert wird.

Der Ledger Connect Kit-Angriff ist ein typisches Beispiel: Eine kompromittierte Bibliothek beeinflusste mehrere DeFi-Anwendungen gleichzeitig und führte dazu, dass Wallets im gesamten Ökosystem geleert wurden.

Fünf, die Einführung der Passkey-Wallet.

Was ist Passkey?

Passkey ist keine neuartige Krypto-Technologie, sondern ein digitales Sicherheits-Authentifizierungssystem, in das Apple, Google und Microsoft Milliarden investiert haben. Wenn Benutzer FaceID verwenden, um das iPhone zu entsperren, TouchID, um sich bei GitHub anzumelden, oder Windows Hello, um auf das System zuzugreifen, verwenden sie tatsächlich Passkey.

Heute haben die weltweit führenden Technologie- und Finanzunternehmen dieses System übernommen. Binance, Coinbase und PayPal verwenden Passkey, um Millionen von Konten zu schützen. Amazon, Google und Microsoft haben es als Sicherheitsstandard festgelegt. Diese auf WebAuthn / FIDO2-Standards basierende Technologie hat bereits die praktische Prüfung durch Milliarden von Benutzern bestanden.

Der Durchbruch besteht darin, dass diese ausgereifte Technologie auf Krypto-Wallets angewendet wird.

Wie Passkey das Sicherheitsmodell neu gestaltet:

Biometrische Authentifizierung: Das Gesicht oder der Fingerabdruck des Benutzers wird zur einzigen Zugriffsmethode.

Domain-Bindungssicherheit: Jeder Passkey ist an eine spezifische Domain gebunden, was mathematisch betrachtet Phishing unmöglich macht.

Keine gemeinsamen Geheimnisse: Im Gegensatz zu Passwörtern oder Mnemonik verlässt Passkey niemals das Gerät des Benutzers.

Hardwareunterstützung: Schlüssel verbleiben im sicheren Chip des Geräts (Secure Enclave), genau der, der die Zahlungsbelege schützt.

Als Apple Passkey in iOS 16 zum Standard machte, verbesserten sie nicht nur Passwörter - sie schafften sie vollständig ab, eine ähnliche Revolution hält Einzug in den Bereich der Kryptowährungen.

Die vollständige Architektur (The Complete Architecture)

Moderne Passkey-Wallets kombinieren drei Schlüsselebenen, die zusammenarbeiten, um eine noch nie dagewesene Sicherheit zu schaffen.

Ebene 1: Passkey im sicheren Chip.

Der private Schlüssel wird im sicheren Chip des Geräts generiert und bleibt für immer dort. Er wird nicht in der Software gespeichert, der Benutzer hat keinen Zugriff darauf. Seine einzige Funktion besteht darin, Transaktionen zu signieren, wenn der Benutzer authentifiziert wird.

Ebene 2: Unveränderliches Frontend (Immutable Frontend).

Die Benutzeroberfläche der Passkey-Wallet wird nicht mehr von traditionellen Webservern bereitgestellt, sondern das gesamte Frontend wird on-chain bereitgestellt, dieses Frontend ist unveränderlich und nicht ersetzbar - wie die Blockchain selbst, ewig.

Ebene 3: Direkte Blockchain-Ausführung (Direct Blockchain Execution)

Transaktionen fließen direkt von authentifizierten Geräten zur Blockchain, ohne Zwischenserver, ohne API-Schlüssel, ohne angreifbare zentrale Infrastruktur.

Praktische Anwendungen.

Derzeit erkunden Teams die Passkey-Wallet, aber zCloak.Money hat die vollständige Architektur als Erste umgesetzt:

Passkey zur Authentifizierung.

ICP baut ein on-chain Frontend.

Chain-key-Kryptographie implementiert Multi-Chain-Unterstützung.

Dieses System ist bereits online und wird aktiv genutzt.

Kritisches, nicht veränderbares Frontend

Die Cleverness, Passkey mit einem unveränderlichen Frontend zu kombinieren, besteht darin, dass sie die beiden Probleme des Sicherheitssystems an den Enden löst. Traditionelle Wallets können, selbst wenn die Schlüssel sicher sind, vollständig versagen, wenn die Zugriffsoberfläche kompromittiert ist. Passkey-Wallets, die ein traditionelles Web-Frontend verwenden, sind weiterhin anfällig für DNS-Hijacking oder Server-Einbrüche.

Aber wenn das Frontend selbst auf der Blockchain verweilt - unveränderlich, überprüfbar und dauerhaft - gibt es nichts, was man kapern könnte, die Wallet, die der Benutzer sieht und mit der er interagiert, ist Teil des Protokolls.

Die Verschmelzung dieser Technologie hat zu beispiellosen Ergebnissen geführt: eine unknackbare Wallet, nicht durch stärkeren Schutz, sondern indem sie die Angriffsvektoren vollständig eliminiert.

Sechs, immunitätsgradige architektonische Innovation.

Die Passkey-Wallet ist nicht nur resistent gegen Angriffe - sie macht die meisten Angriffe auf logischer Ebene unmöglich. Sicherheit wird nicht durch den Bau dickerer Mauern erreicht, sondern durch architektonische Immunität.

Technische Prinzipien

Diese Immunität resultiert aus grundlegenden architektonischen Unterschieden:

Passkey kann nicht extrahiert oder kopiert werden; der private Schlüssel wird im sicheren Chip generiert und dauerhaft gebunden. Es gibt keine Funktion zum Extrahieren oder API zum Lesen, selbst bei Root-Zugriff kann nicht darauf zugegriffen werden.

Biometrische Verifizierung erfolgt lokal, Gesichts- oder Fingerabdruckdaten verlassen niemals das Gerät des Benutzers, der sichere Chip verifiziert die biometrischen Merkmale des Benutzers, und nach dem Abgleich wird die Schlüsselunterschrift genehmigt, dies steht in keinem Zusammenhang mit Netzwerkanforderungen, externen Überprüfungen oder Angriffsflächen.

Domain-Bindung verhindert Umleitungen, jede Passkey ist kryptographisch an eine spezifische Domain gebunden. Selbst wenn ein Angreifer eine perfekte Website-Kopie erstellt hat, kann dieser Passkey dort einfach nicht funktionieren. Angriffe werden physisch unmöglich.

Das unveränderbare Frontend kann nicht kompromittiert werden. Wenn die Wallet-Oberfläche als Blockchain-Protokoll anstelle von traditionellem Web-Hosting existiert, gibt es keine Server, die angegriffen werden können, kein DNS, das gehijackt werden kann, kein CDN, das kontaminiert werden kann. Diese Oberfläche ist unveränderlich wie die Blockchain selbst.

Sieben, Tesla-Moment.

Wie Tesla nicht einen besseren Verbrennungsmotor gebaut hat, sondern die Nachfrage nach Benzin vollständig eliminiert hat, benötigt eine Passkey-Wallet keine Mnemonik mehr.

Musterumkehr

Das Muster technologischer Revolutionen ist erkennbar. Zuerst wird es nicht ernst genommen („Wenn das Pferd gut läuft, warum brauchen wir dann ein Auto?“), dann wird es als unrealistisch angesehen („Wo lädt man Elektroautos auf?“), schließlich wird es zur disruptiven Kraft des neuen Standards („Benutzt du immer noch Benzin? Wie primitiv!“).

Wir stehen an einem Wendepunkt, die Passkey-Wallet wandelt sich von einer innovativen Technologie zu einem unverzichtbaren Gut.

Anwendungsprognosen.

Derzeit wandern frühe Benutzer - krypto-native Unternehmen und visionäre institutionelle Tresore - zu Passkey-Wallets, um einen Wettbewerbsvorteil durch überlegene Sicherheit und Benutzerfreundlichkeit zu erlangen.

1 ~ 2 Jahre später: Unternehmen beginnen, Passkey-Wallets in großem Maßstab zu übernehmen, während bedeutende Hackerangriffe weiterhin traditionelle Wallets treffen, beginnen Versicherungsunternehmen, die Verwendung von Passkey-Wallets als Bedingung für die Versicherung zu verlangen, die Vorstände beginnen zu fragen, warum ihre Tresore keine „sichersten Wallets“ verwenden.

3 ~ 5 Jahre später: Mainstream-Annahme, die Verwendung von Mnemonik wird zu einem gefährlichen Signal, so wie die Verwendung von Passwörtern ohne Zwei-Faktor-Authentifizierung (2FA) ebenfalls ist. Neue Benutzer überspringen vollständig die Mnemonik und verwenden direkt Passkey.

Zukunft: Mnemonik werden verschwinden, wie Wählmodems oder Disketten. Wir haben einst die 24 Wörter, die auf Papier geschrieben waren, verwendet, um mehrere Milliarden Dollar an Ideen zu schützen, was so absurd wäre, wie Geld unter der Matratze zu verstecken.

Die unverblümte Wahrheit.

Jede technologische Veränderung folgt diesem Muster: Widerstand, Annahme, Dominanz - vom Telegramm zum Telefon, vom Film zur digitalen Technik, vom Verbrennungsmotor zum Elektrofahrzeug. Überlegene Technologie gewinnt nicht durch schrittweise Verbesserungen, sondern indem sie die vorherigen Technologien obsolet macht.

Die Passkey-Wallet ist nicht nur ein Schritt, sondern auch eine Evolution des Sicherheitsmodells für digitale Vermögenswerte.

Fazit: Zeitpunkt der Entscheidung.

Die Lösung steht vor der Tür.

Nach einem Verlust von 50 Milliarden Dollar steht die Krypto-Industrie an einem Scheideweg: Weiterhin auf derselben angreifbaren Architektur iterieren - ein stärkeres Schloss auf eine Pappschutztür anbringen - oder den Wandel in der Denkweise zur Wallet-Sicherheit akzeptieren.

Passkey-Wallets repräsentieren diesen Wandel, nicht durch partielle Optimierung, sondern durch architektonische Transformation.

Technologiegiganten haben bereits bestätigt, dass Passkey die Zukunft der Authentifizierung ist, und die ersten Krypto-Implementierungen: zcloak.money sind bereits online, was beweist, dass Sicherheit und Bequemlichkeit sich nicht gegenseitig ausschließen.

Technologische Veränderungen folgen einem vorhersehbaren Muster. Heutige revolutionäre Technologien könnten morgen Standard werden. Die Frage ist nicht, ob Passkey-Wallets die Norm werden, sondern wann sie die Norm werden.

Der Tesla-Moment der Krypto-Wallets ist bereits da.

Die einzige Frage ist: Bist du bereit?

#zCloakNetwork #Passkey钱包 #ICP生态 #特斯拉

Inhalte, die dich interessieren.

Technologischer Fortschritt | Projektinformationen | Globale Aktivitäten.

Folge dem IC Binance-Kanal.

Bleibe auf dem neuesten Stand.