Am 26. Dezember um 12 Uhr früh hat ein großer Name im Sicherheitsbereich enthüllt, dass in der am 24. Dezember aktualisierten Version von Trust Wallet ein Hintertür implantiert wurde, durch die Hacker verschiedene persönliche Informationen der Wallet-Nutzer (einschließlich der mnemonischen Phrasen) gesammelt haben. Derzeit haben die Nutzer über zwei Millionen Dollar verloren.

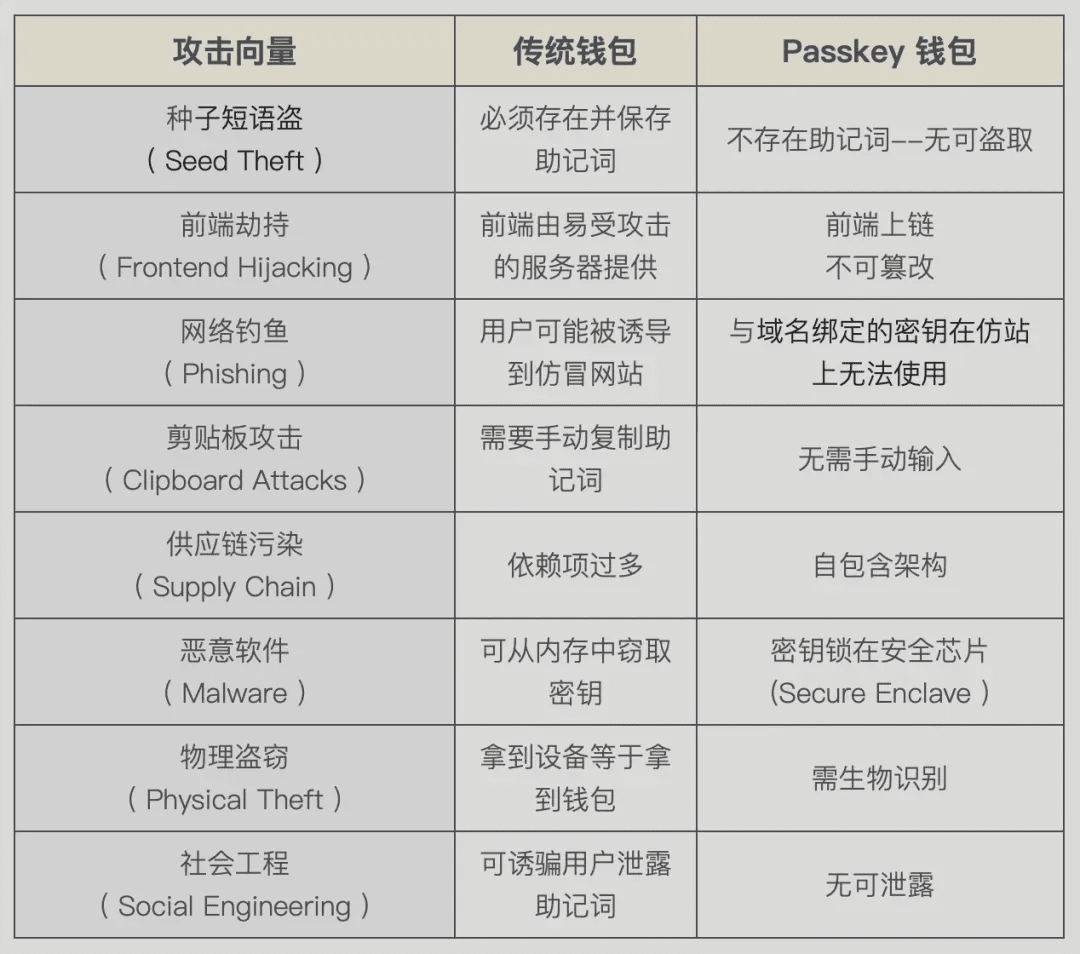

Der Vorfall mit dem Trust Wallet-Browser-Plugin ist im Grunde nicht neu, hat jedoch erneut ein systematisches Problem des vorherigen Wallet-Modells offenbart: Die Sicherheitsgrenze liegt nicht unter der Kontrolle der Nutzer.

1. Die realen Risikopunkte von Plugin-Wallets liegen nicht darin, "wie du es benutzt".

Viele Diskussionen konzentrieren sich auf die Frage, ob der Nutzer die mnemonische Phrase importiert hat oder ob es einen Fehler gab, aber aus ingenieurtechnischer Sicht liegt der Schlüssel zu diesem Vorfall nicht im Verhalten der Nutzer, sondern im Aktualisierungsmechanismus selbst. Browser-Plugin-Wallets haben eine unumgängliche Tatsache:

Jedes automatische Update ist eine vollständige Ermächtigung über das gesamte Benutzervermögen.

Solange der Code im Update-Paket ersetzt wird - unabhängig davon, ob es sich um interne Teamprobleme oder die häufigeren und gefährlicheren Lieferkettenangriffe (CI/CD, Bauumgebung, Veröffentlichungsweg wurde infiltriert) handelt - wird die bösartige Logik ohne das Wissen des Benutzers ausgeführt.

Ein wichtiger Punkt ist:

Diese Art von Angriff betrifft nicht nur die Plugin-Wallets als Hot Wallets

Selbst wenn Sie nur das Plugin verwenden, um sich mit einer Hardware-Wallet zu verbinden, ist es ebenso wirksam.

Weil das Plugin kontrolliert:

Der Inhalt der Transaktionen, die Sie sehen

Die Adresse, die Sie bestätigen

Der Kontext vor und nach Ihrer Unterschrift

Hardware-Wallets können nur garantieren, dass „der private Schlüssel nicht aus dem Chip herauskommt“, können jedoch nicht garantieren, dass Sie die Transaktion unterzeichnen, die Sie „glauben“, was auch der Grund ist, warum Lieferkettenangriffe im Wallet-Bereich als das höchste Risiko und am wenigsten abwehrbar angesehen werden.

Zweitens, die Vorteile des Passkey Wallet sind nicht „sicherer“, sondern haben ein anderes Bedrohungsmodell.

Das Passkey Wallet mit anderen zu vergleichen, bedeutet nicht, dass es „sicherer“ ist, sondern dass es grundsätzlich nicht von denselben Risikohypothesen abhängt: Es gibt keinen „stehlbaren privaten Schlüssel“.

Im Passkey Wallet Modell:

Keine mnemonischen Wörter

Keine exportierbaren privaten Schlüssel

Es gibt kein statisches Geheimnis, das kopiert, übertragen oder massenhaft gestohlen werden kann.

Selbst wenn der Angreifer das Frontend kontrolliert, ist es sehr schwierig, den Schritt „Vermögensübertragung“ abzuschließen, weil es kein Ziel für einen „einmaligen Kopiervorgang“ gibt.

Dies beseitigt direkt den tödlichsten Single Point of Failure der Plugin-Wallets.

Drittens, die weitere Innovation von zCloak.Money

Auf dem Sicherheitsmodell des Passkey Wallets basiert, fordert zCloak.Money weiter: Das Frontend darf nicht heimlich manipuliert werden.

Ein weiteres Risiko der Plugin-Wallets besteht darin, dass die Benutzeroberfläche, die die Benutzer sehen, selbst die Angriffsfläche darstellt; Adresse, Betrag und autorisierte Objekte stammen alle aus der Rendering-Logik des Frontends.

Sobald das Frontend ersetzt wird, verliert das „Bestätigungsverhalten“ des Benutzers seine Bedeutung.

Die Designlogik des zCloak.Money Wallets ist:

Wichtige Interaktionsbindungen in sicherheitsrelevanten Komponenten auf Systemebene

Die Benutzeroberfläche kann nicht heimlich durch Dritte ersetzt werden

Keine abnormalen Verhaltensweisen können unter der Bedingung auftreten, dass „der Benutzer nichts merkt“

Das bedeutet: Lieferkettenangriffe sind nicht mehr „still und heimlich“.

Viertens, solche Vorfälle treten immer wieder auf und haben tatsächlich bereits Antworten gegeben.

Wie im Fall von Trust Wallet ist dies kein Einzelfall; in den letzten Jahren haben fast alle gängigen Plugin-Wallets Folgendes erlebt:

Update-Unfall

Abhängigkeit wurde kontaminiert

Bauumgebung wurde infiltriert

Oder „es ist nachträglich schwer zu sagen, wer die Verantwortung trägt“ graue Ereignisse

Das zeigt, dass das Problem nicht bei einem bestimmten Team liegt, sondern bei der Architektur-Generation; die Sicherheitslogik der vorherigen Generation von Wallets war: „Wir versuchen, keine Fehler zu machen“.

Die Sicherheitslogik des Passkey Wallets ist: „Selbst wenn ein Schritt ein Problem hat, führt das nicht dazu, dass das Vermögen direkt übernommen wird.“

Fünftens, Fazit

Die Bedeutung des Passkey Wallets liegt nicht darin, „wer in diesem Vorfall recht hat und wer nicht“, sondern darin, dass es eine Sache beweist:

In einer hochautomatisierten, von Lieferketten abhängigen Software-Welt ist es unrealistisch, alle Vermögenswerte sicher auf „Plugin-Code, der niemals ersetzt wird“ zu vertrauen.

Das Passkey Wallet kann nicht nur Angriffe abwehren, sondern auch die meisten Angriffe von Grund auf vermeiden.

Erweiterte Lektüre:

Passkey Wallet: Der „Tesla“-Moment für Krypto-Wallets

#zCloakNetwork #Passkey钱包 #TrustWallet

Die IC-Inhalte, die Sie interessieren

Technologischer Fortschritt | Projektinformationen | Globale Aktivitäten

Favoriten und IC Binance-Kanal

Neueste Nachrichten erfassen