En cripto, las pérdidas no vienen con advertencias. No hay departamento de fraude, no hay botón de reversión, no hay soporte al cliente que pueda restaurar lo que se ha perdido. Cuando perdí $136,000 en un solo exploit, no fue porque fuera descuidado. Fue porque subestimé cuán sofisticado se había vuelto el panorama de amenazas.

Esa pérdida me obligó a rediseñar todo. Lo que surgió no fue solo un mejor almacenamiento, sino una arquitectura de seguridad en capas construida alrededor de un principio: asumir que el compromiso siempre es posible.

Aquí está el sistema.

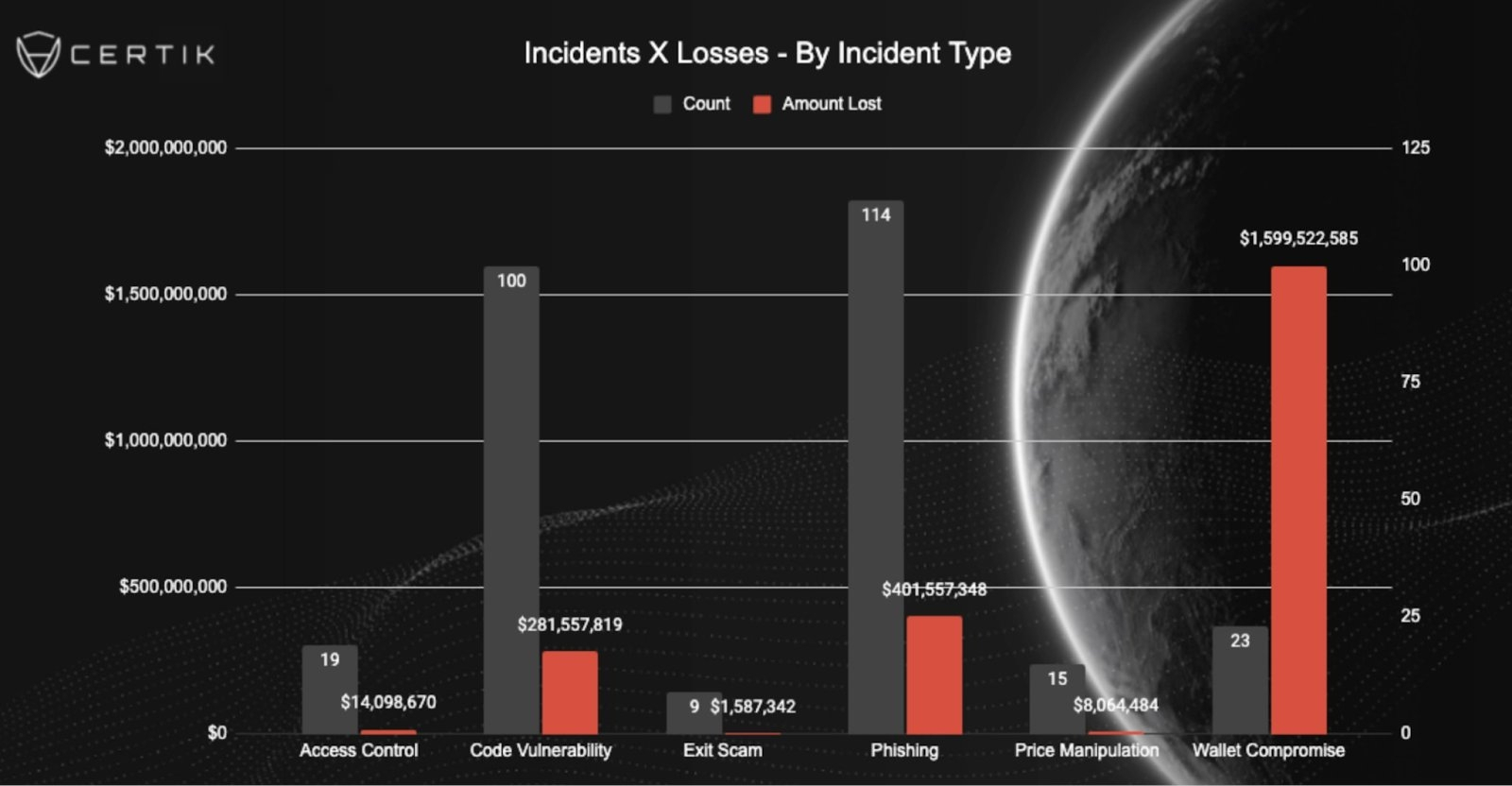

1. Entiende el Nuevo Modelo de Amenaza

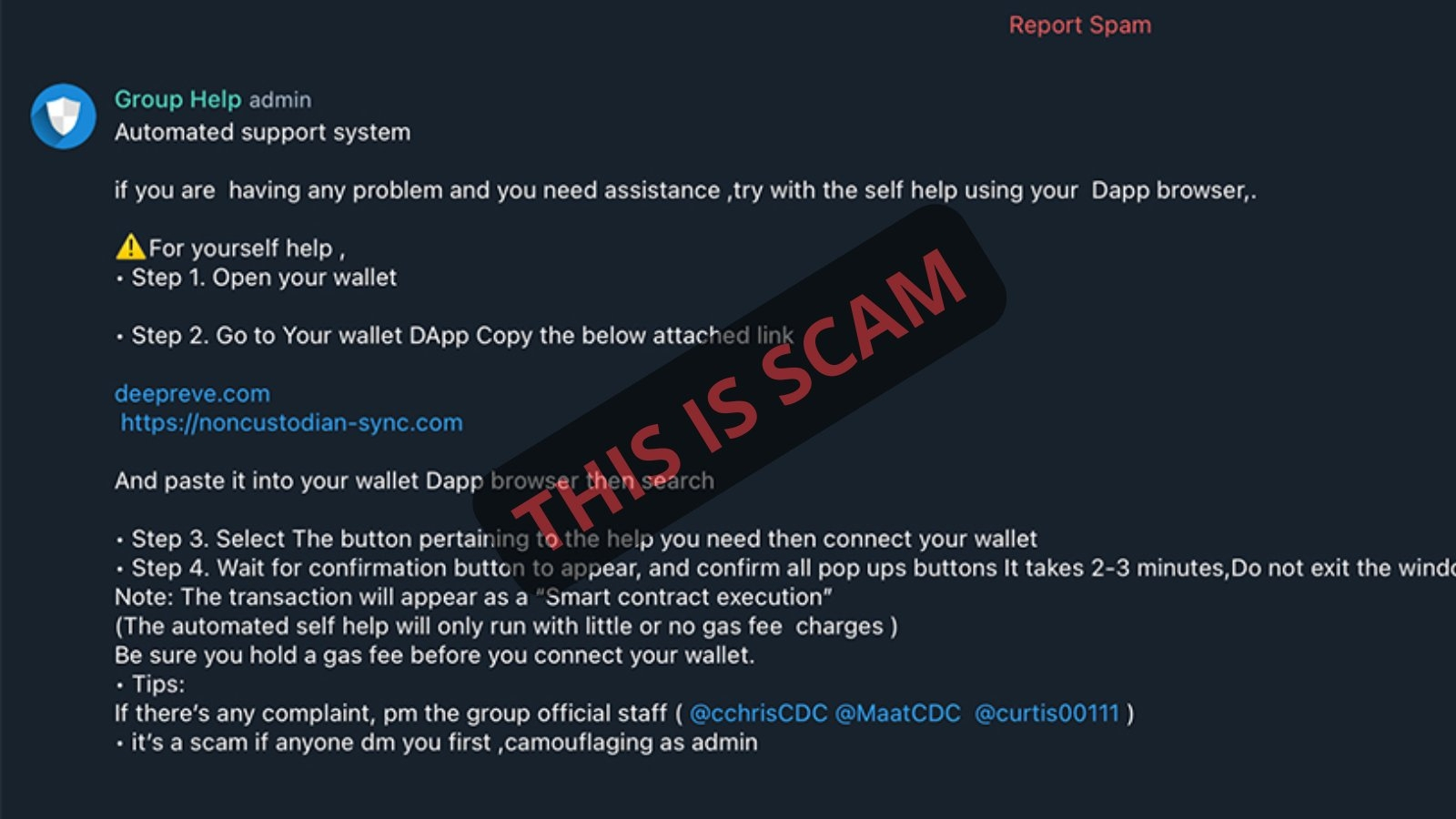

Los ataques de cripto en 2025 ya no son simples correos electrónicos de phishing. Estafas generadas por IA, contratos inteligentes maliciosos, drenadores de billetera incrustados en publicaciones sociales falsas y aplicaciones descentralizadas clonadas están por todas partes. Si interactúas en cadena, eres un objetivo potencial. La seguridad comienza con la paranoia, no con la conveniencia.

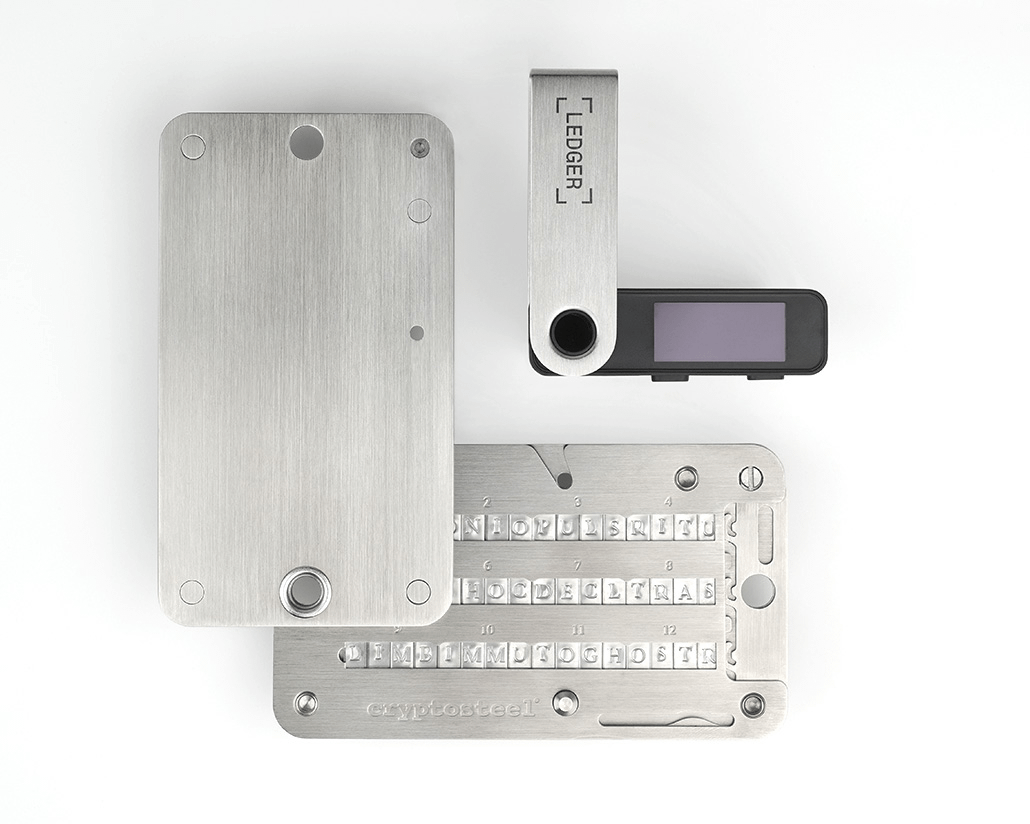

2. Trata tu Frase Semilla como Autoridad Absoluta

Tu frase semilla es tu billetera. Quien la controle controla todo. Nunca debe ser fotografiada, escrita en almacenamiento en la nube, guardada en gestores de contraseñas o almacenada digitalmente en ninguna forma. Los únicos formatos aceptables son físicos, preferiblemente copias de metal resistentes al fuego y al agua. Múltiples copias almacenadas en ubicaciones seguras separadas reducen el riesgo de fallo en un solo punto.

3. Almacenamiento Separado por Función

El mayor error que cometí fue usar una billetera para todo. Ahora la estructura es estricta. Una billetera fría almacena inversiones a largo plazo y nunca se conecta a aplicaciones arriesgadas. Una billetera caliente maneja transacciones rutinarias. Una billetera desechable interactúa con dApps experimentales, acuñaciones y contratos desconocidos. La exposición está compartimentada. Si la billetera desechable se ve comprometida, el núcleo permanece intacto. Esta regla por sí sola evitó otra pérdida de cinco cifras más tarde.

4. El Hardware es Obligatorio, No Opcional

Las billeteras de navegador solas son insuficientes para capital significativo. Las billeteras hardware como Ledger, Trezor, Keystone o dispositivos aislados reducen drásticamente las superficies de ataque remoto. El almacenamiento en frío no se trata de conveniencia. Se trata de eliminar categorías enteras de riesgo.

5. Asume que Cada Enlace es Malicioso

Los sitios web falsos pueden replicar perfectamente plataformas legítimas. Los anuncios en motores de búsqueda y los enlaces en redes sociales son frecuentemente utilizados como armas. Accede a plataformas importantes solo a través de URLs guardadas. Verifica los dominios cuidadosamente antes de firmar cualquier transacción.

6. Controla los Permisos del Contrato Inteligente

Cada aprobación de token otorga derechos de gasto. Muchos usuarios olvidan que estos permisos persisten indefinidamente. Auditar y revocar regularmente aprobaciones no utilizadas reduce la exposición de manera drástica. La seguridad no es una configuración única. Es mantenimiento.

7. Fortalece la Protección a Nivel de Cuenta

La autenticación de dos factores por mensajes de texto es vulnerable a ataques de intercambio de SIM. Las aplicaciones de autenticación o las claves de seguridad hardware proporcionan una protección más fuerte. Cada cuenta de intercambio, correo electrónico y servicio conectado debe cumplir con el mismo estándar.

8. Elimina la Dependencia de Contrapartes

Los fondos dejados en intercambios no están bajo tu control. Congelaciones de plataformas, insolvencia o violaciones pueden bloquear el acceso instantáneamente. La autoconservación no es ideología. Es gestión de riesgos.

9. Crea Planes de Redundancia y Recuperación

Las copias de seguridad deben sobrevivir al robo, fuego y desastres naturales. El principio tres-dos-uno se aplica bien: múltiples copias de seguridad, almacenadas en diferentes ubicaciones físicas, con al menos una fuera del sitio. Además, planifica estructuras de herencia para que los activos sean accesibles a partes de confianza si algo te sucede.

10. Realiza Auditorías de Seguridad de Forma Regular

Una vez al mes, revisa el historial de la billetera, revoca permisos innecesarios, verifica la integridad de las copias de seguridad y reevaluar la exposición. La complacencia es la vulnerabilidad silenciosa que eventualmente cuesta más.

La lección más dura que aprendí es que en cripto, un error es suficiente. Años de precaución pueden ser borrados por una sola firma en un contrato malicioso.

No hay red de seguridad. No hay mesa de recuperación. No hay perdón de la blockchain.

La seguridad no es un producto que compras. Es un sistema que diseñas y una mentalidad que mantienes.

En cripto, no eres solo el inversor. Eres el banco, la bóveda y el equipo de seguridad.