Su Plan para la Verdadera Protección de la Riqueza Cripto

Las mejores prácticas para asegurar activos cripto contra hacks y fraudes.

El mantra "no son sus claves, no son sus monedas" es la piedra angular de la filosofía cripto, pero ¿cómo se vive esto de manera práctica? Ingrese a la Regla 90/10, una estrategia simple pero poderosa para asegurar su riqueza digital. Es el arte de equilibrar una seguridad a prueba de hierro con la accesibilidad necesaria al mercado.

Por qué la división 90/10 es ineludible

Los intercambios centralizados son fantásticos para operar, pero representan un punto único de fallo. La historia está llena de ejemplos de hackeos, congelaciones y colapsos de plataformas donde los usuarios perdieron todo. La regla del 90/10 mitiga este riesgo catastrófico. Tu 90% en almacenamiento frío es tu riqueza soberana, inmune a los brechas de los intercambios. Tu 10% en un intercambio es tu fondo operativo para aprovechar oportunidades.

Su 90%: Fort Knox en Su Bolsillo

Esta es su asignación a largo plazo, comprar y mantener. Su hogar está en almacenamiento frío: una cartera de hardware como Ledger o Trezor que mantiene sus claves privadas completamente fuera de línea y alejadas de ataques basados en internet.

· Acción 1: Compra Inteligente. Solo compre carteras de hardware en el sitio web oficial del fabricante. Los vendedores de terceros corren el riesgo de suministrar dispositivos manipulados.

· Acción 2: La Copia de Seguridad Inmortal. Su frase semilla es su clave maestra. Escríbala en una placa de respaldo de metal, no en papel. Almacene esto en dos ubicaciones separadas y ultra-seguras (p. ej., una caja fuerte y una caja de seguridad). Nunca la digitalice: sin fotos, sin notas en la nube.

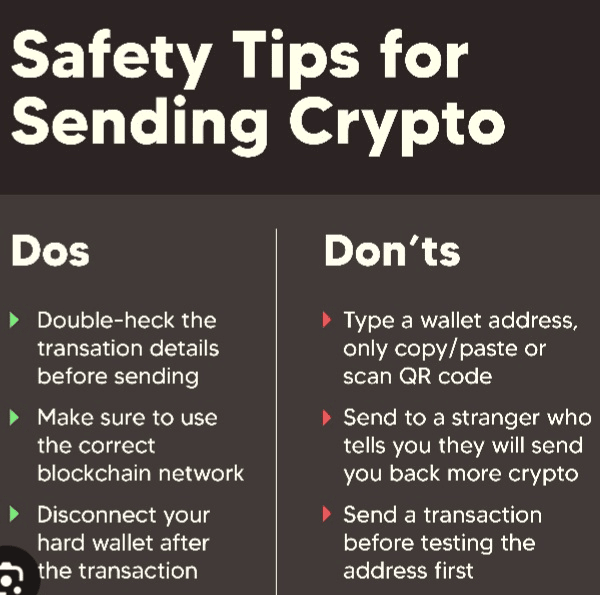

· Acción 3: Verifique Direcciones de Recibo. Siempre revise las direcciones de recibo en la pantalla de su cartera de hardware antes de transferir su 90%. Esto derrota al malware que altera las direcciones del portapapeles.

Su 10%: El Escritorio de Comercio Estratégico

Esta porción vive en un intercambio confiable y seguro como Binance. Trátelo estrictamente como un escritorio de operaciones, no como un banco.

· Endurezca Su Cuenta: Habilite Google Authenticator o Authy para 2FA (nunca SMS). Active la lista blanca de direcciones de retiro y establezca un código anti-phishing.

· La Mentalidad es Clave: Entienda que está aceptando un riesgo inteligente para la liquidez. Rebalancee la cartera periódicamente, moviendo ganancias de su pool del 10% de regreso a su seguro 90%.

1. Estrategia de Almacenamiento Primaria (Regla 90/10)

Los expertos recomiendan un modelo de seguridad "por niveles" para equilibrar seguridad y accesibilidad:

Almacenamiento Frío (90%): Mantenga la gran mayoría de sus activos en una cartera de hardware (p. ej., Ledger, Trezor). Estos dispositivos almacenan claves privadas fuera de línea, haciéndolos inmunes a intentos de hackeo remoto.

Carteras Calientes (10%): Use carteras de software (p. ej., MetaMask, Trust Wallet) solo para operaciones activas o transacciones diarias. Nunca almacene ahorros de vida en una cartera caliente, ya que son permanentemente vulnerables a malware y phishing.

2. Seguridad de la Frase Semilla

Su frase semilla es la clave maestra de sus fondos; perderla o revelarla significa pérdida total.

Sin Almacenamiento Digital: Nunca almacene frases semilla en servicios en la nube, correos electrónicos, aplicaciones de notas o administradores de contraseñas. Incluso las capturas de pantalla son de alto riesgo.

Copias de Seguridad de Metal: Use placas de respaldo de acero inoxidable o titanio para proteger contra fuego, agua y deterioro físico.

Protección Física: Almacene copias de seguridad en ubicaciones seguras geográficamente separadas, como una caja fuerte a prueba de fuego en casa o una caja de seguridad en un banco.

Frases de Contraseña: Agregue una "25ª palabra" (frase de contraseña) a su frase semilla de 24 palabras. Esto crea una "billetera oculta" separada que permanece segura incluso si se encuentra la semilla principal.

3. Acceso a la Cuenta e Identidad

Autenticación Dura: Habilite la Autenticación de Dos Factores (2FA) en todas las cuentas de intercambio y billetera.

Evite SMS: Los hackers pueden interceptar códigos SMS a través del intercambio de SIM.

Use Aplicaciones/Hardware: Prefiera aplicaciones autenticadoras (p. ej., Google Authenticator) o claves de seguridad físicas como YubiKey.

Biometría: Donde esté disponible, use reconocimiento de huellas dactilares o facial como una capa adicional de control de acceso local.

Gestión de Contraseñas: Use contraseñas largas (15+ caracteres), únicas y complejas generadas por un administrador de buena reputación (p. ej., 1Password, Bitwarden).

4. Defensas Técnicas Avanzadas

Multi-Firma (Multi-sig): Para grandes tenencias, use carteras que requieran múltiples claves privadas (p. ej., 2 de 3) para autorizar una sola transacción, eliminando un único punto de falla.

Carteras de Descartables: Use carteras "desechables" separadas para airdrops o para probar nuevos protocolos DeFi para aislar sus fondos principales de contratos inteligentes potencialmente maliciosos.

Aprobaciones de Token: Revise y revoque regularmente los permisos de dApp no utilizados utilizando herramientas como Revoke.cash para prevenir que contratos antiguos drenen su billetera.

Listas Blancas de Retiro: En intercambios, habilite la "lista blanca" para que los fondos solo puedan enviarse a sus direcciones de almacenamiento frío pre-aprobadas.

5. Vigilancia Contra el Fraude

Verificación Manual: Siempre verifique las direcciones de contrato en los sitios web oficiales del proyecto. Nunca confíe en enlaces de Discord, Telegram o DMs de redes sociales.

Cuidado "Soporte": Las empresas legítimas nunca pedirán su frase semilla o clave privada.

Wi-Fi Público: Evite transacciones en redes públicas. Si es necesario, use una VPN de alta calidad para encriptar su tráfico.

La Conclusión: Paz Mental

La Regla 90/10 no se trata solo de asignación; es una mentalidad de soberanía proactiva. Asegura que incluso en un escenario de peor caso con un intercambio, su gran mayoría de riqueza permanezca intacta. En cripto, el mayor activo no es solo su cartera: es su seguridad y paz mental.

Endurecimiento de Su Cuenta de Intercambio: Más Allá de Solo 2FA

Las mejores prácticas para proteger los activos cripto contra hackeos y fraudes.

· Por qué es Crítico: La mayoría de las pérdidas de usuarios en intercambios provienen de ataques "dirigidos a usuarios" como phishing y cambios de SIM, no de hacks de plataforma. Configuraciones de cuenta adecuadas son su primera línea de defensa.

· Lista de Verificación de Seguridad Esencial:

· Use una Aplicación Autenticadora para 2FA: Evite el 2FA basado en SMS, que es vulnerable al intercambio de SIM.

· Habilite la lista blanca de direcciones de retiro: Esto restringe los retiros de cripto solo a direcciones pre-aprobadas que usted controla.

· Establezca un Código Anti-Phishing: Esto le ayuda a identificar correos electrónicos genuinos de Binance.

· Revise el Historial de Inicio de Sesión y la Gestión de Dispositivos: Revise regularmente si hay accesos no autorizados y elimine dispositivos antiguos.

· Perspectiva Clave: Trata las cuentas de intercambio como un escritorio de operaciones, no como una caja fuerte bancaria. La conveniencia del comercio rápido viene con la comprensión de que Binance controla las claves, y las acciones regulatorias pueden afectar el acceso.

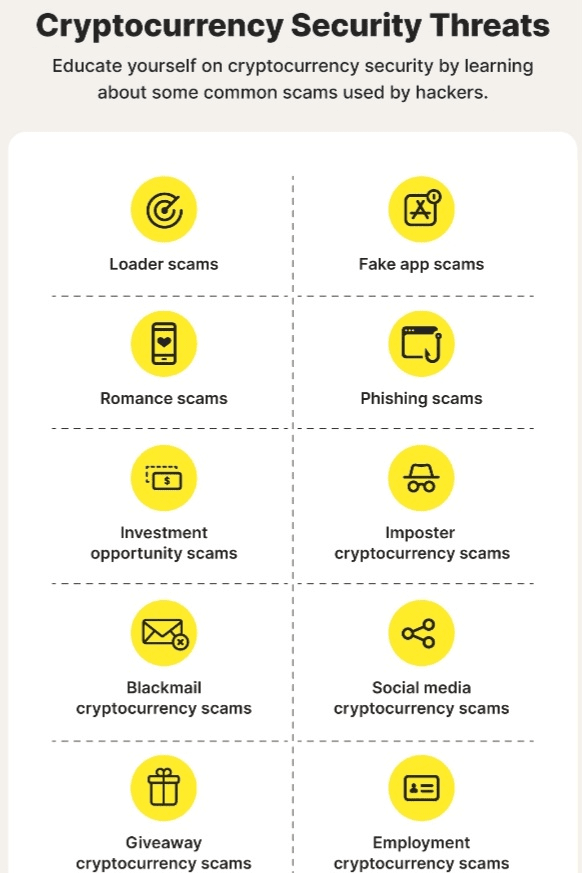

Identificando y Evitando las Principales Estafas Cripto de 2026

Este tema educa a los usuarios sobre la identificación de fraudes modernos sofisticados, lo cual es crucial ya que los estafadores utilizan cada vez más IA y apuntan a nuevos inversores.

· Por qué es Crítico: Las pérdidas por fraudes cripto en EE. UU. alcanzaron los $9.3 mil millones en 2024. Los estafadores utilizan tácticas avanzadas, incluyendo deepfakes e identidades sintéticas, lo que hace que las estafas sean más difíciles de detectar.

· Señales de Advertencia a Tener en Cuenta:

· Estafas de Inversión/Phishing: Ofertas no solicitadas con altos rendimientos garantizados, agentes de soporte al cliente falsos pidiendo su frase semilla, o sitios web clonados.

· Patrones de Lavado de Dinero: Movimiento rápido de fondos a través de múltiples carteras, uso de mezcladores/tumblers de privacidad, o transacciones estructuradas justo por debajo de los umbrales de reporte.

· Defensa Acciónable:

· Nunca comparta su frase semilla o claves privadas con nadie, por ningún motivo.

· Verifique todas las URL de los sitios web y contactos oficiales directamente desde las redes sociales oficiales del proyecto o GitHub.

· Sea escéptico con respecto a oportunidades "urgentes" que lo presionen a actuar rápidamente.

Cómo Implementar Estas Estrategias

Para ayudarle a comenzar, aquí hay un resumen de acciones clave de los temas anteriores:

Auto-Custodia y Almacenamiento

· Use una cartera de hardware para tenencias a largo plazo

· Siga la estrategia de división de almacenamiento 90/10

· Realice una copia de seguridad de la frase semilla en metal, no digitalmente

Seguridad en Intercambios

· Habilite 2FA basado en autenticador (no SMS)

· Active la lista blanca de direcciones de retiro

· Audite regularmente el historial de inicio de sesión y los dispositivos

Conciencia sobre Fraudes

· Nunca comparta su frase semilla: ningún servicio legítimo lo pedirá

· Verifique las URL de los sitios web y los contactos directamente de fuentes oficiales

· Tenga cuidado con ofertas no solicitadas y solicitudes urgentes

Para mantenerse actualizado, puede seguir cuentas centradas en seguridad en Binance Square (busque etiquetas #Security o #ScamAlert), suscribirse a blogs de fabricantes de carteras de hardware y monitorear informes de empresas de análisis de blockchain como Chainalysis.

#CryptoSecurity #SelfCustody #ColdWallet #BinanceSquare #DYOR