Cada clic que haces en línea genera datos que valen miles de dólares, tu puntaje de crédito, tu historial de compras, tu red social, tus credenciales profesionales. Sin embargo, no puedes probar que los posees sin entregar las claves a una tercera parte. El mercado de identidad digital de 121 mil millones de dólares funciona sobre un complejo paradoja: para verificar que eres de confianza, debes confiar en alguien más con todo.

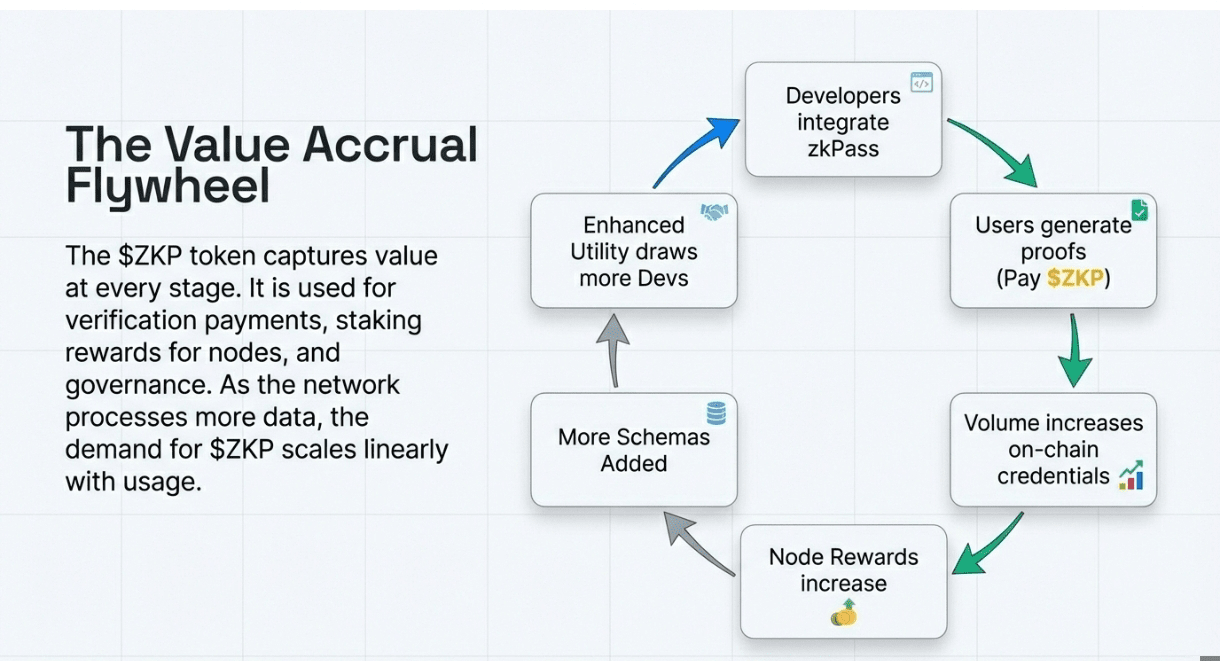

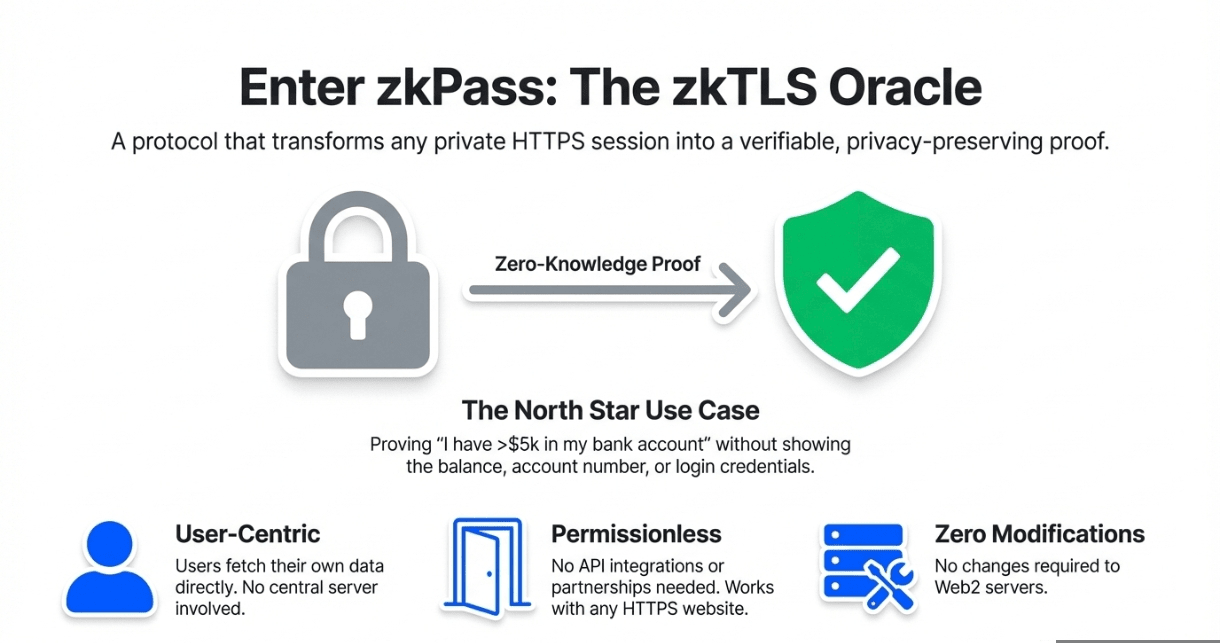

zkPass resuelve esto con un protocolo de oráculo zkTLS. Transforma cualquier sesión HTTPS, tu inicio de sesión bancario, tu perfil de LinkedIn, tu historial de viajes de Uber, en una prueba criptográfica verificable que reside en la cadena. Pruebas afirmaciones sobre tus datos privados ("Tengo un puntaje de crédito superior a 750" o "He completado 500 viajes") sin revelar la información subyacente a nadie. Sin integraciones de API necesarias. Sin modificaciones en servidores. Solo matemáticas.

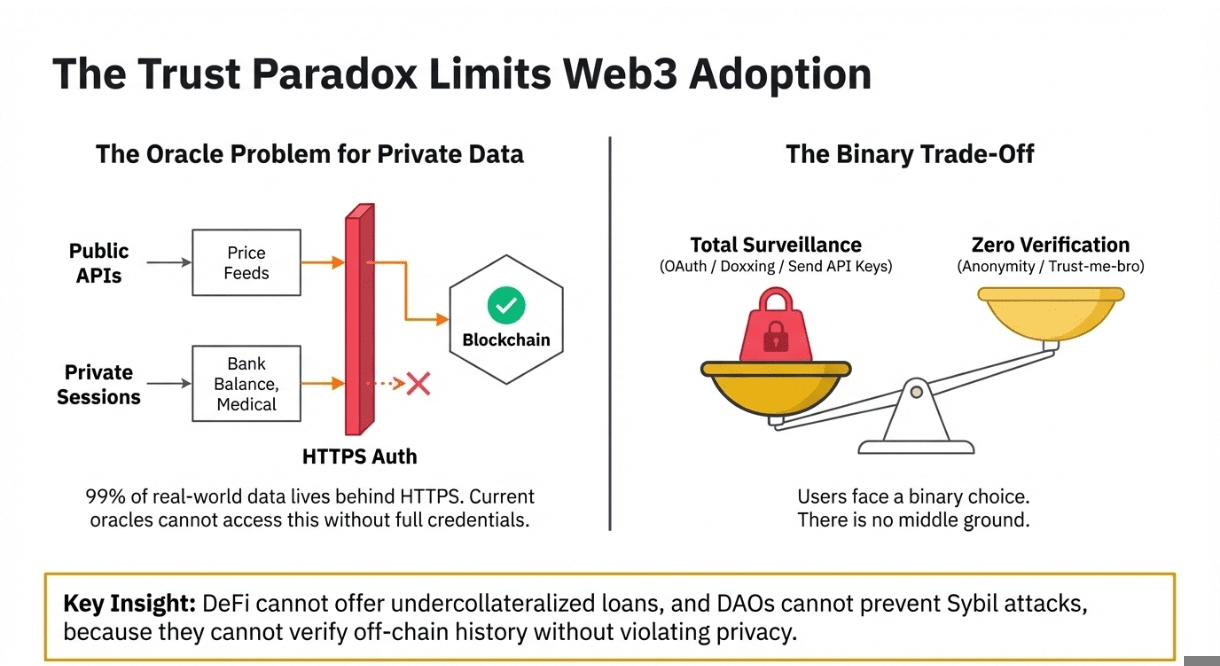

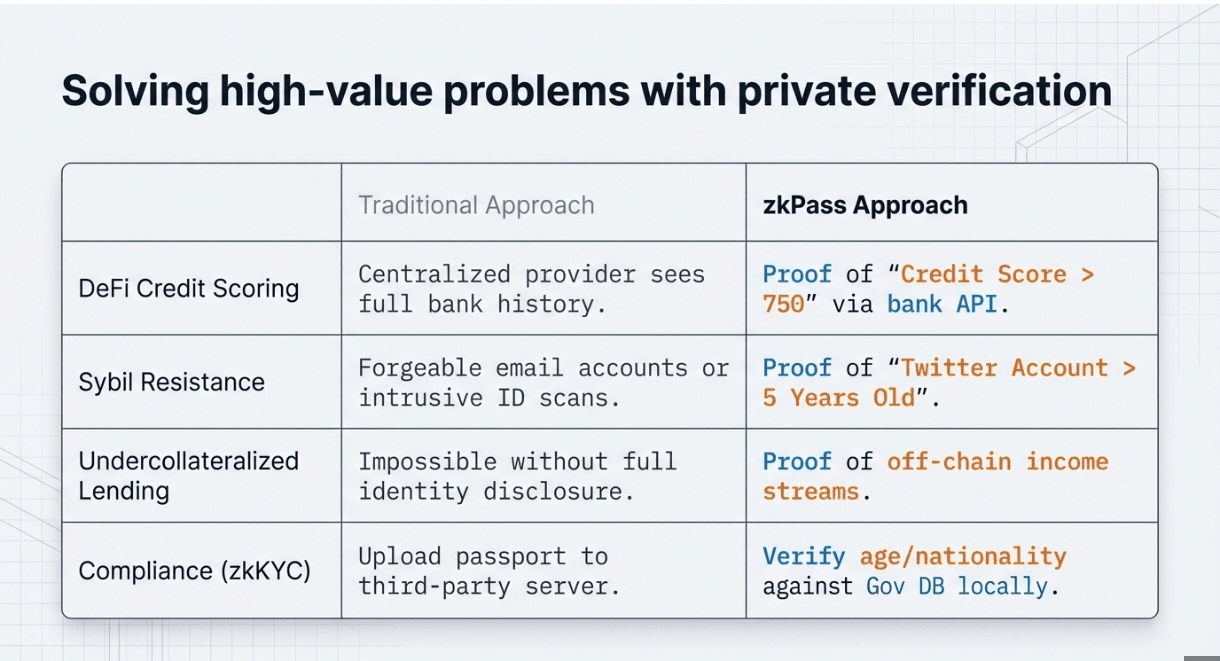

Esto importa ahora porque Web3 ha alcanzado un techo. DeFi no puede ofrecer préstamos no colateralizados sin KYC. Los DAOs no pueden prevenir ataques Sybil sin revelar la identidad de los miembros. Las plataformas de juegos no pueden verificar logros fuera de la cadena. zkPass conecta la economía de datos de Web2 de $3 billones a aplicaciones en cadena, convirtiendo más de 200 fuentes de datos, desde saldos de Binance hasta rachas de Duolingo, en credenciales que preservan la privacidad. Desde su lanzamiento, el protocolo ha generado más de 10 millones de pruebas de conocimiento cero a través de más de 80 integraciones en el ecosistema, con generación de pruebas basada en navegador completándose en menos de un segundo.

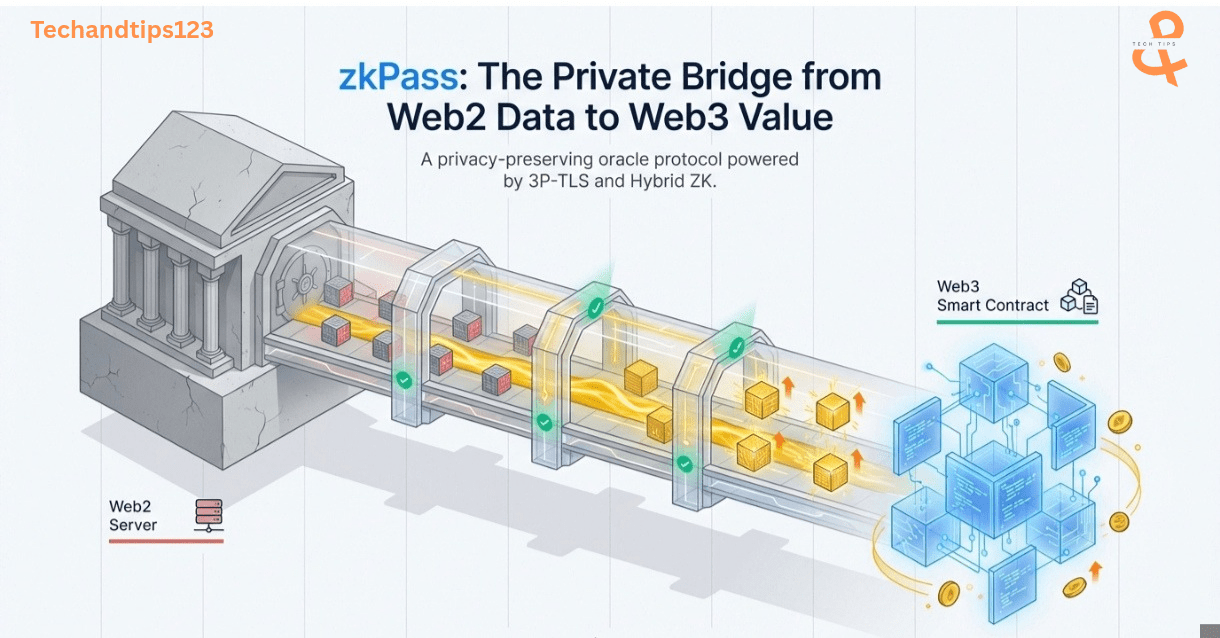

▨ El Problema: ¿Qué Está Roto?

🔹 La Paradoja de la Confianza en la Verificación de Datos → Las aplicaciones de Web3 que necesitan credenciales del mundo real enfrentan una elección imposible: aceptar datos autoinformados (fácilmente falsificables) o integrar oráculos centralizados que ven todo. Los protocolos DeFi no pueden verificar puntuaciones de crédito sin asociarse con corredores de datos. Los airdrops no pueden confirmar seguidores de Twitter sin claves API. Cada verificación introduce un nuevo intermediario de confianza, recreando la centralización que Web3 pretendía escapar.

🔹 La Privacidad como un Comercio Binario → Las soluciones actuales fuerzan una exposición de datos total o nada. OAuth da a las aplicaciones acceso completo a la cuenta solo para probar un hecho. Los proveedores de KYC almacenan documentos de identidad completos para verificar la edad. Los servicios de atestación ven historiales de transacciones para confirmar saldos. No hay un término medio entre cero verificación y vigilancia total, los usuarios deben permanecer anónimos o rendirlo todo.

🔹 El Problema del Oracle para Datos HTTPS → Los oráculos de blockchain manejan bien los feeds de precios y las APIs públicas, pero las sesiones web privadas y autenticadas siguen siendo inaccesibles. Tu saldo bancario, historial médico, historial laboral y estado de suscripción viven detrás de la autenticación HTTPS que los oráculos no pueden tocar sin tus credenciales. Esto bloquea el 99% de los datos del mundo real fuera de Web3, limitando las aplicaciones a primitivos en cadena e información pública recolectada.

🔹 Bloqueo de Infraestructura y Infierno de Integración → Cada fuente de datos requiere integraciones de API personalizadas, acuerdos legales y modificaciones del lado del servidor. Los proyectos pasan meses negociando con plataformas como LinkedIn o Coinbase para acceder a los datos. Los límites de tasa, cambios en la API y revocaciones de acceso crean dependencias frágiles. Los desarrolladores no pueden construir credenciales portátiles y de propiedad del usuario, están atrapados pidiendo permiso a los porteros para acceder a los propios datos de los usuarios.

▨ Lo que zkPass Está Haciendo de Manera Diferente

zkPass cambió el modelo de verificación al poner a los usuarios al control de la obtención de datos y la generación de pruebas. En lugar de que las aplicaciones soliciten datos a los servidores, los usuarios recuperan su propia información privada a través de sesiones HTTPS estándar, luego generan pruebas de conocimiento cero sobre ella localmente en su navegador. La aplicación verificadora solo ve la prueba, nunca los datos subyacentes.

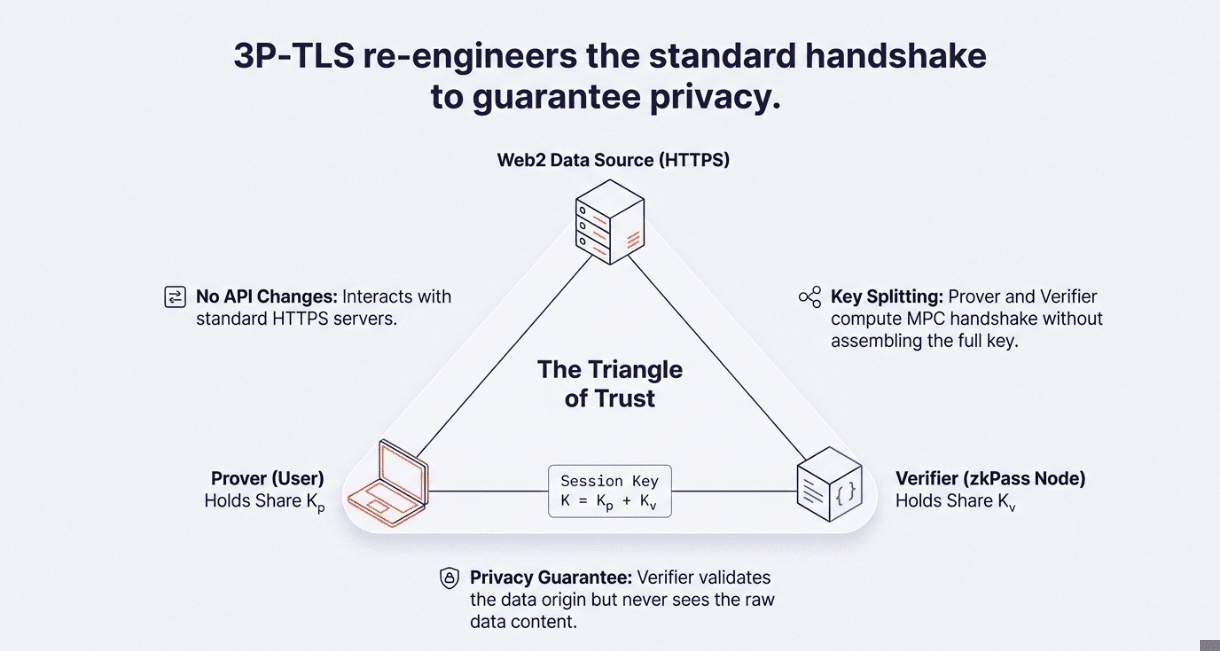

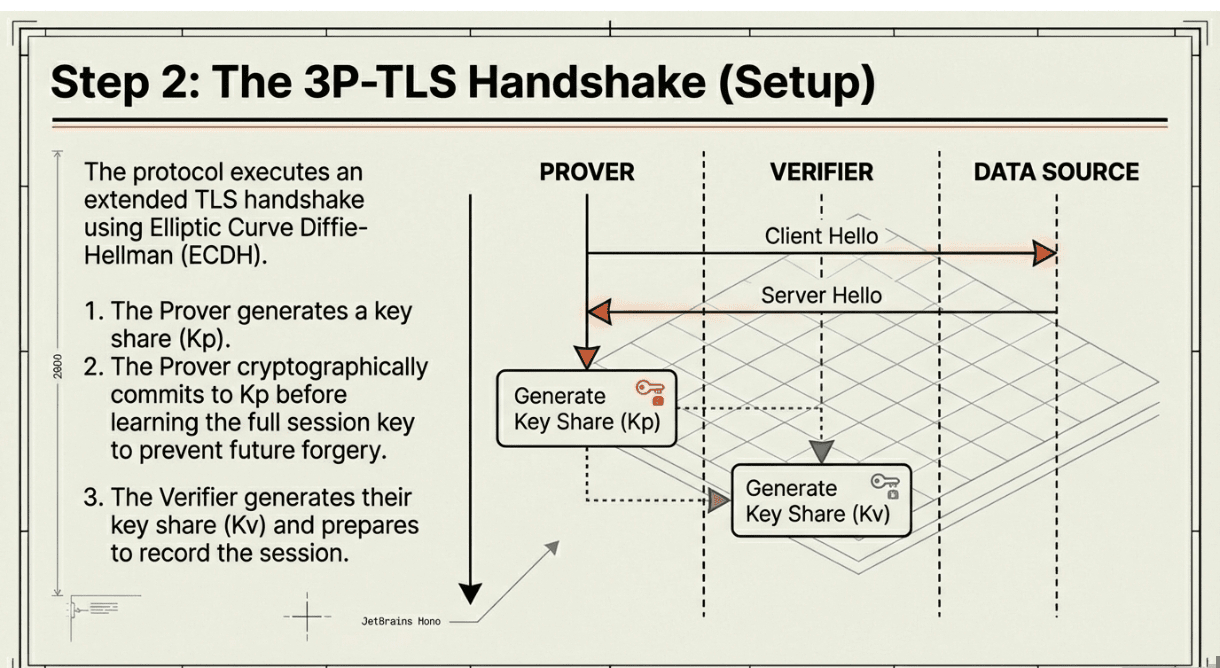

Esto funciona a través de un protocolo llamado TLS de tres partes (3P-TLS), que extiende el apuntamiento normal de TLS de dos partes entre tu navegador y un sitio web para incluir a un tercero, el verificador, sin darles acceso de descifrado. El protocolo divide claves criptográficas utilizando computación multipartita (MPC) de modo que el verificador solo tenga la clave de integridad de sesión (que confirma que los datos no fueron manipulados) mientras que el usuario mantiene la clave de cifrado privada. Después de completar la sesión HTTPS, el usuario genera una prueba de conocimiento cero sobre los datos registrados utilizando técnicas criptográficas avanzadas como VOLE-in-the-Head (VOLEitH) e ICP-ZKP.

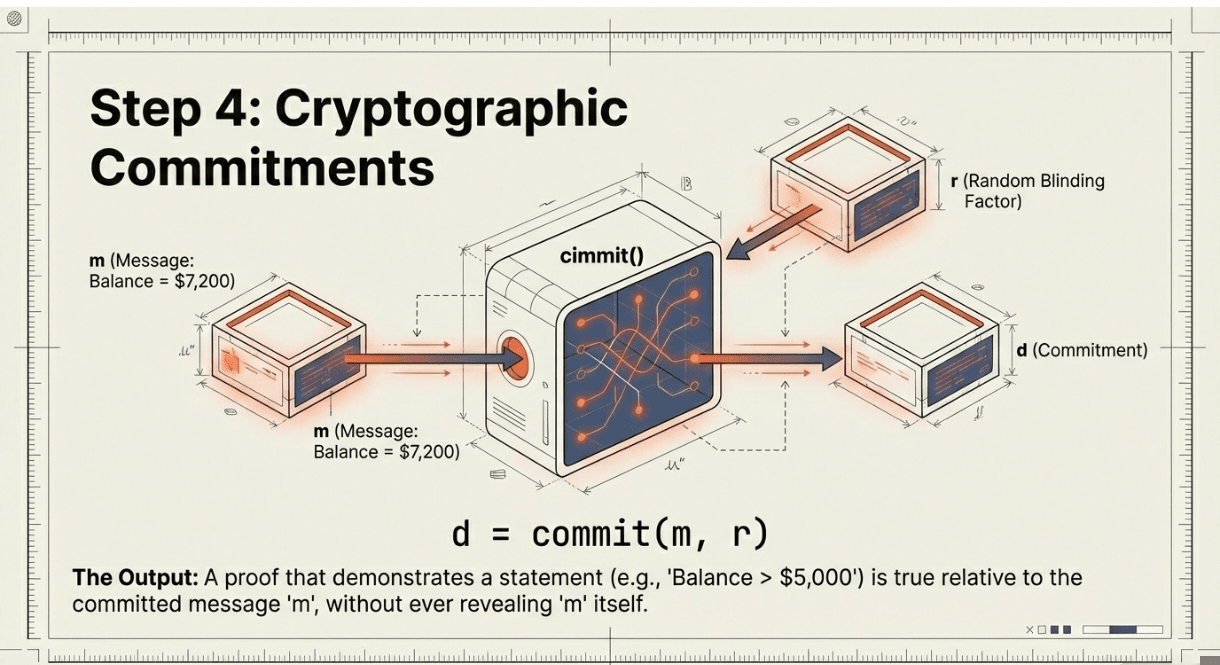

La genialidad está en los detalles. Durante el apuntamiento 3P-TLS, el Probador (usuario) se compromete a su parte de clave antes de aprender la clave de sesión completa, esto les previene de falsificar datos más tarde. El Verificador revela su parte de clave y registra todo el tráfico, pero como no tienen la clave de cifrado, no pueden leerlo. El DataSource (el servidor HTTPS como tu banco o LinkedIn) opera normalmente sin modificaciones requeridas. Una vez que la sesión termina, el Probador ejecuta un circuito de prueba ZK sobre el tráfico registrado, creando un compromiso como d = commit(m, r) donde m es el mensaje y r es aleatoriedad. El Verificador valida este compromiso sin nunca aprender m.

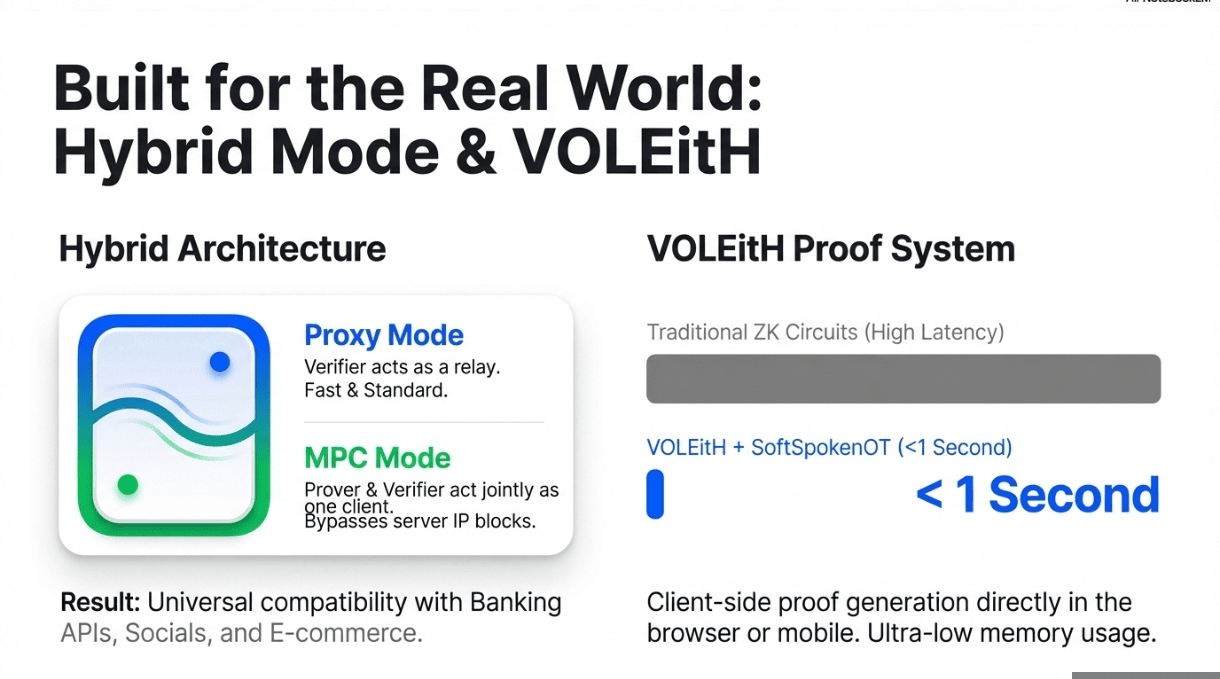

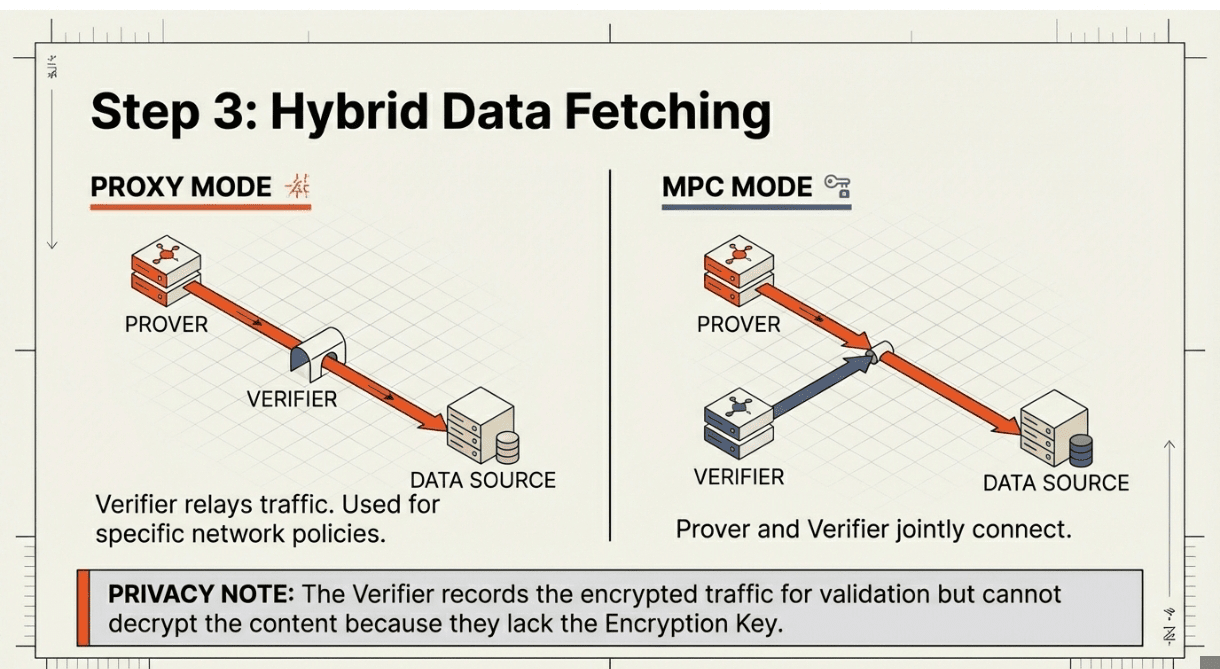

zkPass opera en Modo Híbrido para manejar las limitaciones de red del mundo real. En Modo Proxy, el Verificador actúa como un proxy de red, registrando el tráfico entre el Probador y el DataSource. En Modo MPC, el Probador y el Verificador actúan conjuntamente como el cliente del DataSource, dividiendo la conexión TLS. El protocolo cambia de modo automáticamente cuando los servidores bloquean IPs proxy o cuando las configuraciones de red exigen diferentes enfoques. Esta adaptabilidad significa que zkPass funciona con prácticamente cualquier punto final HTTPS, desde APIs bancarias hasta plataformas sociales y sitios de comercio electrónico.

La arquitectura elimina tres retrocesos críticos. Primero, no se necesita integración del DataSource, si habla HTTPS, funciona con zkPass. Segundo, la privacidad está garantizada criptográficamente en lugar de basarse en políticas, los verificadores matemáticamente no pueden acceder a datos en bruto. Tercero, las pruebas son portátiles y reutilizables, generadas una vez, verificadas en cualquier lugar en cadena.

▨ Componentes Clave & Características

1️⃣ Protocolo Oracle zkTLS

Este es el motor central que combina 3P-TLS, MPC y pruebas de conocimiento cero para transformar sesiones HTTPS en credenciales verificables. Amplía TLS estándar con intercambio de claves Diffie-Hellman de curva elíptica, transferencia obliviosa para prevenir trampas, y división de claves MAC, permitiendo la verificación de integridad sin descifrado. El protocolo no requiere modificaciones a los servidores web existentes, haciéndolo compatible con más de 200 fuentes de datos desde el primer día.

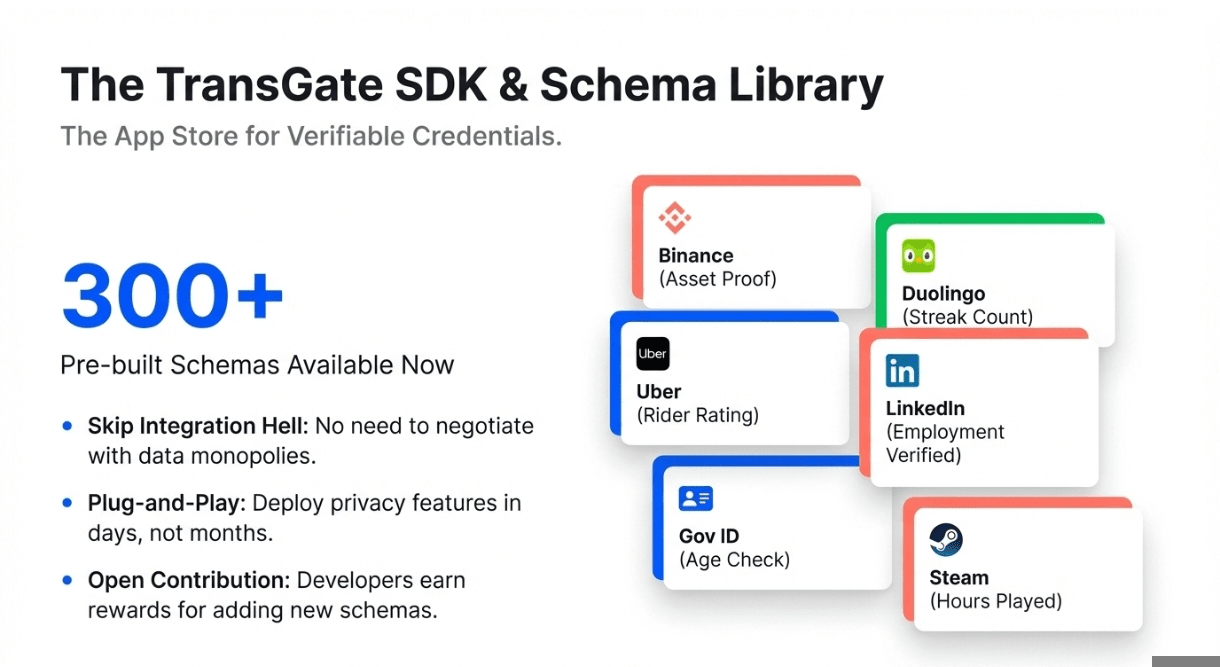

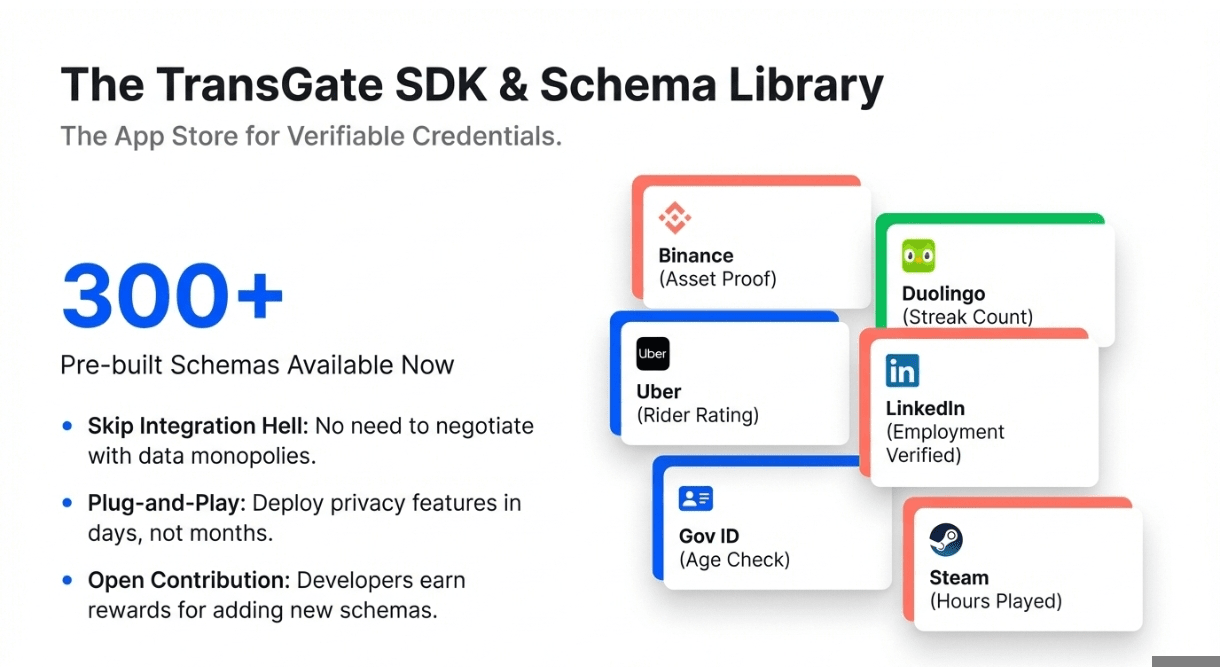

2️⃣ SDK de TransGate & Herramientas para Desarrolladores

El SDK de TransGate proporciona generación de pruebas optimizada para móviles basada en navegador con tiempos de ejecución de menos de un segundo. Los desarrolladores integran zkPass en dApps con unas pocas líneas de JavaScript, accediendo a esquemas preconstruidos para fuentes de datos comunes (instituciones financieras, plataformas sociales, credenciales educativas, comercio electrónico). El SDK maneja la complejidad criptográfica, la generación de claves MPC, los circuitos de prueba, la verificación en cadena, mientras expone APIs simples para solicitar y validar pruebas.

3️⃣ Biblioteca de Esquemas (300+ Plantillas)

zkPass mantiene una creciente biblioteca de esquemas de datos a través de servicios financieros, verificación de identidad, prueba social, logros de juegos y credenciales educativas. Cada esquema define campos extraíbles y declaraciones probables, como "el saldo de la cuenta excede $10,000" de APIs bancarias o "el conteo de seguidores supera 5,000" de Twitter. Los proyectos contribuyen nuevos esquemas a través del programa de recompensas del ecosistema, ampliando la cobertura de datos verificables de Web2 sin coordinación central.

4️⃣ Arquitectura Híbrida Proxy/MPC

El protocolo cambia dinámicamente entre Modo Proxy y Modo MPC basado en la topología de la red y las restricciones del servidor. El Modo Proxy ofrece un registro de tráfico más simple cuando los servidores aceptan IPs intermedias. El Modo MPC permite conexiones directas al servidor cuando los proxies están bloqueados, con ambos, el Probador y el Verificador, estableciendo conjuntamente la sesión TLS. Esta flexibilidad asegura compatibilidad universal con HTTPS independientemente de las políticas del servidor o las configuraciones de red.

5️⃣ Sistema de Pruebas VOLEitH

VOLE-in-the-Head (VOLEitH) y SoftSpokenOT forman la columna vertebral criptográfica para pruebas de conocimiento cero eficientes. Estas técnicas permiten la generación de pruebas del lado del cliente con bajo consumo de memoria y verificación a nivel de milisegundos, crítico para dispositivos móviles y entornos de navegador. El sistema produce pruebas sucintas para circuitos de datos a gran escala, permitiendo declaraciones complejas sobre respuestas HTTPS sin revelar contenido.

6️⃣ Capa de Verificación entre Cadenas

Construido sobre el estándar OFT de LayerZero, las pruebas de zkPass verifican a través de Ethereum, BNB Chain, Base y otras cadenas EVM con direcciones de contrato determinísticas. Las pruebas generadas en una cadena pueden ser consumidas por aplicaciones en otra, permitiendo credenciales portátiles para DeFi entre cadenas, identidad y sistemas de reputación. La capa de verificación conecta a más de 80 socios del ecosistema que abarcan protocolos DeFi, gráficos sociales, plataformas de juegos y aplicaciones de IA.

▨ Cómo Funciona zkPass

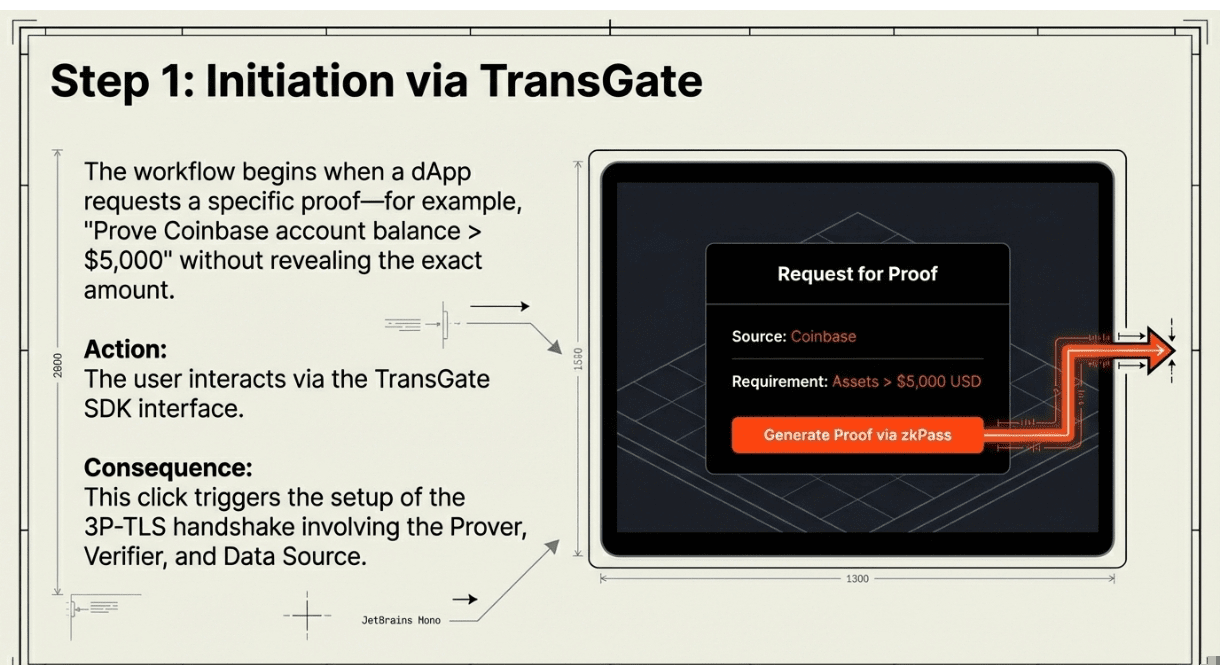

🔹 Paso 1: El Usuario Inicia la Solicitud de Verificación

Una dApp solicita una prueba específica del usuario, por ejemplo, "prueba que tu saldo de la cuenta de Coinbase excede $5,000 sin revelar la cantidad exacta." El usuario hace clic a través de la interfaz del SDK de TransGate, lo que desencadena el apuntamiento 3P-TLS entre tres partes: el navegador del usuario (Probador), el servicio de verificación de la dApp (Verificador) y el servidor de la fuente de datos (DataSource, en este caso, el punto final de la API de Coinbase).

🔹 Paso 2: El Apuntamiento 3P-TLS Establece Claves Divididas

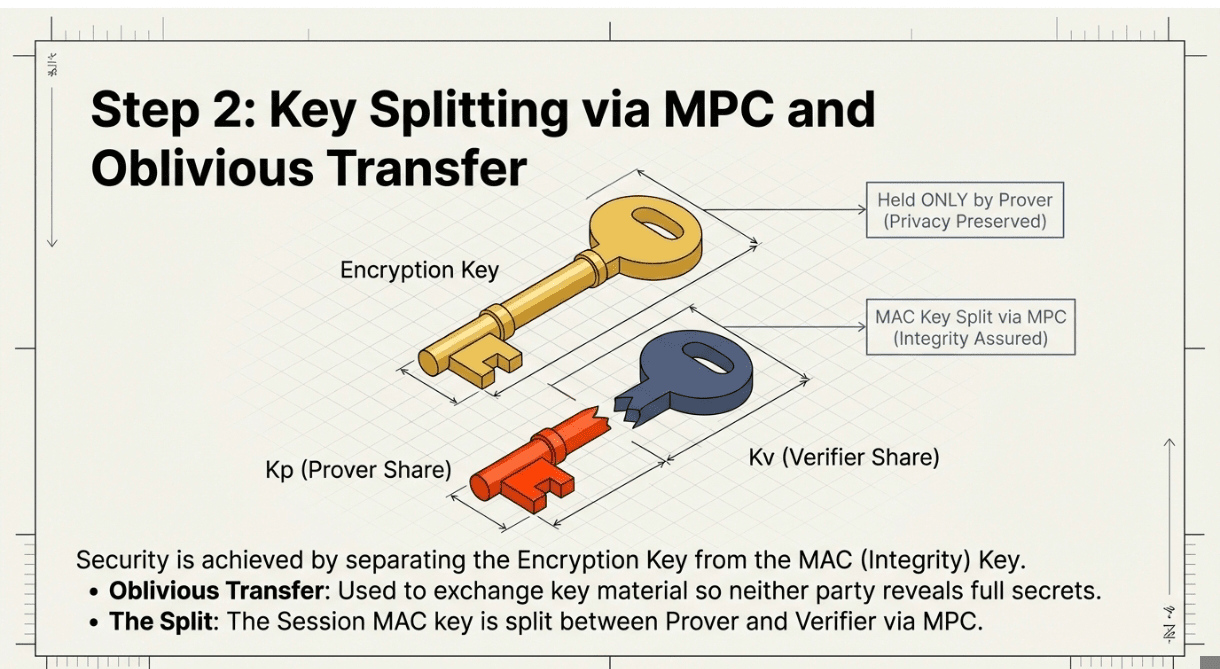

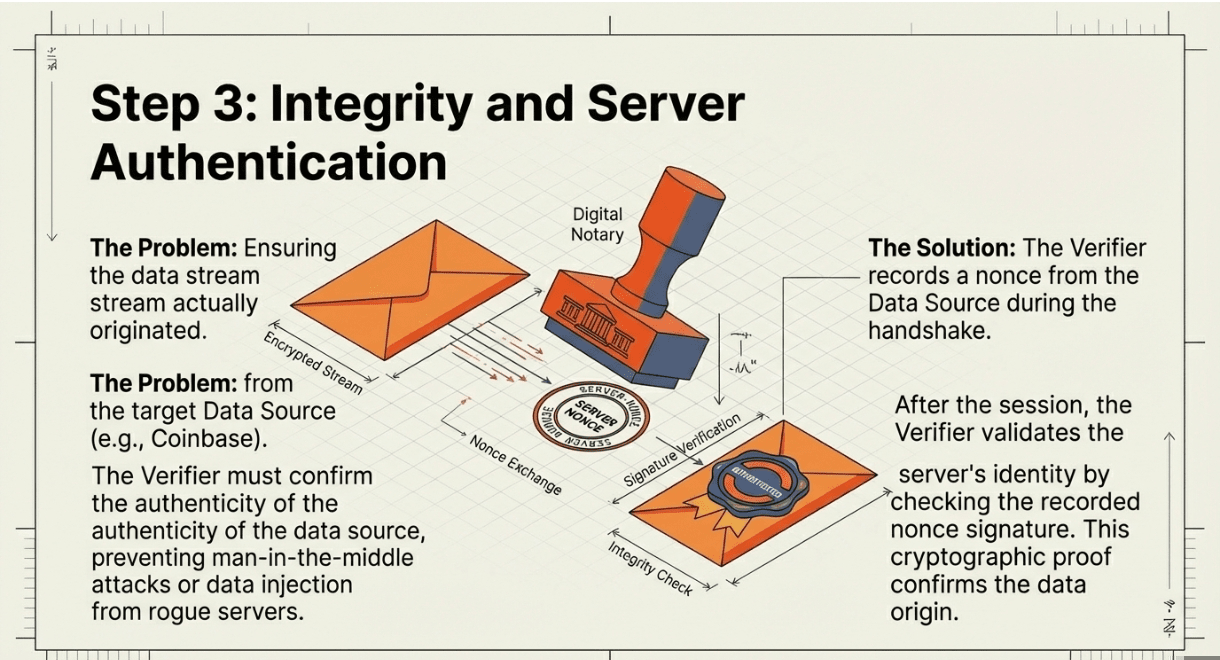

El protocolo ejecuta un apuntamiento TLS extendido utilizando Diffie-Hellman de curva elíptica. El Probador genera su parte de clave K_p y se compromete a ella criptográficamente antes de aprender la clave de sesión completa, este compromiso evita la falsificación de datos posteriores. El Verificador simultáneamente genera su parte de clave K_v y registra un nonce del DataSource para la autenticación del servidor. Ambas partes utilizan transferencia obliviosa para intercambiar material clave sin revelar secretos completos. Críticamente, la clave MAC de sesión (para verificación de integridad) se divide entre el Probador y el Verificador a través de MPC, pero solo el Probador recibe la clave de cifrado.

🔹 Paso 3: Obtención de Datos a Través del Modo Híbrido

Dependiendo de las condiciones de la red y las políticas del servidor, el protocolo opera en Modo Proxy (el Verificador retransmite tráfico) o Modo MPC (Probador y Verificador se conectan conjuntamente). El Probador se autentica al DataSource utilizando sus credenciales reales, nombre de usuario, contraseña, token de OAuth y obtiene los datos solicitados. El Verificador registra todo el tráfico cifrado pero no puede descifrarlo. El DataSource responde normalmente, sin saber que se está ejecutando un protocolo de verificación. Después de que la sesión se complete, el Verificador valida la identidad del servidor verificando la firma del nonce registrado, asegurando que los datos provengan de la fuente legítima.

🔹 Paso 4: Generación de Pruebas de Conocimiento Cero

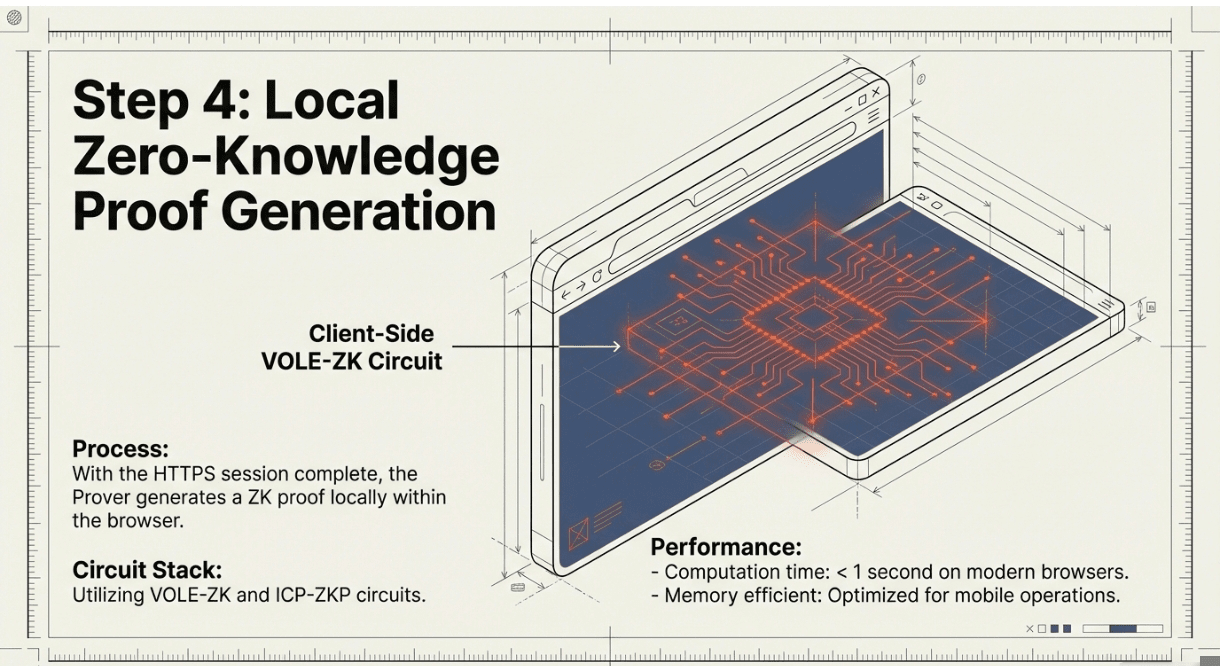

Con la sesión HTTPS completa y el tráfico registrado, el Probador genera una prueba de conocimiento cero sobre los datos localmente en su navegador. Usando circuitos VOLE-ZK e ICP-ZKP, crean un compromiso criptográfico d = commit(m, r) donde m representa el contenido del mensaje (como "saldo = $7,200") y r es un cegamiento aleatorio. La prueba demuestra declaraciones específicas, "saldo > $5,000" en este ejemplo, sin revelar el mensaje subyacente. El sistema de prueba VOLEitH permite esta computación en menos de un segundo en navegadores modernos, con operaciones eficientes en memoria adecuadas para dispositivos móviles.

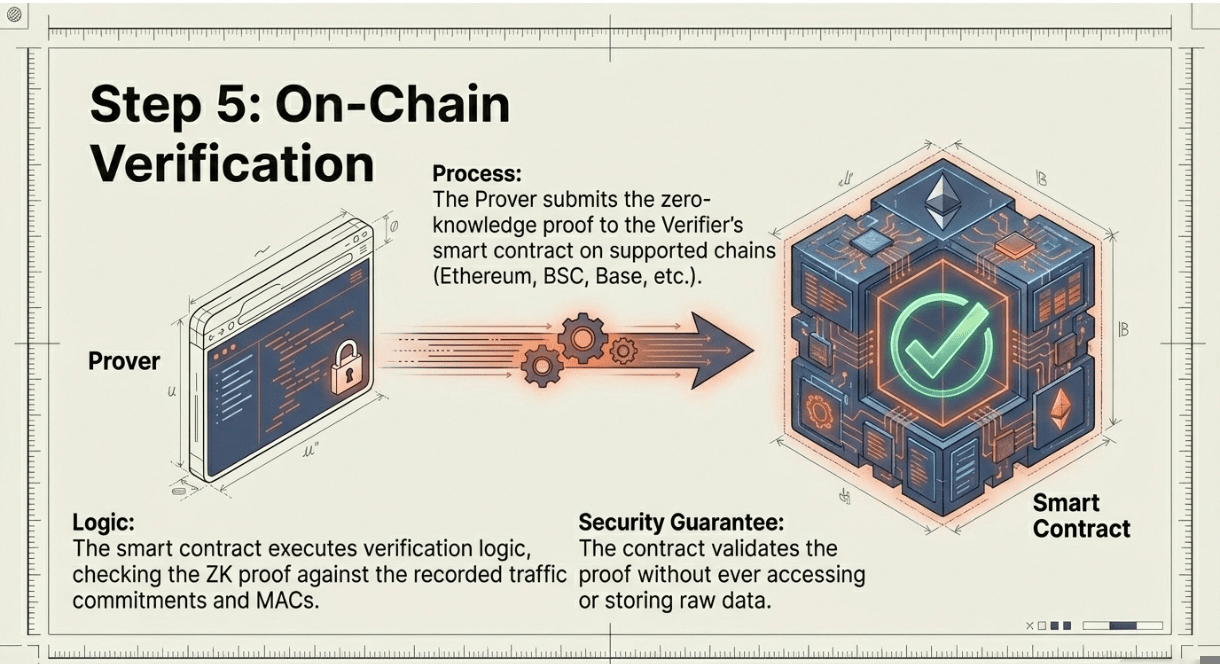

🔹 Paso 5: Verificación en Cadena y Consumo de Aplicaciones

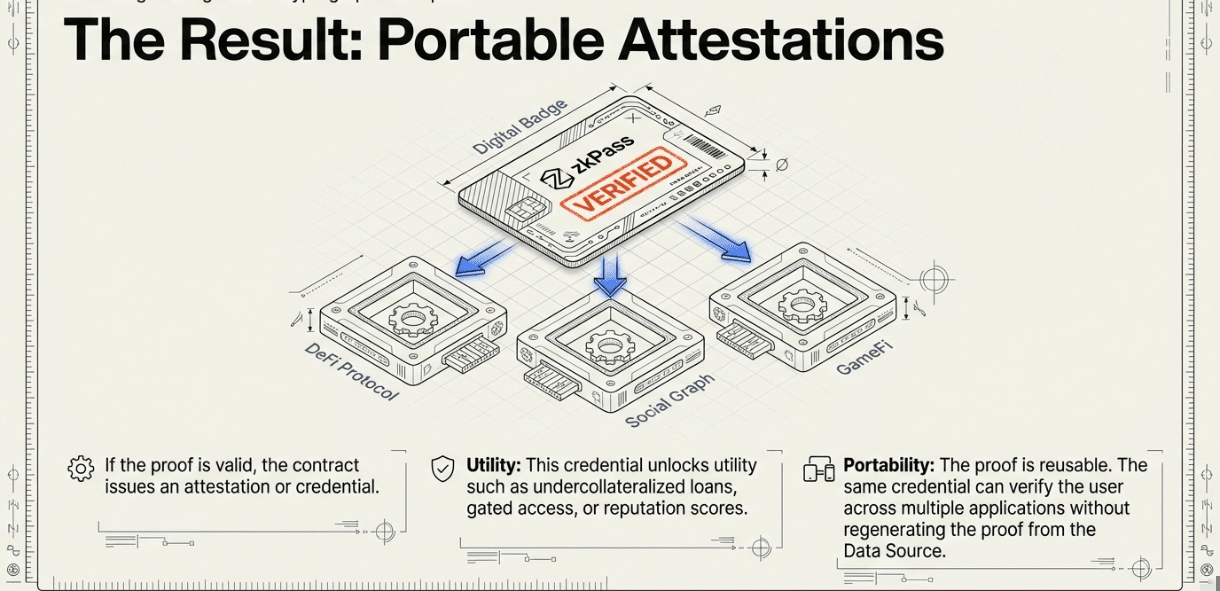

El Probador envía la prueba de conocimiento cero al contrato inteligente del Verificador en cadena (Ethereum, BSC, Base u otras cadenas soportadas). El contrato ejecuta la lógica de verificación, comprobando la prueba criptográfica contra el tráfico registrado y los compromisos MAC sin acceder a datos en bruto. Si es válida, el contrato emite un atestado o credencial que la dApp puede consumir, desbloqueando préstamos no colateralizados, acceso restringido, elegibilidad para airdrops o puntuaciones de reputación.

La prueba es portátil y reutilizable; la misma credencial puede verificar a través de múltiples aplicaciones sin regenerar desde el DataSource.

▨ Acumulación de Valor & Modelo de Crecimiento

✅ Puente Universal de Web2 a Web3 para Credenciales que Preservan la Privacidad

zkPass aborda la demanda en DeFi (puntuación de crédito para préstamos no colateralizados), identidad (verificación resistente a Sybil sin doxxing), juegos (validación de logros fuera de la cadena) y cumplimiento (zkKYC para intercambios). Con más de 300 esquemas que cubren datos financieros, sociales, educativos y de comercio electrónico, el protocolo desbloquea casos de uso que anteriormente requerían intermediarios centralizados o exposición total de datos. Las asociaciones con protocolos como Orochi Network (integración de zkDatabase), Push Chain (dApps de privacidad universal) y más de 80 socios del ecosistema impulsan la adopción en DeFi, IA y sectores RWA.

✅ Incentivos para Desarrolladores a Través de Contribuciones de Esquemas Abiertos

El Programa de Aceleración de Aplicaciones Verificables (VAAP) asignó $5.5M para apoyar el desarrollo del ecosistema, financiando más de 1M de usuarios atestiguados a través de integraciones con plataformas como Binance, Coinbase, Duolingo, Uber y LinkedIn. Los desarrolladores ganan recompensas por contribuir nuevos esquemas, ampliando la cobertura del protocolo sin cuellos de botella centrales. El SDK de TransGate reduce el tiempo de integración de meses (negociaciones de API tradicionales) a días (despliegue de esquemas), acelerando el tiempo de lanzamiento al mercado para aplicaciones enfocadas en la privacidad.

✅ Efectos de Red de Pruebas Reutilizables y Portátiles

Cada prueba generada fortalece el ecosistema, las credenciales verificadas una vez pueden ser consumidas por múltiples aplicaciones a través de cadenas, reduciendo la obtención de datos redundantes y la generación de pruebas. A medida que más dApps integran la verificación zkPass, el valor de poseer credenciales verificables aumenta para los usuarios. Los protocolos que se construyen sobre zkPass (capas de identidad, mercados de préstamos, sistemas de reputación) crean demanda para la generación y verificación de pruebas, reforzando los bucles de adopción. La compatibilidad entre cadenas a través del estándar OFT de LayerZero amplifica este efecto al permitir que las credenciales fluyan sin problemas a través de Ethereum, BSC, Base y más allá.

✅ Escalabilidad a Través de Computación del Lado del Cliente y Arquitectura Híbrida

A diferencia de los modelos de oráculos que centralizan la obtención de datos, zkPass distribuye la generación de pruebas a dispositivos cliente, navegadores y aplicaciones móviles manejan el trabajo criptográfico. Esta arquitectura se escala horizontalmente con la adopción del usuario en lugar de requerir expansión de infraestructura centralizada. El Modo Híbrido Proxy/MPC se adapta a diversos entornos de red y políticas de servidores, manteniendo compatibilidad universal con HTTPS sin degradación del servicio. Tiempos de generación de pruebas de menos de un segundo (facilitados por optimizaciones de VOLEitH) soportan aplicaciones de alto rendimiento como verificación de trading en tiempo real o verificaciones instantáneas de credenciales.

✅ Rueda de Impulso de Densidad de Integración y Expansión de Fuentes de Datos

La adopción inicial en verticales de alto valor (crédito DeFi, zkKYC) demuestra prueba de concepto y atrae casos de uso adyacentes (logros de juegos, prueba social, credenciales educativas). Cada nuevo esquema aumenta la utilidad del protocolo para los desarrolladores, impulsando más integraciones. Más integraciones generan más pruebas, expandiendo el gráfico de credenciales en cadena y atrayendo aplicaciones adicionales que buscan datos verificables. A medida que la biblioteca de esquemas crece de más de 300 a miles de fuentes de datos, zkPass se convierte en la infraestructura predeterminada para puentes de privacidad-preservante de Web2 a Web3, pasando de herramienta de nicho a capa de verificación esencial.

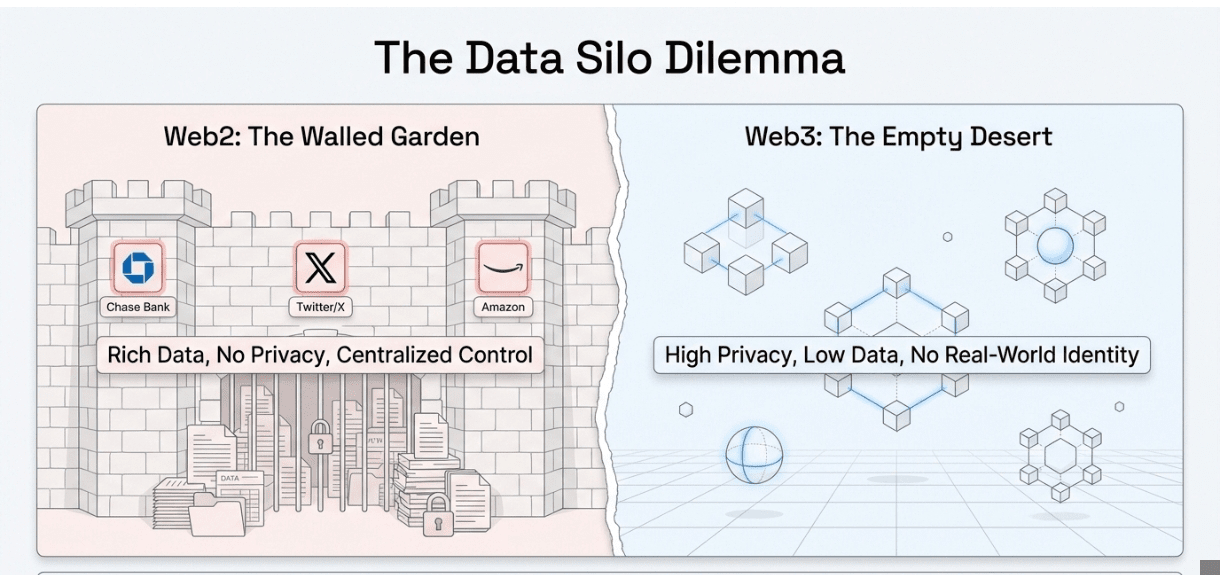

▨ Utilidad del Token & Rueda de Impulso

El token $ZKP se lanzó en diciembre de 2025 a través de un IDO de $3M, con un suministro total de 1 mil millones y 201.7M circulando a partir de enero de 2026. Se comercia a aproximadamente $0.15 con un volumen diario de $70-72M a través de 10 intercambios, el token está desplegado en Ethereum y BSC con soporte entre cadenas a través del estándar OFT de LayerZero.

Casos de Uso del Token

Pagos: Las aplicaciones que consumen pruebas zkPass pagan $ZKP por servicios de verificación, las dApps que integran zkKYC, puntuación de crédito o resistencia a Sybil compensan a la red por la validación de pruebas y la generación de atestados en cadena.

Recompensas: Los contribuyentes que amplían la biblioteca de esquemas, ejecutan nodos de verificación o participan en el desarrollo del ecosistema ganan incentivos $ZKP a través del programa VAAP y subvenciones continuas, alineando el crecimiento del protocolo con la distribución de valor económico.

Staking: Los nodos verificadores apuestan $ZKP para participar en la validación de pruebas y emisión de atestados, asegurando la red a través de un compromiso económico y ganando recompensas proporcionales de las tarifas de verificación.

Gobernanza: Los poseedores de tokens gobiernan parámetros del protocolo como estructuras de tarifas de verificación, procesos de aprobación de esquemas, prioridades de expansión entre cadenas y asignación del tesoro para el desarrollo del ecosistema.

La Rueda de Impulso del Protocolo

zkPass crea un bucle auto-reforzante anclado por la utilidad de la prueba y la expansión de la red. A medida que más dApps integran la verificación zkPass, los protocolos DeFi que requieren puntuaciones de crédito, DAOs que implementan resistencia a Sybil, plataformas de juegos que validan logros, la demanda de generación de pruebas aumenta. Esto impulsa a los usuarios a crear credenciales verificables a partir de sus datos de Web2, expandiendo el gráfico de credenciales en cadena.

Cada nuevo esquema agregado a la biblioteca (actualmente más de 300 en servicios financieros, sociales, educativos y fuentes de comercio electrónico) hace que el protocolo sea más valioso para los desarrolladores, acelerando la integración. Más integraciones significan más solicitudes de verificación, lo que aumenta los ingresos por tarifas para nodos verificadores en staked. Mayor ingreso de nodos atrae a verificadores adicionales, mejorando la descentralización y confiabilidad de la red.

El modelo económico se compone a través de credenciales reutilizables, pruebas generadas una vez que verifican a través de múltiples aplicaciones y cadenas. Un usuario que prueba su saldo de Coinbase para un protocolo DeFi puede reutilizar esa credencial para airdrops, participación en DAO o reputación social sin regenerar desde el DataSource. Esto reduce la fricción y aumenta el consumo de pruebas, impulsando los volúmenes de verificación y la acumulación de tarifas.

La utilidad del token crece en paralelo, las aplicaciones pagan $ZKP por verificaciones, los nodos apuestan $ZKP para ganar tarifas, los desarrolladores reciben subvenciones $ZKP por contribuciones de esquemas, y los participantes de gobernanza dirigen el tesoro $ZKP hacia integraciones de alto impacto. A medida que la biblioteca de esquemas alcanza miles de fuentes y los volúmenes de pruebas escalan de 10 millones a miles de millones, zkPass transita de herramienta especializada a infraestructura fundamental para credenciales que preservan la privacidad, capturando valor de todo el flujo de datos de Web2 a aplicaciones de Web3.