Absolutamente. Para entender cómo Dusk maneja el KYC sin revelar la identidad, debemos examinar la intersección entre su protocolo Citadel y su implementación personalizada de PLONK (un sistema de prueba de conocimiento cero de vanguardia).

En un proceso KYC tradicional, entrega tus datos "crudos" (pasaporte, identificación) a una empresa. En el modelo de Dusk, nunca compartes esos datos con el proveedor de servicios. En su lugar, compartes una prueba matemática que demuestra que cumples con sus requisitos.

1. La Infraestructura: Citadel y Rusk

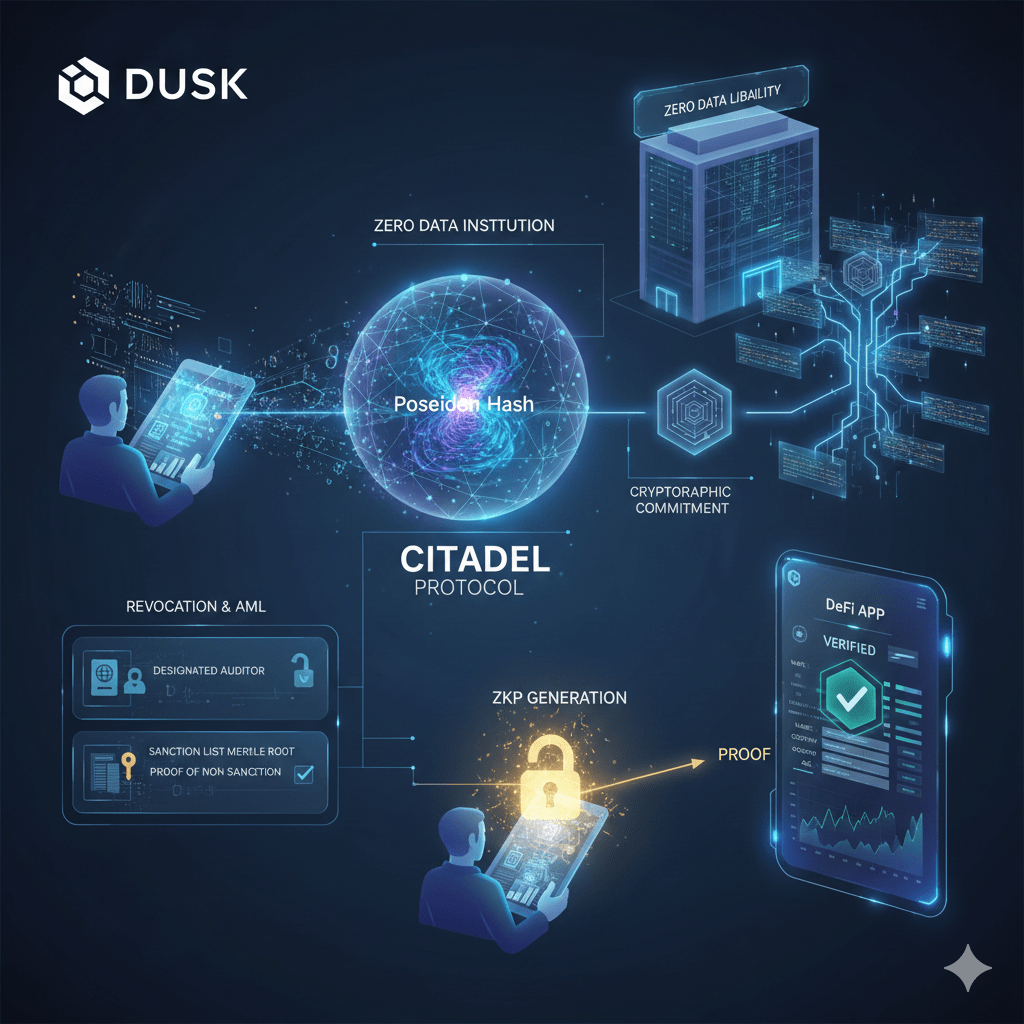

El marco de identidad de Dusk, Citadel, actúa como una "Identidad Autónoma de Privacidad" (SSI, por sus siglas en inglés). Está construido sobre la máquina virtual Rusk, la máquina virtual de cero conocimiento de Dusk.

El flujo técnico:

* Incorporación (el paso "único"): Proporcionas tus documentos a un Proveedor de Identidad de confianza (IdP). Ellos te verifican una vez.

* Compromiso: En lugar de almacenar tu identidad, el IdP te ayuda a crear un compromiso criptográfico (un hash único) de tus atributos de identidad. Este hash se almacena en cadena en un árbol Merkle disperso.

* Generación de prueba: Cuando una aplicación DeFi solicita KYC, usas tus claves privadas para generar una ZKP (prueba de conocimiento cero) localmente en tu dispositivo.

* Verificación: La aplicación DeFi recibe la prueba. La comprueba contra el árbol Merkle en cadena. Si la prueba es válida, saben que eres "Verificado" sin ver nunca tu nombre, país ni fecha de nacimiento.

2. El motor: Dusk-PLONK

Dusk utiliza una versión especializada de PLONK (Permutaciones sobre bases de Lagrange para argumentos no interactivos de conocimiento oecuménicos). Está optimizada para velocidad y funciona sobre la curva elíptica BLS12-381

3. Gestión de revocación y AML

Una pregunta común es: "Si es privado, ¿cómo evitan el lavado de dinero?"

Dusk gestiona esto mediante divulgación selectiva y privacidad auditada:

* Revelación "matizada": En escenarios legales específicos (como una orden judicial), el protocolo puede diseñarse para que solo un "Auditor" designado con una clave de vista específica pueda descifrar el enlace de identidad.

* Prueba de no sanción: Un usuario puede generar una prueba de que su hash de identidad no existe en una raíz específica de "lista de sanciones" Merkle. El verificador solo aprende el hecho de que el usuario está "limpio".

4. Por qué esto importa para las instituciones

Para bancos y fondos especulativos, esto resuelve el problema de GDPR/Responsabilidad de Datos.

* Tradicional: Si un banco almacena 10,000 pasaportes y se hackea, es responsable de una gran violación de datos.

* Crepúsculo: El banco almacena cero datos personales. Solo almacenan las pruebas criptográficas "sí/no". Si se hackea, el hacker no encontrará nada más que cadenas matemáticas inútiles.