Principales conclusiones

Los delincuentes que llevan a cabo ataques de envenenamiento de direcciones se aprovechan del hábito común de los usuarios de copiar direcciones desde los historiales de transacciones y de la limitación de la interfaz de usuario de mostrar "direcciones abreviadas".

Utilizando generadores de direcciones "vanity", los atacantes crean direcciones que imitan los primeros y últimos caracteres de los destinatarios frecuentes de las víctimas; luego emplean tokens falsos, transferencias de valor cero o incluso pequeñas cantidades reales para evadir los filtros de cartera y contaminar tu historial.

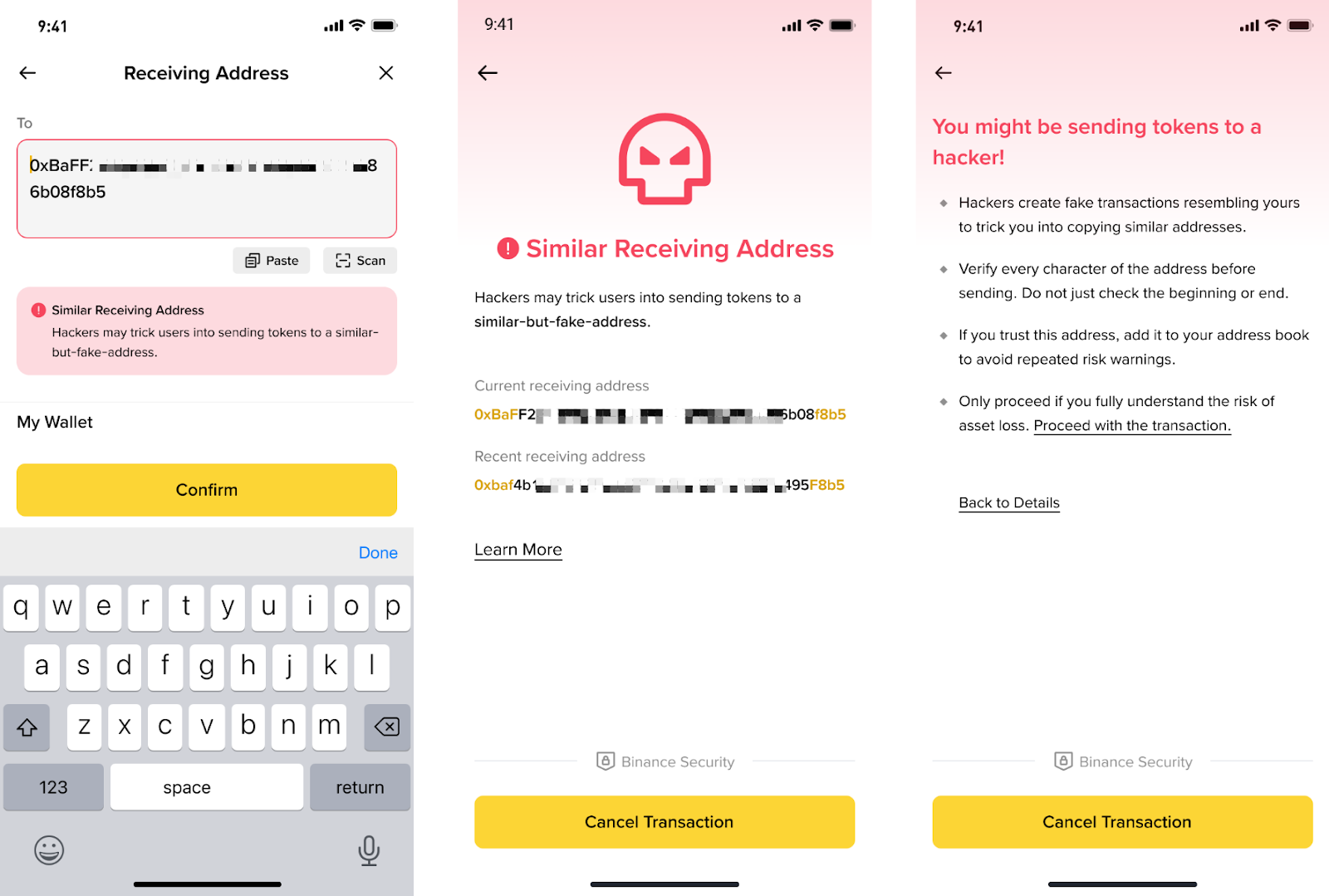

Utiliza carteras inteligentes como Binance Wallet que filtran el spam y alertan sobre direcciones similares, usa la libreta de direcciones y nunca confíes solo en los primeros/últimos caracteres de una dirección al realizar una transacción.

El ecosistema de las criptomonedas sigue enfrentándose a desafíos de seguridad en constante evolución. Entre ellos, los ataques de envenenamiento de direcciones se han convertido en una amenaza seria, cuyo objetivo es engañar a los usuarios para enviar fondos a direcciones maliciosas o incorrectas. Para Binance, proteger tus activos es la máxima prioridad. Sigue leyendo para saber cómo se desarrollan estos ataques, cómo Binance Wallet te protege proactivamente contra ellos y cuáles son las mejores prácticas para que no caigas en este tipo de esquema malicioso.

Por qué funciona

La mayoría de los usuarios de Web3, o los humanos en general, no memorizan cadenas hexadecimales de 42 caracteres. En su lugar, confían en atajos visuales. Debido a las limitaciones de la interfaz de usuario en exploradores de bloques (como Etherscan) y carteras, las direcciones suelen mostrarse abreviadas así: 0x1234...abcd.

Los atacantes aprovechan esto utilizando servicios llamados generadores de direcciones vanity, herramientas que crean direcciones de cartera personalizadas con caracteres iniciales y finales elegidos, para producir una cadena maliciosa que coincida con el prefijo y sufijo del destinatario legítimo. Como generar direcciones cuesta casi nada, pueden forzar coincidencias que parecen idénticas a simple vista.

Cuando inicias una nueva transacción a un destinatario con el que has operado recientemente, puedes mirar tu historial, ver una dirección que empieza y termina igual, y hacer clic en "copiar". En ese momento, has copiado sin saberlo la dirección del atacante.

Cómo los atacantes "envenenan" tu historial: 3 métodos comunes

Para introducir su dirección maliciosa en tu historial de transacciones, los atacantes recurren principalmente a tres técnicas.

1. Contratos de tokens falsos (emulación de eventos)

En este caso, los atacantes despliegan un contrato de token no estándar (por ejemplo, un token falso llamado "U5DC"). Estos contratos están programados para desencadenar eventos de "Transferencia" que parecen originarse en tu dirección hacia la dirección maliciosa.

Incluso pueden falsear el importe exacto de tu última transferencia legítima. Si acabas de enviar 1.000 USDC, pueden hacer que aparezca un registro en tu historial mostrando que "enviaste" 1.000 U5DC a su dirección envenenada.

2. Transferencias de importe cero

Algunos contratos de tokens principales (incluidas ciertas versiones de USDC) permiten la función "Transfer From" con importe cero sin requerir la firma de clave privada del remitente.

El atacante puede iniciar una transferencia de 0 USDC desde tu cartera a su dirección vanity. Al ser una interacción "real" sobre el contrato USDC, aparece en tu historial como una entrada legítima (aunque de $0), lista para ser copiada.

3. Transferencias reales de bajo importe

Para evadir carteras modernas que ya filtran las transacciones de valor cero, los atacantes han empezado a "invertir" en sus ataques.

Pueden enviarte una pequeña cantidad real de criptomonedas (por ejemplo, 0,01 USDC) a tu cartera. Al ser una transferencia genuina con valor, a menudo supera los filtros de spam y aparece en lo más alto de tu lista de "Recibidos" o "Recientes".

Cómo proteger tus activos

Aunque no puedes evitar que alguien te envíe "dust" o falsifique una transacción en tu dirección en la cadena, sí puedes controlar cómo interactúas con esos datos.

1. Utiliza una cartera centrada en la seguridad (por ejemplo, Binance Wallet)

Tu primera línea de defensa es la interfaz de tu cartera. Binance Wallet está diseñada para mitigar los riesgos de envenenamiento de direcciones por defecto:

Filtro avanzado de spam y dust: Binance Wallet identifica automáticamente y suprime los registros provenientes de contratos maliciosos o no estándar. Esto incluye un sistema robusto de filtrado para transferencias de importe cero y transacciones "dust" de muy bajo valor, diseñadas específicamente para envenenar tu historial. Al asegurar que tu interfaz solo muestre actividad legítima y relevante, eliminamos la amenaza antes de que tengas oportunidad de copiar una dirección maliciosa.

Alertas de similitud: Si intentas enviar fondos a una dirección que parece sospechosamente similar a un contacto frecuente pero no es una coincidencia exacta, Binance Wallet te mostrará una advertencia de alto riesgo.

2. Utiliza la libreta de direcciones

Deja de copiar desde los historiales de transacciones.

Para cualquier dirección con la que interactúes más de una vez (exchanges, amigos o tu propio almacenamiento en frío), guárdala en la libreta de direcciones de tu cartera y asígnale un alias claro.

Al enviar fondos, selecciona el contacto por nombre, no copiando una cadena de caracteres.

3. La regla de los "caracteres del medio"

Nunca verifiques una dirección solo por los primeros 4 y los últimos 4 caracteres.

Verifica los primeros 4, los 4 del medio y los últimos 4.

Los atacantes casi nunca coinciden el segmento central, ya que la potencia computacional necesaria para igualar toda la cadena de 42 caracteres actualmente lo hace demasiado costoso.

4. Realiza una transacción de prueba

Para sumas importantes, envía siempre primero una pequeña cantidad "de prueba". Verifica la recepción en el otro extremo y solo entonces procede con el importe total utilizando la misma dirección ya confirmada.

Reflexiones finales

En Web3, no existe un botón de "deshacer", y los atacantes apuestan a que confíes en un fragmento familiar en vez de verificar el destino completo. La buena noticia es que el envenenamiento de direcciones es un ataque que se basa en hábitos, lo que significa que también es prevenible: trata el historial de transacciones como no confiable, utiliza una libreta de direcciones o contactos verificados y elige una cartera centrada en la seguridad como Binance Wallet, que filtra spam y marca direcciones sospechosas. Tómate tu tiempo, confirma la dirección completa (incluido el segmento del medio) y, si el importe es relevante, realiza primero una transferencia de prueba; porque unos segundos extra de verificación pueden evitarte una pérdida irreversible.

Para saber más

Protégete del smishing: activa tu código antiphishing hoy

No dejes sitio a los tokens spam en tu cartera Web3 | Blog de Binance

Seguridad en la cartera Web3: cómo las estafas de aprobación falsa explotan la función de revocación

Tenga en cuenta: Puede haber discrepancias entre este contenido original en inglés y cualquier versión traducida (estas versiones pueden ser generadas por IA). Por favor, consulte la versión original en inglés para obtener la información más precisa en caso de que surjan discrepancias.