Dans un cas récent, un de mes clients a été trompé par un faux e-mail MetaMask pour donner sa phrase de récupération. L'attaquant a rapidement pris le contrôle total du portefeuille de l'utilisateur. Mais en 30 minutes, je suis intervenu pour réduire les dégâts. En déplaçant des fonds, en bloquant l'accès au gaz et en déployant un simple script nodejs, j'ai réussi à limiter la perte. Voici comment cela s'est passé — et ce que vous pouvez en apprendre.

Histoire complète par Simon Tadross – en savoir plus sur simontadros.com

Accroché par un faux e-mail MetaMask

Mon client a reçu un faux e-mail MetaMask disant que son portefeuille avait été piraté et qu'il devait réinitialiser son mot de passe. Cela semblait officiel — logo MetaMask, ton urgent — mais c'était une arnaque. MetaMask n'envoie jamais d'e-mails demandant des mots de passe ou des phrases de récupération. Dans une panique, il a cliqué et a entré ses 12 mots sur un site de phishing.

C'était tout ce dont l'attaquant avait besoin. Ils avaient un accès complet.

30 Minutes pour Agir Rapidement

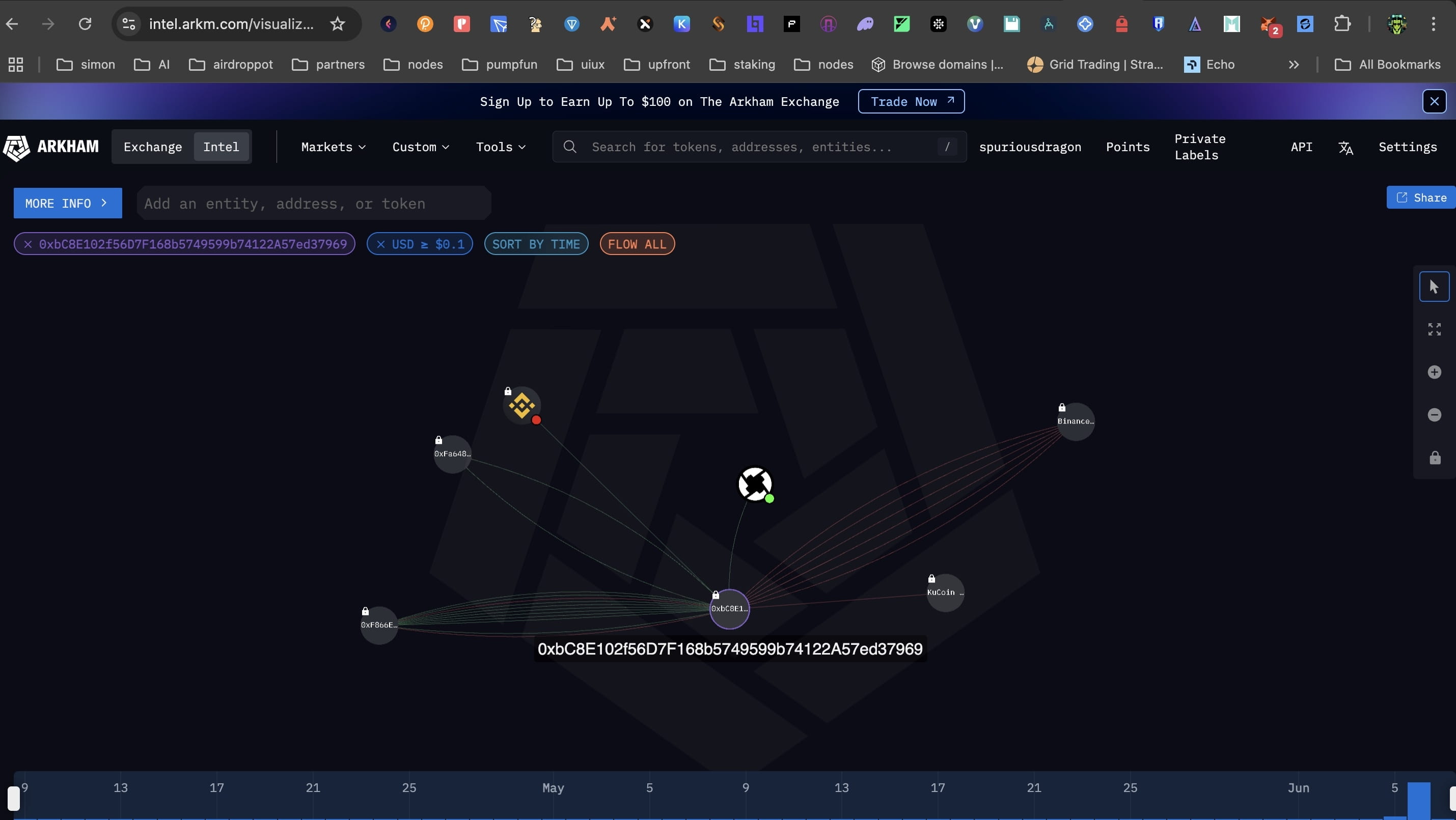

Trente minutes plus tard, mon client m'a contacté. La première étape consistait à surveiller le portefeuille hacké : 0xf866...16e. J'ai vu que des actifs étaient partiellement verrouillés dans le protocole Venus et que du BNB était encore disponible. J'ai rapidement transféré tout le BNB pour empêcher l'attaquant de payer les frais de transaction.

Ensuite, j'ai lancé un bot simple qui vérifiait le solde du portefeuille et envoyait immédiatement tout nouveau BNB ou jetons à une adresse sécurisée. Le script (partagé ici : GitHub – counter-hacking-venus) surveillait le portefeuille hacké et déplaçait instantanément tout BNB ou jetons vers une adresse sécurisée.

Comment le protocole Venus nous a donné du temps

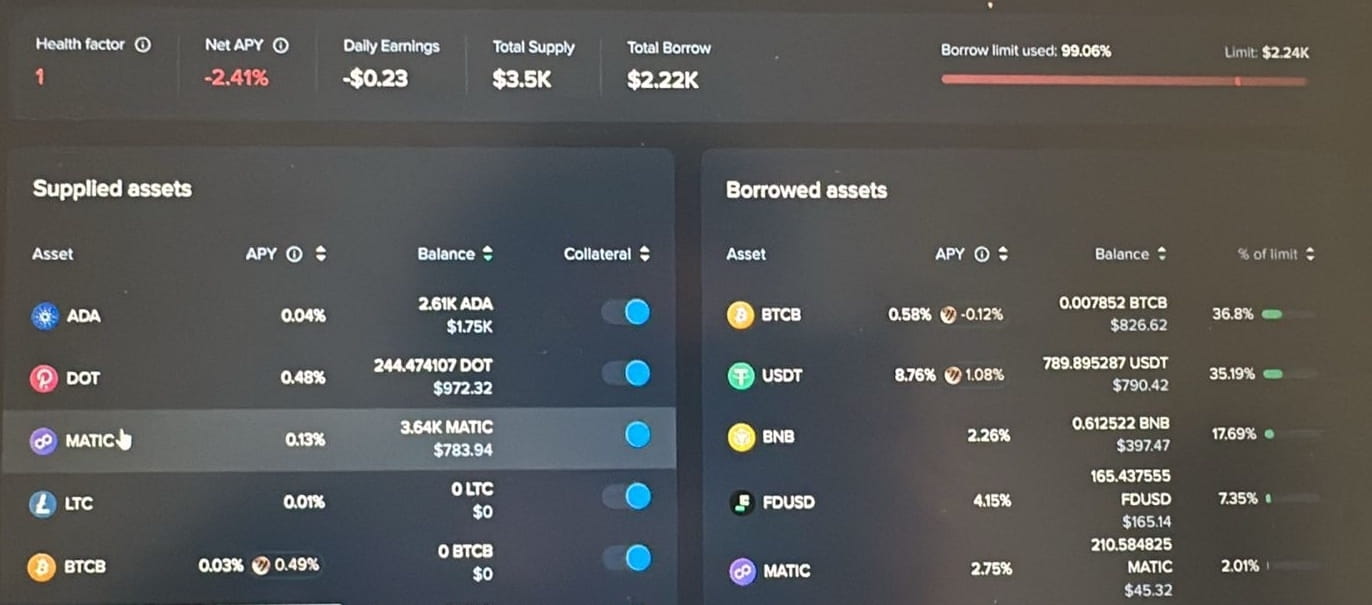

L'attaquant ne pouvait pas accéder à beaucoup de fonds car ils étaient verrouillés dans Venus, une plateforme de prêt. Dans Venus, les utilisateurs fournissent des jetons en garantie et empruntent contre eux. Mais si votre ratio dette/garantie devient trop élevé, vos actifs deviennent éligibles à la liquidation — ce qui prend du temps.

Cela signifiait que l'attaquant ne pouvait pas simplement retirer tout. Ils devaient attendre la liquidation ou rembourser manuellement la dette, mais ils manquaient des compétences ou des outils pour agir rapidement, surtout avec mon bot interceptant tout nouveau solde. Nous n'avions pas besoin de compter sur des astuces de mempool — leur manque d'expertise a joué en notre faveur.

Déjouer l'attaquant avec du code

Après avoir bloqué les retraits de BNB, j'ai ciblé des jetons qui deviendraient disponibles une fois remboursés — comme ADA, DOT et MATIC. J'ai temporairement arrêté le bot pour tromper l'attaquant et l'inciter à essayer de retirer. Une fois qu'il a essayé, j'ai immédiatement récupéré les jetons.

L'attaquant utilisait également un autre portefeuille pour financer les frais de gaz : 0xbC8E...969. J'ai suivi et contré chaque mouvement.

Ce que nous avons appris (pour que vous n'ayez pas à le faire)

Ne partagez jamais votre phrase de récupération. Pas même avec le support MetaMask — ils ne demanderont jamais.

Vérifiez doublement les liens et domaines des e-mails. Ne cliquez pas sur des invites urgentes sans vérifier l'expéditeur.

Utilisez des bots et des scripts. L'automatisation nous a donné un avantage et aidé à limiter l'attaque.

Les protocoles DeFi peuvent ralentir les attaquants. Les règles de Venus ont empêché un drainage instantané des garanties.

Résultat : Tout n'était pas perdu

L'attaquant s'est emparé d'environ 40 % des actifs, mais 60 % ont été sauvés grâce à une action rapide et une automatisation intelligente. L'expérience montre que même dans les pires scénarios, vous pouvez riposter.

Vous voulez plus d'analyses de sécurité et d'histoires de défense DeFi ? Visitez simontadros.com.

https://bscscan.com/address/0xbC8E102f56D7F168b5749599b74122A57ed37969

https://github.com/spuriousdrag0n/counter-hacking-venus

#ada #venus #dot @AceShooting