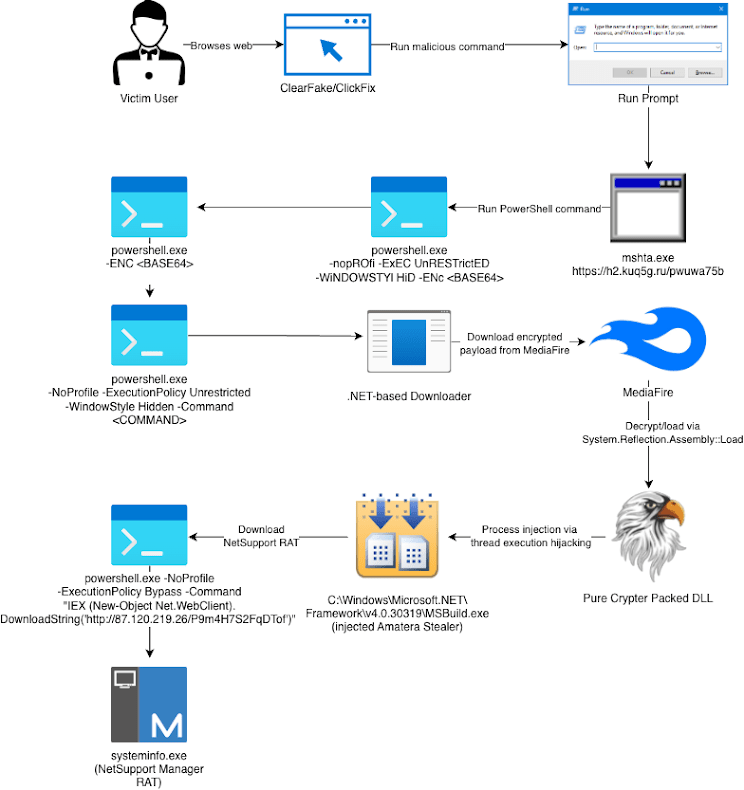

I truffatori usano pagine false di CAPTCHA per indurre le vittime a eseguire comandi malevoli.

Il malware mira a portafogli di Bitcoin, browser, e-mail e app di messaggistica.

Gli attacchi riescono a eludere gli antivirus e installano solo RAT su computer con dati preziosi.

Un attacco crescente preoccupa gli utenti di criptovalute: un nuovo malware, basato sul vecchio ACR Stealer, sta usando la tattica “ClickFix” per ingannare le vittime e rubare portafogli di Bitcoin.

La campagna mescola ingegneria sociale, pagine false e tecniche avanzate di distribuzione di malware che rendono difficile la rilevazione.

Come funziona il trucco "ClickFix"

I criminali creano pagine false che imitano CAPTCHA, avvisi di sistema e notifiche di servizi come Booking.com. Inoltre, inducono gli utenti a eseguire un comando su Windows promettendo di "correggere un errore" o di "liberare l'accesso". Questo comando installa il malware.

L'attacco è evoluto dall'ACR Stealer, precedentemente venduto come servizio. Ora opera su base di abbonamento. Per questo motivo i criminali hanno ampliato il raggio d'azione e diversificato le campagne con:

Pagine false ClickFix utilizzate nella campagna SmartApeSG.

File VBS con fatture fittizie.

E-mail con avvisi interni falsi.

Queste pagine distribuiscono anche il NetSupport RAT, strumento usato per un controllo remoto segreto. Tuttavia, i criminali attivano l'accesso remoto solo su macchine che mostrano segni di utilizzo di criptovalute, evitando così di sprecare risorse

Secondo l'analista di sicurezza John Hammond (Huntress Labs):

Questi attacchi diventano più pericolosi perché combinano manipolazione psicologica con metodi in grado di eludere soluzioni di sicurezza.

Perché i portafogli Bitcoin sono obiettivi così preziosi

Le criptovalute possono essere trasferite in pochi minuti e senza intermediari. Pertanto, un portafoglio compromesso può generare rapidamente somme elevate — spesso irreversibili.

Inoltre, malware come Amatera Stealer sono stati progettati per:

identificare i portafogli installati sul computer;

ispezionare i browser alla ricerca di estensioni cripto;

estrazione di chiavi private e frasi seed;

catturare i cookie di accesso e sessione su piattaforme cripto.

Pertanto, questo tipo di attacco cresce perché un singolo colpo può generare centinaia di migliaia o persino milioni di dollari.

Gli esperti avvertono che antivirus e EDR non sono sufficienti. Il malware riesce a evitare sandbox e utilizza tecniche che nascondono la propria esecuzione.

L'impatto sull'ecosistema cripto

Questo tipo di campagna influenza direttamente trader, detentori e aziende che operano con asset digitali. Inoltre, aumenta i costi legati alla sicurezza, riduce la fiducia e spinge le piattaforme a rafforzare l'autenticazione e il monitoraggio.

Poiché le transazioni sono irreversibili, le vittime raramente recuperano i fondi. Per questo motivo cresce la necessità di buone pratiche, come:

uso di portafogli hardware;

password forti e 2FA su tutte le piattaforme;

evitare di eseguire qualsiasi comando richiesto da siti sconosciuti;

diffidare da CAPTCHA insoliti o avvisi di sistema fuori dal normale.

Conclusione

La campagna ClickFix dimostra che i trucchi basati sull'ingegneria sociale continuano a essere il punto debole della sicurezza digitale.

Inoltre, rivela che i criminali stanno combinando tecniche antiche con nuovi metodi difficili da rilevare. Pertanto, gli utenti di criptovalute devono rafforzare la propria attenzione e trattare ogni richiesta di interazione sospetta come potenziale minaccia