Il 26 dicembre, un grande esperto nel campo della sicurezza ha rivelato che Trust Wallet, nella versione aggiornata del 24 dicembre, è stato compromesso con un backdoor, raccogliendo diverse informazioni riservate degli utenti del portafoglio (inclusi i semi) e attualmente ha causato perdite agli utenti superiori a due milioni di dollari.

L'evento del plugin del browser di Trust Wallet in realtà non è nuovo, ma ha nuovamente esposto un problema sistemico del modello di portafoglio della generazione precedente: i confini di sicurezza non sono sotto il controllo dell'utente.

1. I veri punti di rischio del portafoglio plugin non sono in "come lo usi"

Molti dibattiti si concentreranno su "l'utente ha importato il semi?" "è stato un errore?", ma dal punto di vista ingegneristico, la chiave di questo evento non risiede nel comportamento dell'utente, ma nel meccanismo di aggiornamento stesso. I portafogli plugin del browser hanno un fatto ineludibile:

Ogni aggiornamento automatico è una piena autorizzazione su tutti i beni degli utenti.

Finché il codice all'interno del pacchetto di aggiornamento viene sostituito - sia che si tratti di un problema interno al team, sia che siano attacchi alla catena di approvvigionamento più comuni e pericolosi (CI/CD, ambiente di costruzione, canali di rilascio compromessi) - la logica malevola verrà eseguita senza che l'utente se ne accorga.

Un punto ancora più importante è:

Questo tipo di attacco non influisce solo sul portafoglio plugin come scenario di portafoglio caldo

Anche se usi solo il plugin per "collegarti al portafoglio hardware", è altrettanto efficace

Perché il plugin controlla:

Il contenuto delle transazioni che vedi

L'indirizzo che hai confermato

Il contesto prima e dopo la tua firma

Il portafoglio hardware può solo garantire che "la chiave privata non esca dal chip", ma non può garantire che tu stia firmando la transazione che "pensi"; questo è anche il motivo per cui gli attacchi alla catena di approvvigionamento sono sempre considerati il rischio più alto e il meno difendibile nel campo dei portafogli.

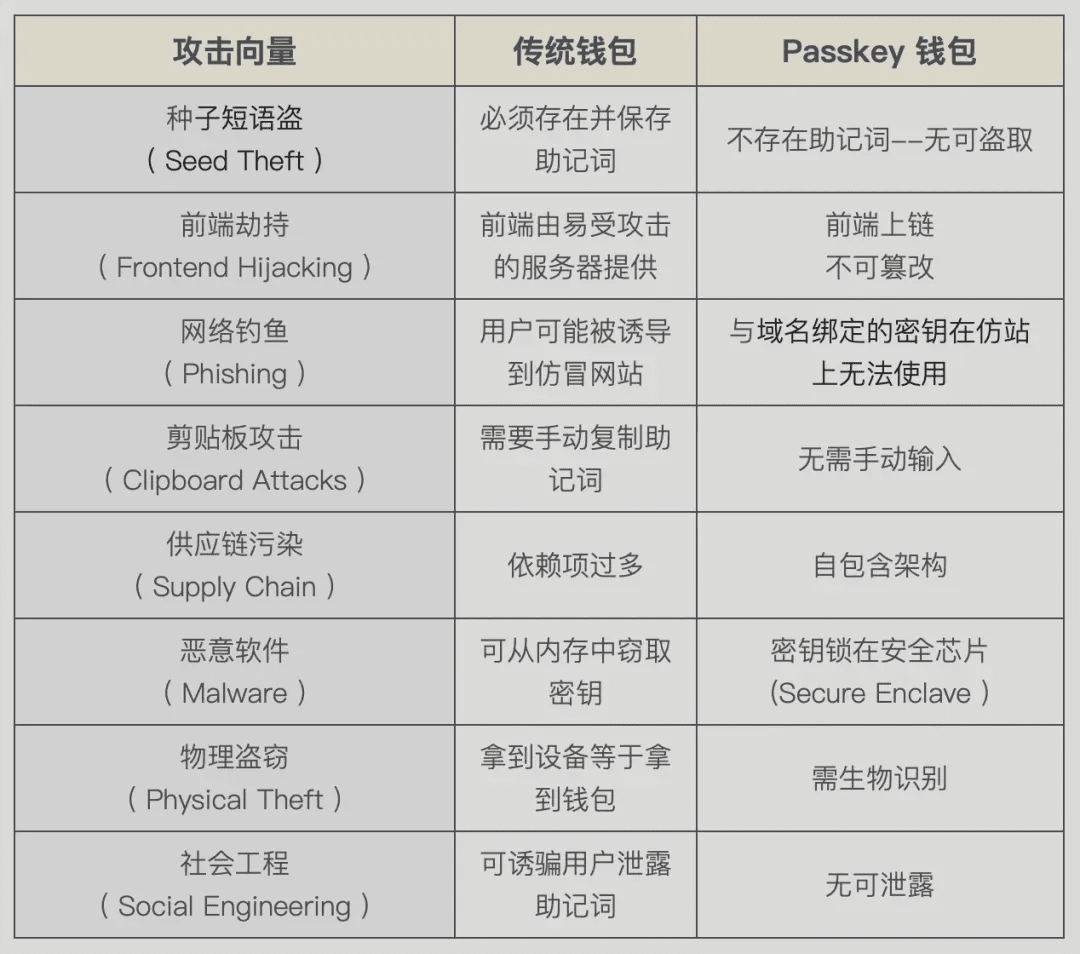

Due, il vantaggio del Passkey Wallet non è "più sicuro", ma ha cambiato il modello di minaccia

Confrontare il portafoglio Passkey non significa che "difenda più severamente", ma che non dipende affatto dallo stesso insieme di assunzioni di rischio: non ci sono "chiavi private che possono essere rubate".

Nel modello del portafoglio Passkey:

Nessuna frase mnemonica

Nessuna chiave privata esportabile

Non esiste un segreto statico che possa essere copiato, trasferito o rubato in massa

Anche se l'attaccante controlla il front-end, è difficile completare il passo di "migrazione dei beni", perché: non esiste un obiettivo d'attacco "che termina una volta copiato".

Questo elimina direttamente il punto di fallimento più fatale del portafoglio plugin.

Tre, l'ulteriore innovazione di zCloak.Money

Sulla base del modello di sicurezza del Passkey Wallet, zCloak.Money richiede ulteriormente: il front-end non può essere silenziosamente alterato.

Un'altra insidia del portafoglio plugin è che: l'interfaccia che l'utente vede è essa stessa una superficie di attacco; indirizzo, importo, oggetto autorizzato, tutto proviene dalla logica di rendering front-end.

Una volta che il front-end viene sostituito, il "comportamento di conferma" dell'utente perde significato.

La logica di progettazione del portafoglio zCloak.Money è:

Il legame chiave è vincolato nei componenti di sicurezza a livello di sistema

L'interfaccia front-end non può essere silenziosamente sostituita da terzi

Nessun comportamento anomalo può verificarsi in assenza di percezione da parte dell'utente

Questo significa: gli attacchi alla catena di approvvigionamento non sono più "silenziosi".

Quattro, questo tipo di eventi si ripete, in realtà ha già dato una risposta

Come nel caso di Trust Wallet, non è un caso isolato; negli ultimi anni, quasi tutti i portafogli plugin principali hanno vissuto:

Incidente di aggiornamento

La dipendenza è stata contaminata

L'ambiente di costruzione è stato compromesso

O eventi grigi in cui è difficile dire a chi spetti la responsabilità dopo

Questo indica che il problema non è in un singolo team, ma nella generazione dell'architettura, la logica di sicurezza del portafoglio della generazione precedente era: "cerchiamo di non commettere errori".

E la logica di sicurezza del Passkey Wallet è: "anche se un certo anello presenta problemi, non porterà a una diretta acquisizione dei beni".

Cinque, conclusione

Il significato del portafoglio Passkey non sta nel "chi ha ragione o torto in questo evento", ma nel fatto che dimostra una cosa:

In un mondo software altamente automatizzato e dipendente dalla catena di approvvigionamento, affidare la sicurezza di tutti i beni all'idea che "il codice del plugin non venga mai sostituito" è di per sé irrealistico.

Il portafoglio Passkey non solo resiste agli attacchi, ma elimina fondamentalmente la maggior parte degli attacchi.

Ulteriori letture:

Portafoglio Passkey: il momento "Tesla" dei portafogli crittografici

#zCloakNetwork #Passkey钱包 #TrustWallet

Il contenuto IC che ti interessa

Progresso tecnologico | Informazioni sul progetto | Attività globali

Segui il canale IC di Binance

Rimani aggiornato con le ultime notizie