Tło

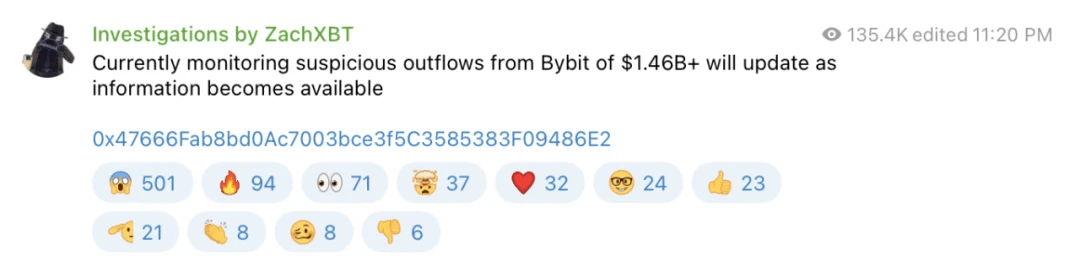

Czas w Pekinie 21 lutego 2025 roku, według doniesień detektywa blockchain ZachXBT, na platformie Bybit miała miejsce masowa ucieczka kapitału. Incydent ten spowodował kradzież ponad 1,46 miliarda dolarów, stając się największym w ostatnich latach incydentem kradzieży kryptowalut pod względem straty finansowej.

Analiza śledzenia w blockchainie

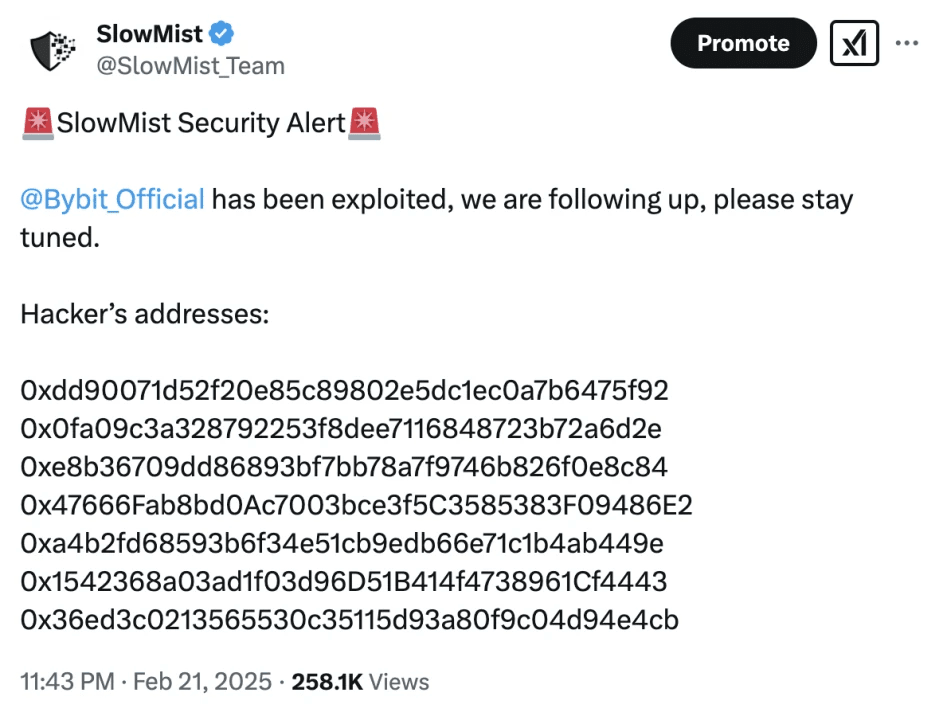

Po incydencie zespół bezpieczeństwa Slow Mist natychmiast wydał alert bezpieczeństwa i rozpoczął analizę śledzenia skradzionych aktywów:

Według analizy zespołu bezpieczeństwa Slow Mist, skradzione aktywa obejmowały głównie:

401, 347 ETH (o wartości około 1,068 miliarda dolarów)

8, 000 mETH (o wartości około 26 milionów dolarów)

90,375.5479 stETH (o wartości około 260 milionów dolarów)

15,000 cmETH (o wartości około 43 milionów dolarów)

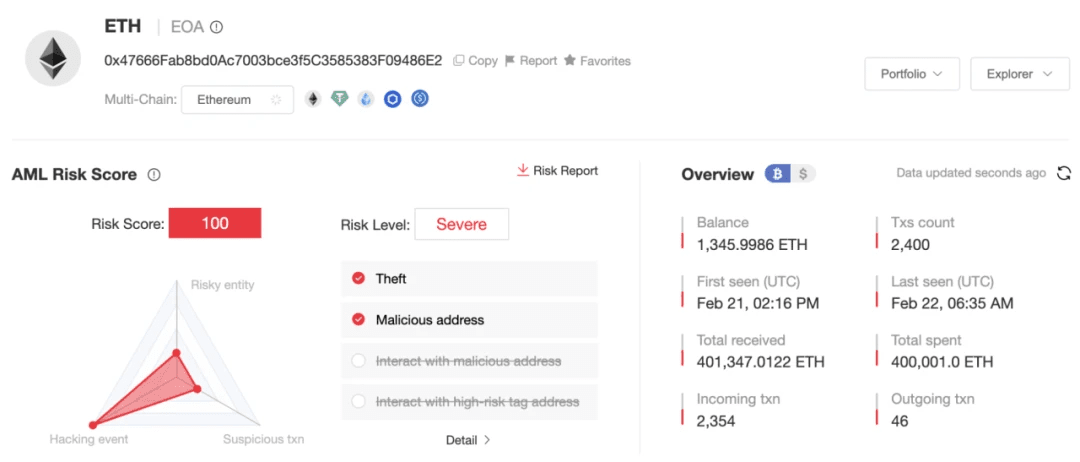

Użyliśmy narzędzi do śledzenia na łańcuchu i przeciwdziałania praniu pieniędzy MistTrack do początkowego adresu hakerów

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Przeprowadzono analizę i uzyskano następujące informacje:

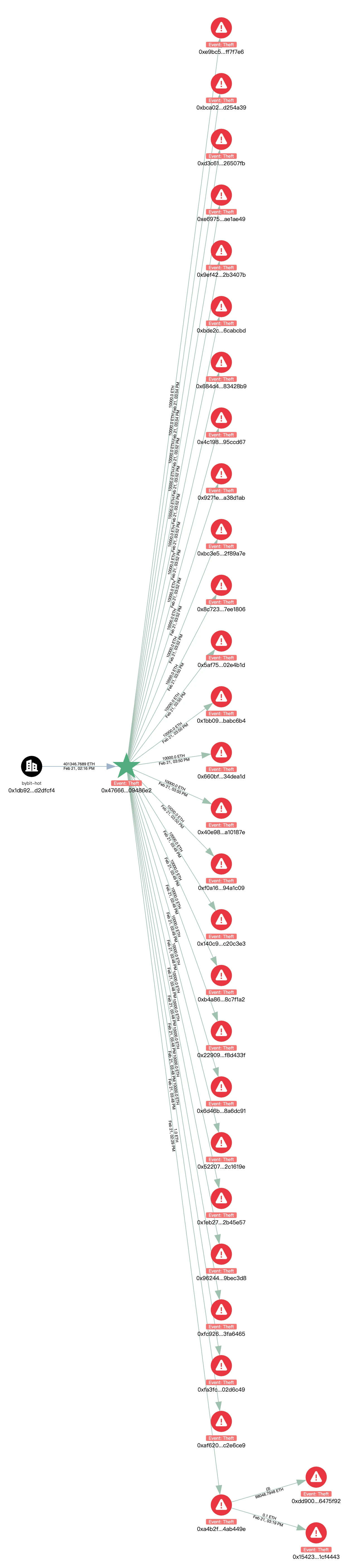

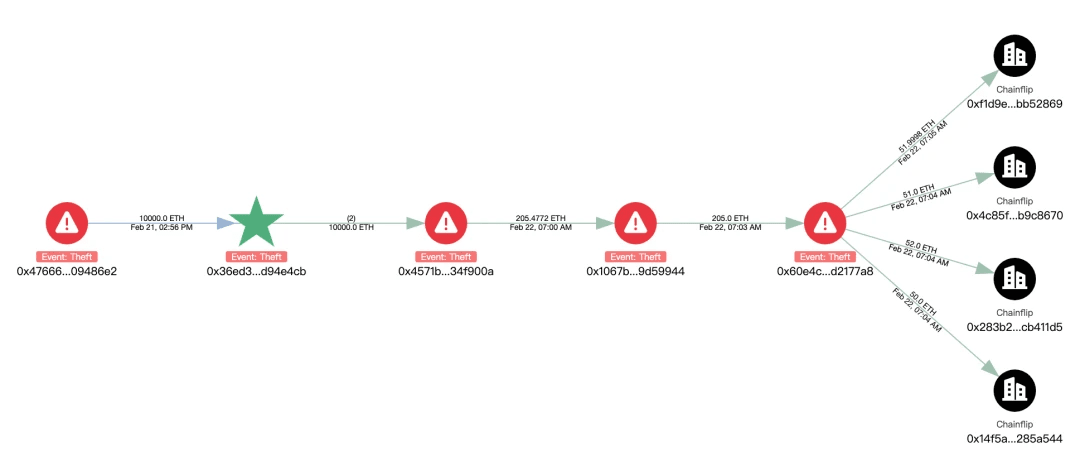

ETH zostało rozproszone, początkowy adres hakerów rozproszył 400,000 ETH w formacie 1,000 ETH na 40 adresów, a transfer trwa.

Z tego, 205 ETH wymieniono przez Chainflip na BTC i przeniesiono na adres:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq.

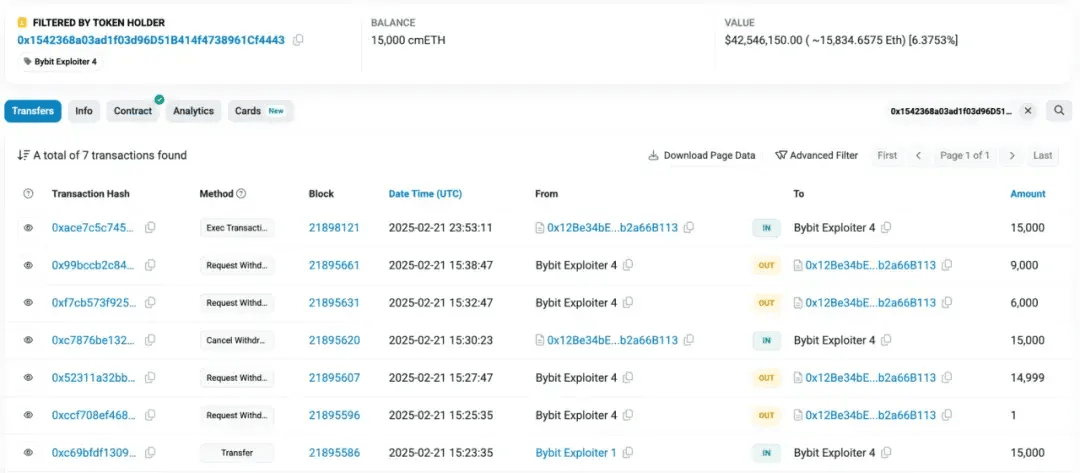

Przepływ cmETH: 15,000 cmETH przeniesiono na adres:

Przepływ cmETH: 15,000 cmETH przeniesiono na adres:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

Warto zauważyć, że mETH Protocol opublikował na X, że w związku z incydentem bezpieczeństwa Bybit, zespół natychmiast wstrzymał wypłaty cmETH, zapobiegając nieautoryzowanym wypłatom, a mETH Protocol skutecznie odzyskał 15,000 cmETH z adresów hakerów.

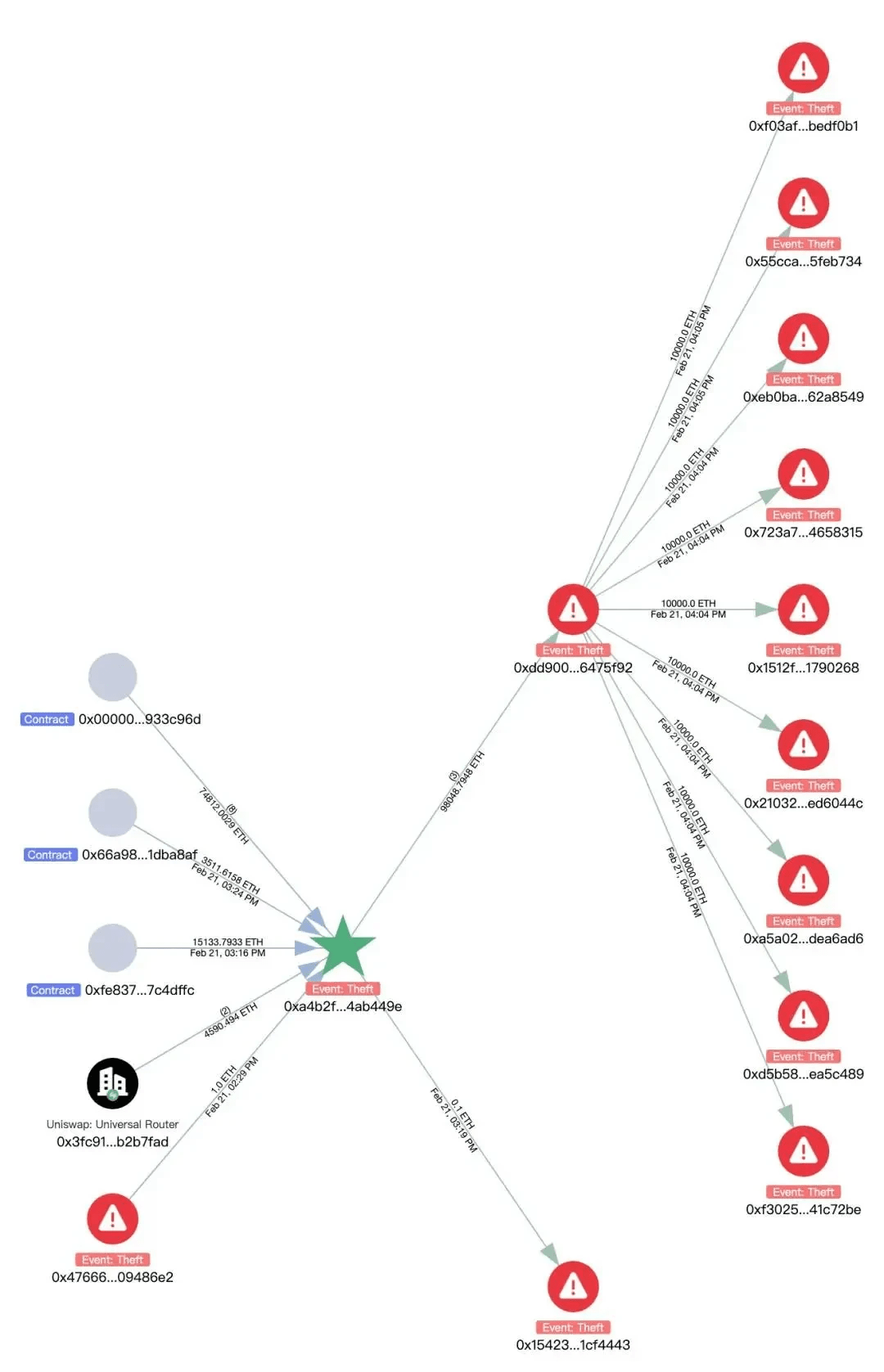

Przeniesienie mETH i stETH: 8,000 mETH i 90,375.5479 stETH zostało przeniesionych na adres:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Następnie wymieniono przez Uniswap i ParaSwap na 98,048 ETH, a następnie przeniesiono do:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

Adres 0x dd 9 rozdzielił ETH w formacie 1,000 ETH na 9 adresów, które jeszcze nie zostały wypłacone.

Ponadto, w sekcji analizy metod ataku wyprowadzono adres, z którego hakerzy przeprowadzili początkowy atak:

Ponadto, w sekcji analizy metod ataku wyprowadzono adres, z którego hakerzy przeprowadzili początkowy atak:

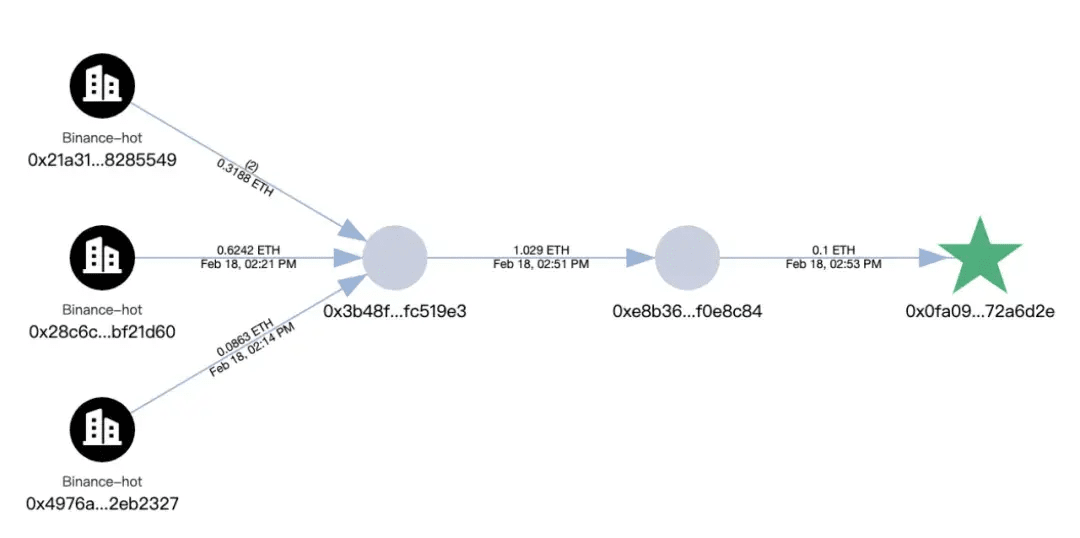

0x0fa09C3A328792253f8dee7116848723b72a6d2e

W celu prześledzenia odkryto, że początkowe fundusze tego adresu pochodziły z Binance.

Obecny początkowy adres hakerów:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Saldo 1,346 ETH, będziemy nadal monitorować związane adresy.

Po incydencie SlowMist szybko oszacował technikę, którą hakerzy uzyskali w Safe multi-sign oraz technikę prania pieniędzy, sugerując, że napastnicy są północnokoreańskimi hakerami:

Możliwe techniki ataku związane z inżynierią społeczną:

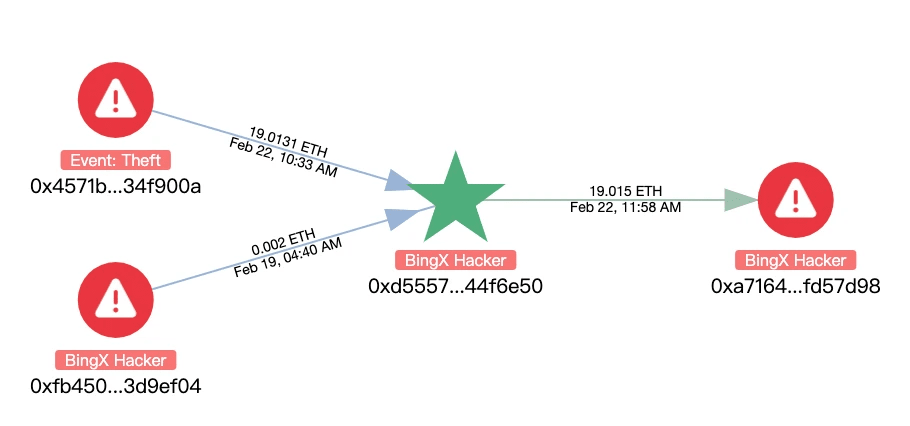

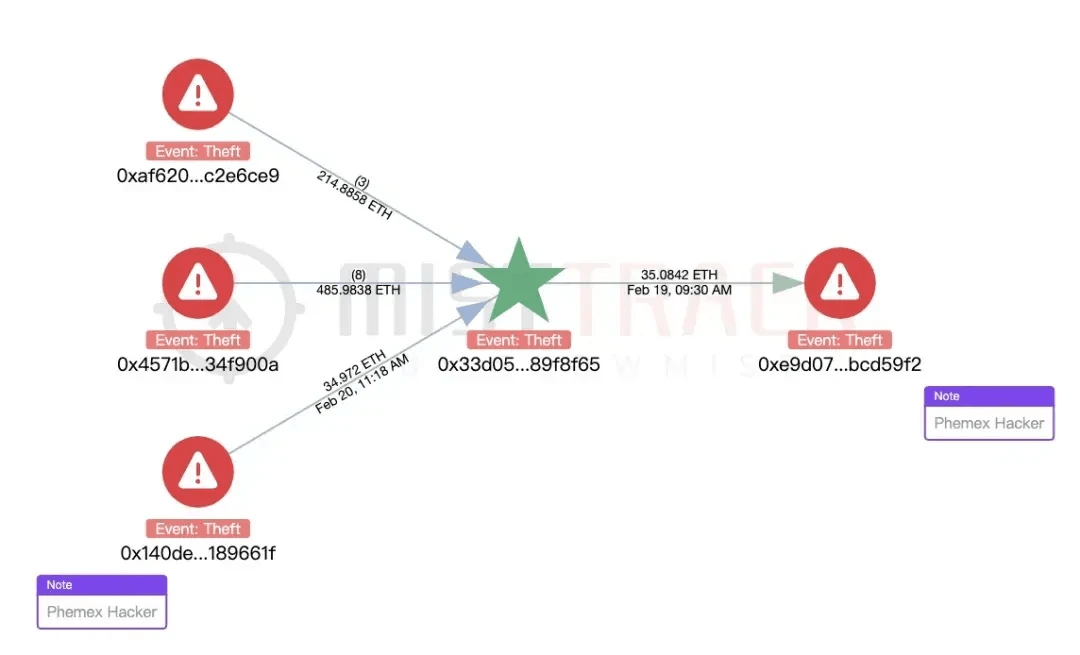

Analizując za pomocą MistTrack, odkryto również, że adresy hakerów związane z tym incydentem są powiązane z adresami hakerów BingX i Phemex:

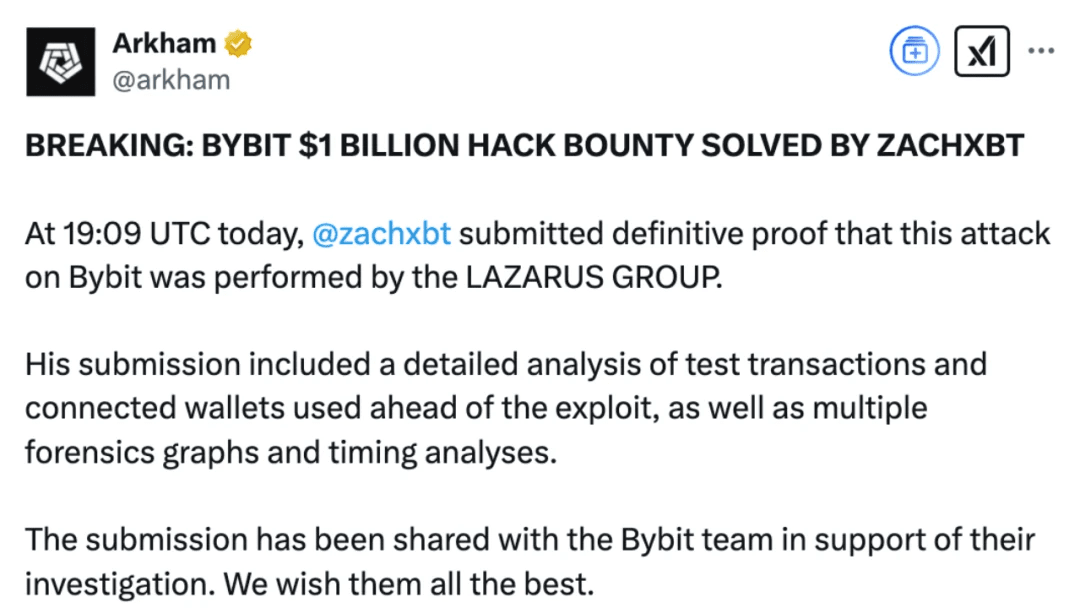

ZachXBT również potwierdził, że ten atak jest związany z północnokoreańską grupą hakerską Lazarus Group, która od zawsze zajmowała się międzynarodowymi atakami sieciowymi i kradzieżą kryptowalut jako jedną ze swoich głównych działalności. Jak wiadomo, dowody dostarczone przez ZachXBT, w tym testowe transakcje, powiązane portfele, wykresy dowodowe i analizy czasowe, pokazują, że napastnicy w wielu operacjach użyli typowych technik grupy Lazarus. Jednocześnie Arkham stwierdził, że wszystkie powiązane dane zostały przekazane Bybit, aby pomóc platformie w dalszym przeprowadzeniu śledztwa.

Analiza metod ataku

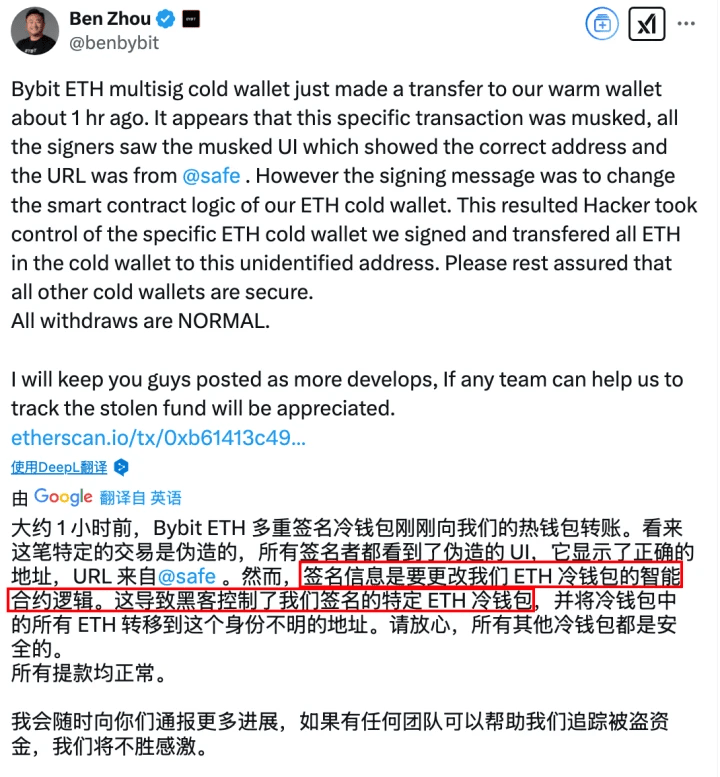

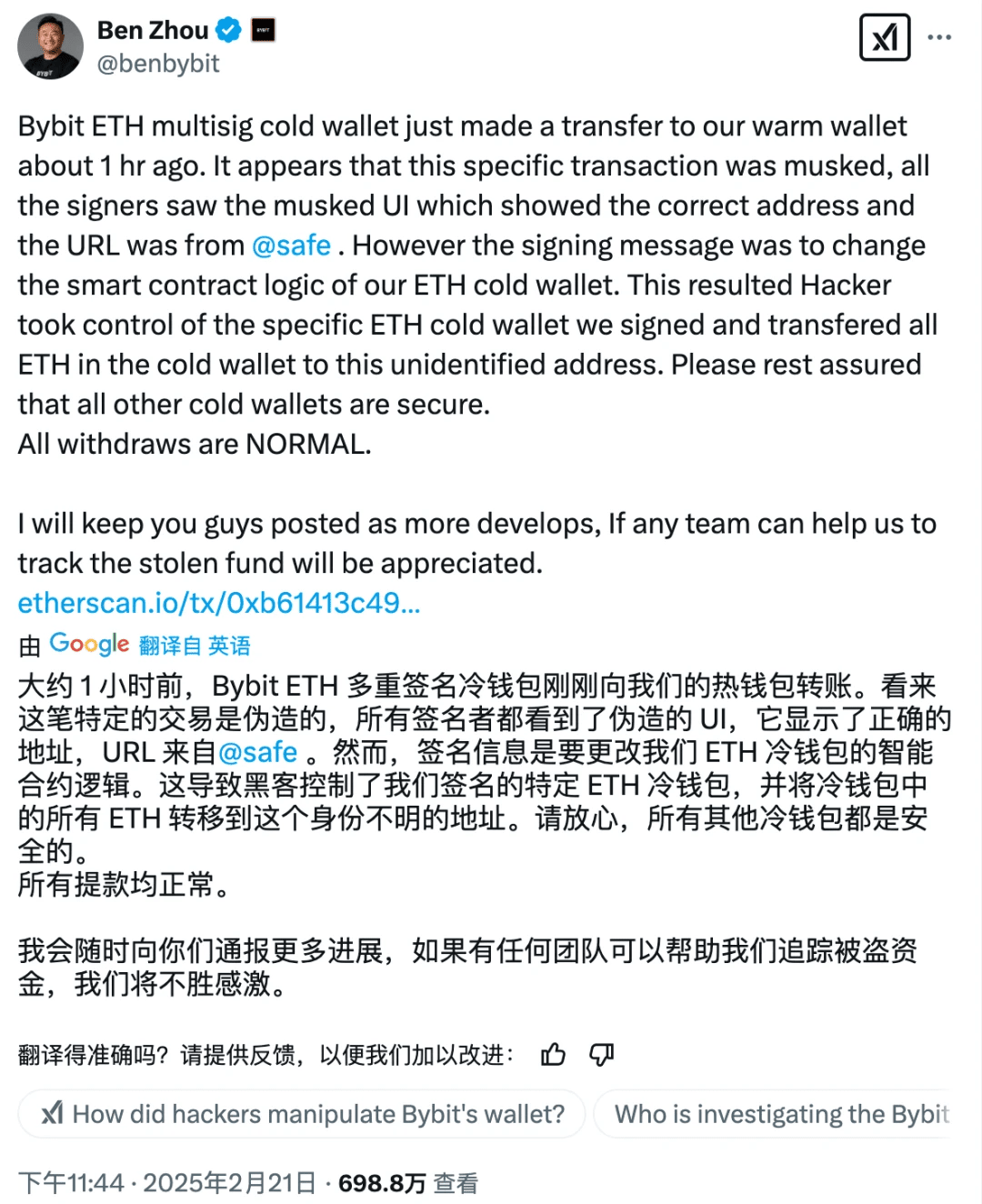

W nocy po incydencie o 23:44, CEO Bybit Ben Zhou opublikował oświadczenie na X, szczegółowo wyjaśniając techniczne szczegóły tego ataku:

Analizując podpisy na łańcuchu, znaleźliśmy kilka śladów:

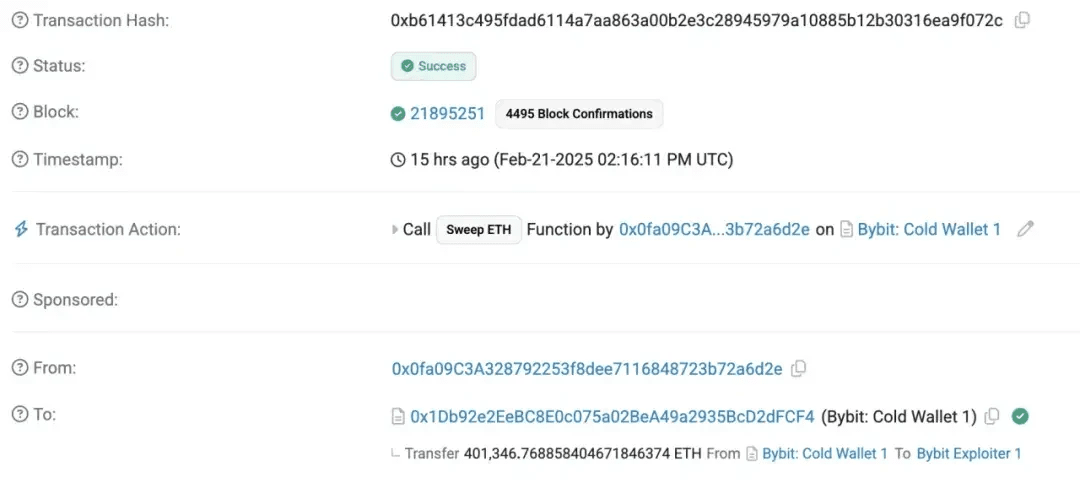

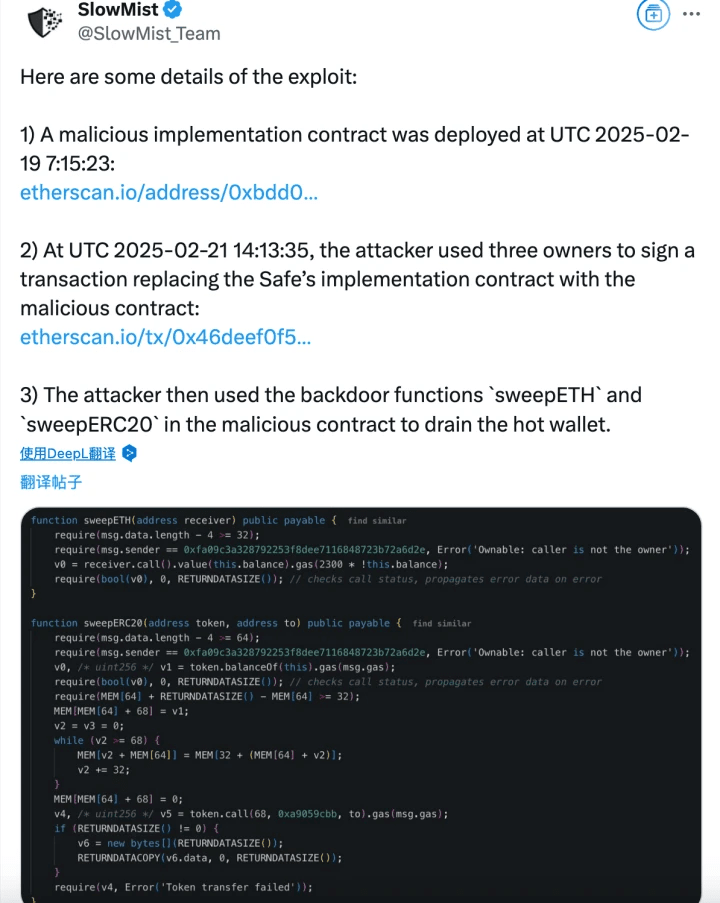

1. Napastnicy wdrożyli złośliwą umowę: UTC 2025-02-19 07:15:23, wdrożono złośliwą umowę implementacyjną:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

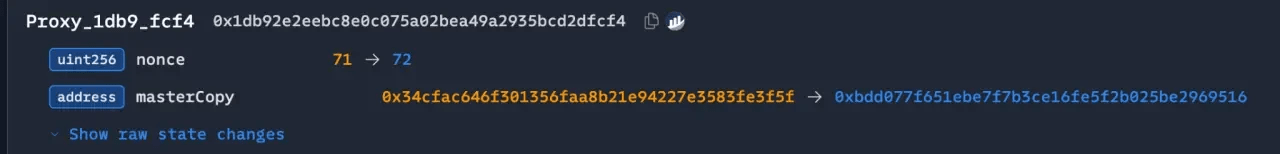

2. Manipulacja logiką umowy Safe: UTC 2025-02-21 14:13:35, poprzez podpisanie transakcji przez trzech właścicieli, zastąpienie umowy Safe złośliwą wersją:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Z tego wyprowadzono adres, z którego napastnicy rozpoczęli początkowy atak:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

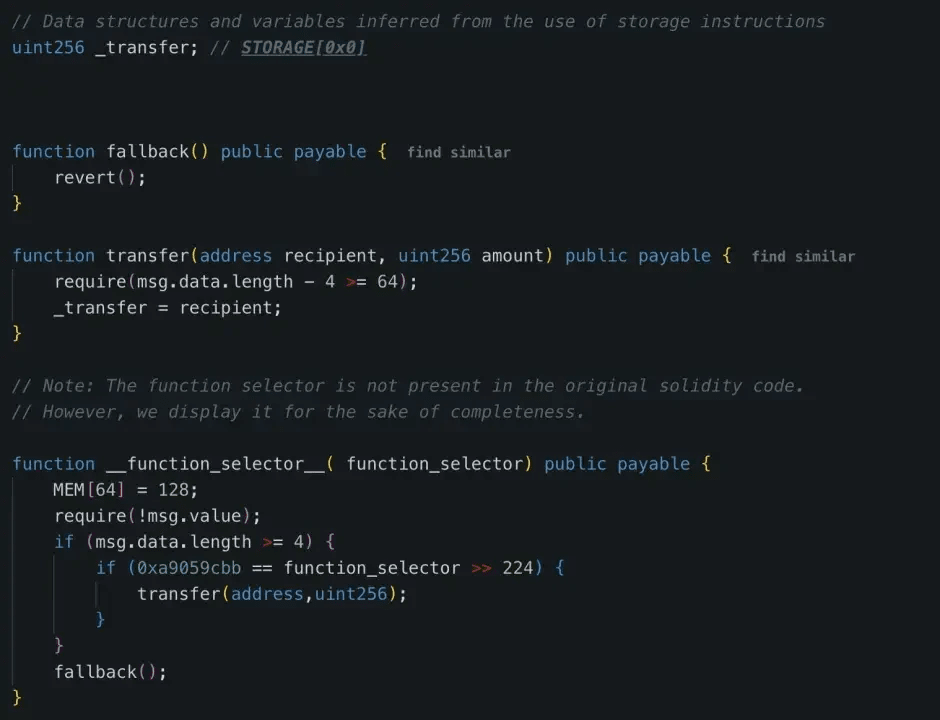

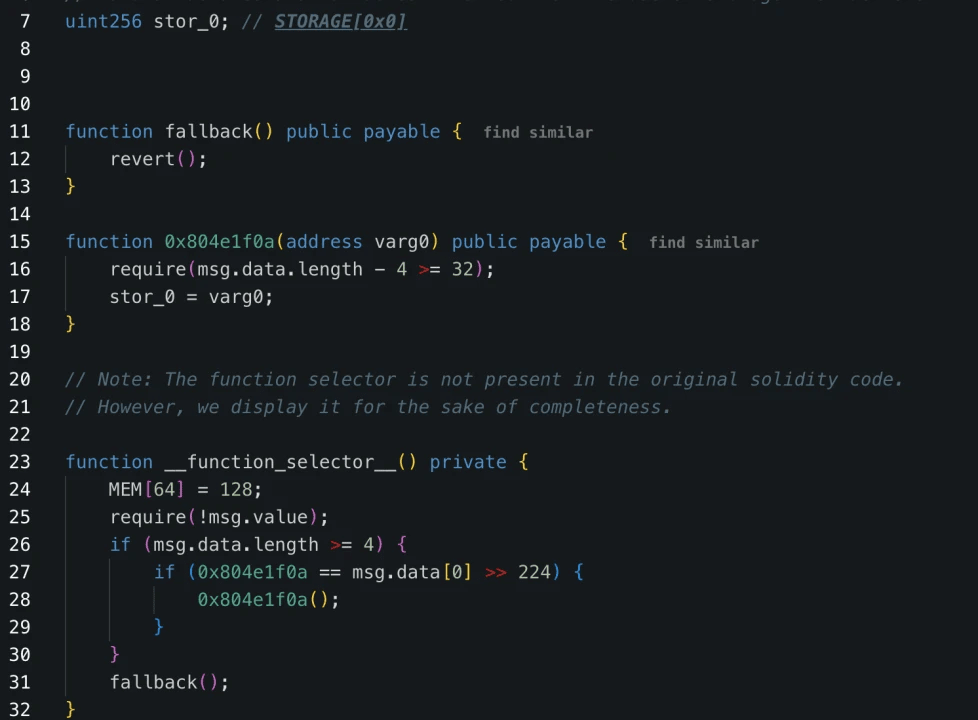

3. Wbudowanie złośliwej logiki: poprzez DELEGATECALL zapisano złośliwą logikę umowy w STORAGE 0:

0x96221423681A6d52E184D440a8eFCEbB105C7242

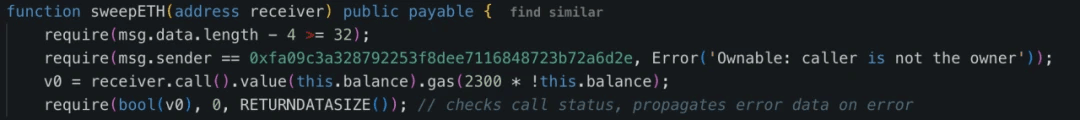

4. Wywołanie funkcji tylnych drzwi do przeniesienia funduszy: napastnicy użyli funkcji sweepETH i sweepERC 20 w umowie, aby przenieść wszystkie 400,000 ETH i stETH (łącznie o wartości około 1,5 miliarda dolarów) do nieznanego adresu.

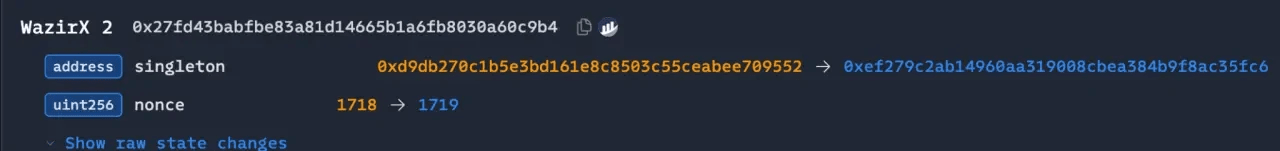

Z perspektywy metod ataku, incydent z WazirX i incydent z Radiant Capital mają podobieństwa do tego ataku; celem tych trzech incydentów jest portfel multi-sign Safe. W przypadku incydentu z WazirX napastnicy również wcześniej wdrożyli złośliwą umowę implementacyjną, a następnie podpisali transakcje przez trzech właścicieli, używając DELEGATECALL do zapisania złośliwej logiki umowy w STORAGE 0, aby zastąpić umowę Safe złośliwą wersją umowy.

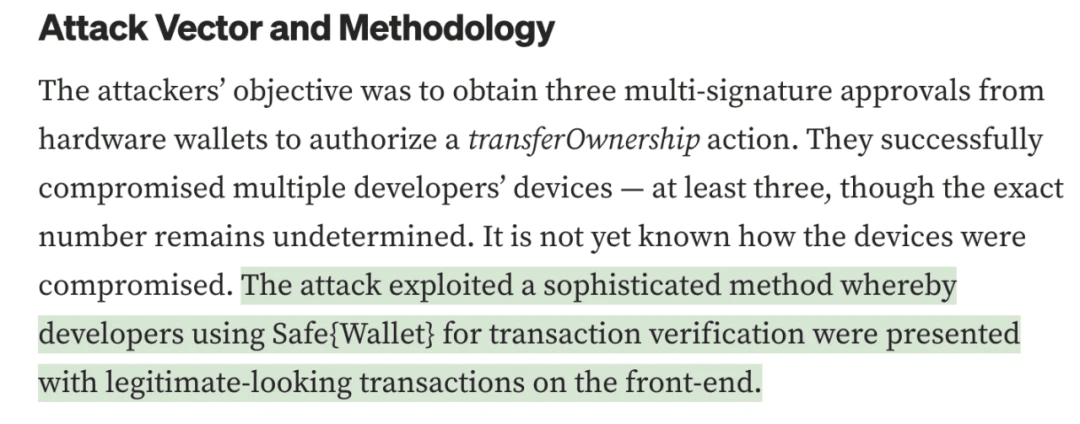

W przypadku incydentu z Radiant Capital, według oficjalnych informacji, napastnik wykorzystał skomplikowaną metodę, dzięki której weryfikatorzy podpisów na froncie dostrzegli pozornie legalne transakcje, co jest podobne do informacji ujawnionych w tweecie Bena Zhou.

Ponadto wszystkie trzy incydenty związane z złośliwymi umowami miały tę samą metodę sprawdzania uprawnień, gdzie w umowie zakodowano adres właściciela, aby sprawdzić wywołującego umowę. W przypadku incydentu Bybit i incydentu WazirX podobne błędy związane z kontrolą uprawnień również wystąpiły.

W tym incydencie umowa Safe nie miała problemu, problem leżał w części nieumownej, front został zmanipulowany, aby osiągnąć efekt oszustwa. To nie jest incydent jednostkowy. Północnokoreańscy hakerzy w zeszłym roku zaatakowali w ten sposób kilka platform, takich jak: WazirX, gdzie stracono 230 milionów dolarów, dla multi-sign Safe; Radiant Capital, gdzie stracono 50 milionów dolarów, dla multi-sign Safe; DMM Bitcoin, gdzie stracono 305 milionów dolarów, dla Gonco multi-sign. Ta metoda ataku jest dojrzała inżynieryjnie, wymaga szczególnej uwagi.

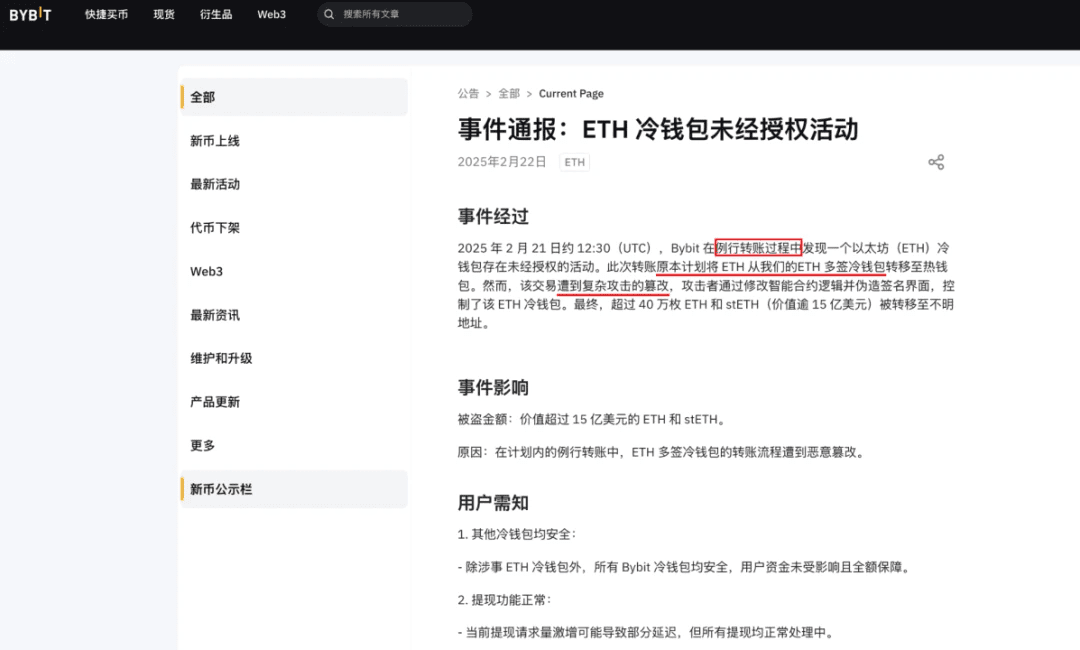

Według ogłoszenia wydanego przez Bybit:

W połączeniu z tweetem Bena Zhou:

Powstały następujące pytania:

Powstały następujące pytania:

1. Rutynowy przelew ETH

Napastnik mógł wcześniej uzyskać informacje operacyjne wewnętrznego zespołu finansowego Bybit, znając czas przelewów z multi-sign zimnego portfela ETH?

Poprzez system Safe, wywoływanie sygnatariuszy do podpisania złośliwych transakcji na fałszywym interfejsie? Czy frontowy system Safe został złamany i przejęty?

2. Interfejs umowy Safe został zmanipulowany

Sygnatariusze na interfejsie Safe widzieli poprawny adres i URL, ale rzeczywiste dane transakcji podpisane zostały zmanipulowane?

Kluczowe pytanie brzmi: kto pierwszy wystąpił o żądanie podpisu? Jakie jest bezpieczeństwo jego urządzenia?

Z tymi pytaniami czekamy, aż władze szybko ujawnią więcej wyników śledztwa.

Wpływ na rynek

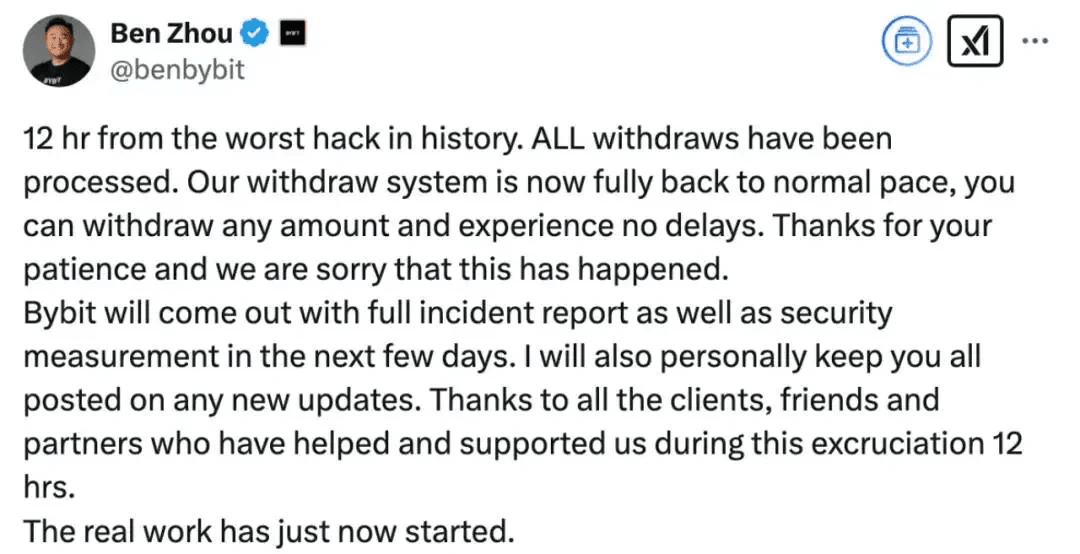

Bybit szybko opublikował ogłoszenie po incydencie, zapewniając, że wszystkie aktywa klientów są w proporcji 1:1, a platforma jest w stanie ponieść tę stratę. Wypłaty użytkowników nie są naruszone.

22 lutego 2025 roku o 10:51, CEO Bybit Ben Zhou napisał na X, że obecnie wypłaty są normalne:

Na koniec

To zdarzenie kradzieży ponownie podkreśla poważne wyzwania bezpieczeństwa, przed którymi stoi przemysł kryptowalutowy. Wraz z szybkim rozwojem branży kryptowalutowej, organizacje hakerskie, w szczególności narodowe grupy hakerskie, takie jak Lazarus Group, ciągle rozwijają swoje metody ataku. To zdarzenie powinno być sygnałem alarmowym dla giełd kryptowalutowych, które muszą wzmocnić swoje zabezpieczenia, wdrażając bardziej zaawansowane mechanizmy obronne, takie jak wielostopniowe uwierzytelnianie, zarządzanie portfelami kryptograficznymi, monitorowanie aktywów i ocenę ryzyka, aby zabezpieczyć aktywa użytkowników.

Dla użytkowników indywidualnych zwiększenie świadomości bezpieczeństwa jest również niezwykle ważne, zaleca się priorytetowe wybieranie portfeli sprzętowych i innych bezpieczniejszych metod przechowywania, aby uniknąć długoterminowego przechowywania dużych kwot w giełdach. W tej ciągle ewoluującej dziedzinie tylko ciągłe aktualizowanie linii obrony technologicznej może zapewnić bezpieczeństwo aktywów cyfrowych i wspierać zdrowy rozwój branży.