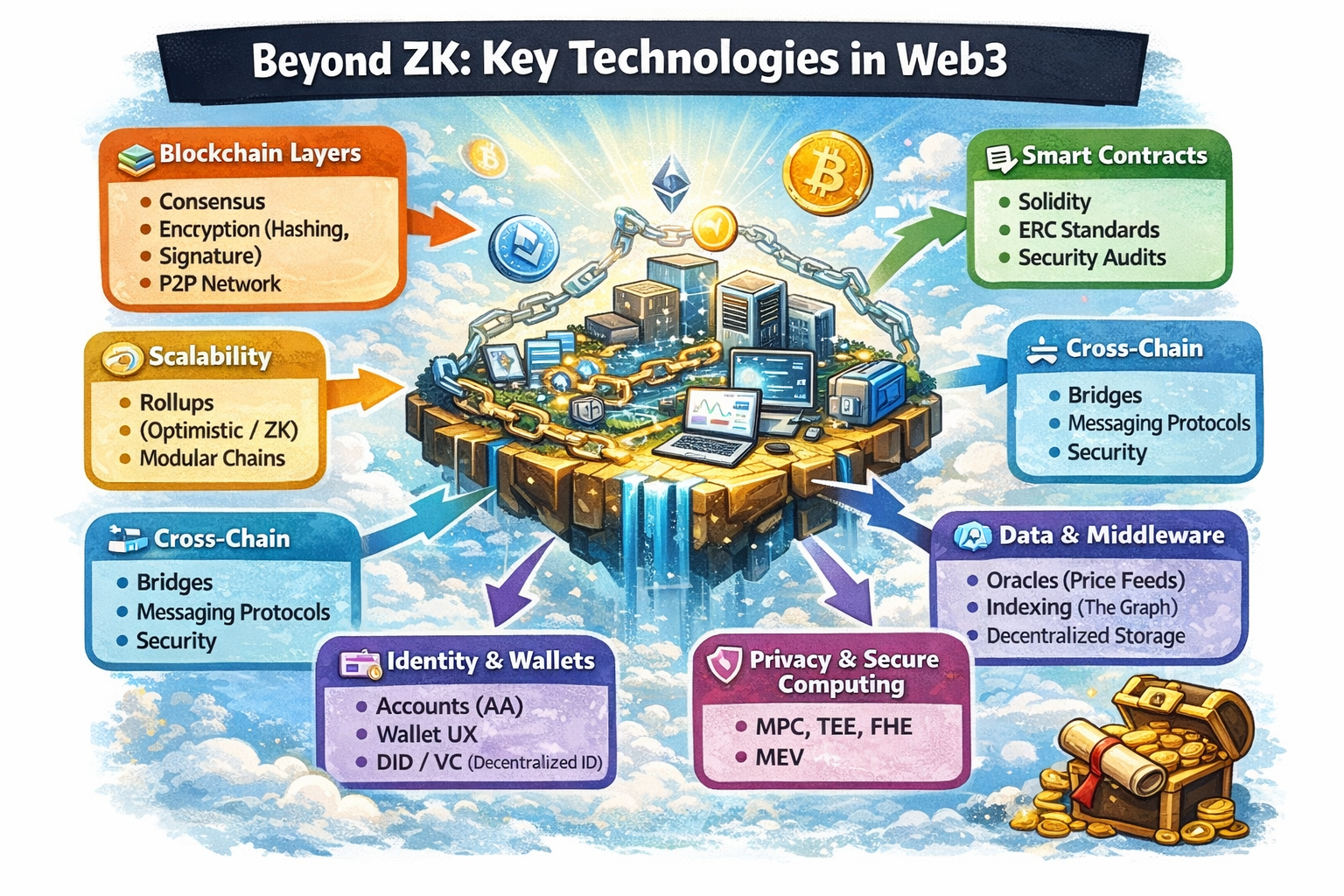

Oprócz ZK, w Web3 powszechnie występujący „stacks technologiczne” można podzielić na poniższe $USD1 $BNB $BTC

1) Podstawy blockchaina

Mechanizmy konsensusu: PoS / PoW / DPoS itd. (jak osiągają „ten sam rachunek”)

Sieci P2P & węzły: jak rozprzestrzenia się blok, jak synchronizują się węzły

Primitives kryptograficzne: hasze, podpisy cyfrowe (ECDSA/EdDSA), drzewo Merkle (dowód, że dane nie zostały zmienione)

2) Smart kontrakty i frameworki deweloperskie

Smart kontrakty: Solidity / Vyper (EVM), Rust (Solana/części łańcucha)

Standardy kontraktów: ERC-20 (tokeny), ERC-721/1155 (NFT), bardziej złożone standardy modułowe

Narzędzia zabezpieczające:audyt, formalna weryfikacja, fuzzing, zarządzanie uprawnieniami (multi-sign/Timelock)

3) Techniki skalowania (sprawiają, że łańcuch jest szybszy i tańszy)

Rollup:Optymistyczny Rollup、ZK Rollup

Dostępność danych (DA):gdzie umieścić dane transakcyjne, jak zapewnić weryfikowalność

Modularna blockchain:rozdzielenie wykonania/konsensusu/DA, każdy pełni swoją rolę

4) Międzyłańcuchowość i interoperacyjność

Mosty międzyłańcuchowe:jak przenieść aktywa z łańcucha A do łańcucha B (to również obszar wysokiego ryzyka)

Protokół przesyłania wiadomości:nie tylko przesyłanie monet, ale także wywoływanie/synchronizacja stanu między łańcuchami

5) Dane i middleware

Orakulum (Oracle):przenoszenie danych spoza łańcucha (ceny, wydarzenia) na łańcuch (np. feed cenowy)

Indeksowanie i zapytania:The Graph/własny indeksator, aby frontend mógł szybko wyszukiwać dane na łańcuchu

Zdecentralizowane przechowywanie:IPFS / Arweave / Filecoin (umieszczanie plików poza łańcuchem, ale weryfikowalne)

6) Tożsamość, konta i doświadczenia portfela

Zarządzanie portfelem i kluczami:frazy mnemoniczne, portfele sprzętowe, podpisy

Abstrakcja konta (AA):sprawia, że portfel jest bardziej jak 'konto internetowe' (odzyskiwanie społecznościowe, brak gazu, transakcje zbiorcze)

DID/VC:zdecentralizowana tożsamość i weryfikowalne świadectwa (silniejsze w połączeniu z technologią prywatności)

7) Prywatność i obliczenia bezpieczne (ZK to tylko jedna z metod)

MPC (wielostronne obliczenia zabezpieczone):wielu ludzi oblicza wyniki, ale ich dane nie są ujawniane (często używane w zarządzaniu/ podpisywaniu)

TEE (zaufane środowisko wykonawcze):uruchamianie programów w strefie izolowanej sprzętowo (sporny punkt to zaufanie do sprzętu)

Homomorficzne szyfrowanie / mechanizm mieszania monet:silniejsza prywatność, ale wyższe koszty i mniej zastosowań

8) Ekonomia i zarządzanie

Tokenomics:zachęty, inflacja, zamrożenie, zasady airdropów

Zarządzanie DAO:głosowanie, propozycje, delegowanie, zarządzanie na łańcuchu/poza łańcuchem

MEV i mechanizmy transakcyjne:wyprzedzanie/klamry/porządkowanie oraz ich rozwiązania łagodzące (prywatne pule transakcyjne, aukcje itp.)