Twój plan na prawdziwą ochronę bogactwa kryptograficznego

Najlepsze praktyki w zabezpieczaniu aktywów kryptograficznych przed włamaniami i oszustwami.

Mantra "nie twoje klucze, nie twoje monety" jest fundamentem filozofii kryptograficznej, ale jak praktycznie się do niej stosować? Wprowadź zasady 90/10, prostą, ale potężną strategię zabezpieczania swojego cyfrowego bogactwa. To sztuka równoważenia żelaznej ochrony z niezbędną dostępnością na rynku.

Dlaczego podział 90/10 jest nie do zaakceptowania

Centralizowane giełdy są fantastyczne do handlu, ale stanowią punkt jednej awarii. Historia jest pełna przykładów hakerstwa, zamarznięć i upadków platform, w których użytkownicy stracili wszystko. Zasada 90/10 zmniejsza ten katastrofalny ryzyko. Twoje 90% w chłodnym magazynie to twoje suwerenne bogactwo — odporno na wycieki z giełdy. Twoje 10% na giełdzie to twoje fundusze operacyjne do wykorzystania okazji.

Twoje 90%: Fort Knox w Twojej kieszeni

To jest Twoja długoterminowa alokacja buy-and-hold. Jej miejsce jest w zimnym przechowywaniu - portfel sprzętowy, taki jak Ledger lub Trezor, który przechowuje Twoje klucze prywatne całkowicie offline i z dala od ataków opartych na internecie.

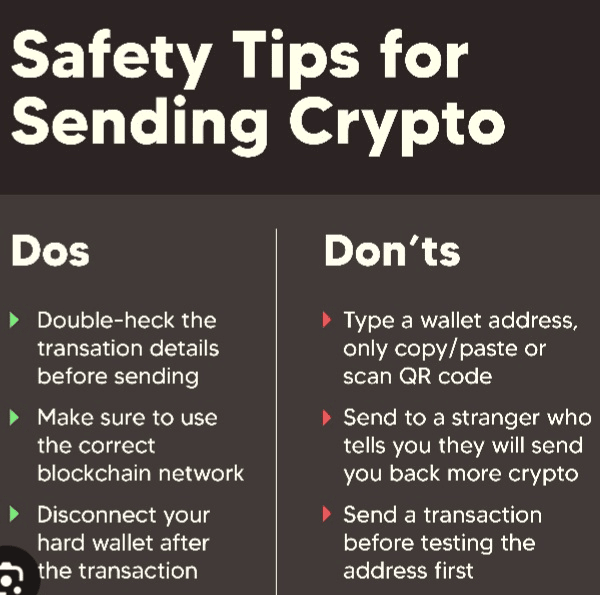

· Działanie 1: Kupuj mądrze. Kupuj portfele sprzętowe tylko z oficjalnej strony producenta. Sprzedawcy zewnętrzni ryzykują dostarczenie zmodyfikowanych urządzeń.

· Działanie 2: Nieśmiertelna kopia zapasowa. Twoja fraza zabezpieczająca to Twój klucz główny. Napisz ją na metalowej płytce zapasowej, a nie na papierze. Przechowuj to w dwóch oddzielnych, ultra-zabezpieczonych lokalizacjach (np. w sejfie i skrzynce depozytowej). Nigdy nie digitalizuj tego - żadnych zdjęć, żadnych notatek w chmurze.

· Działanie 3: Weryfikuj adresy odbioru. Zawsze podwójnie sprawdzaj adresy odbioru na ekranie swojego portfela sprzętowego przed przelaniem swojego 90%. To pokonuje złośliwe oprogramowanie, które zmienia adresy w schowku.

Twoje 10%: Strategiczne biuro handlowe

Ta część znajduje się na zaufanej, zabezpieczonej wymianie, takiej jak Binance. Traktuj to wyłącznie jako biuro handlowe, a nie bank.

· Wzmocnij swoje konto: Włącz Google Authenticator lub Authy do 2FA (nigdy SMS). Włącz białą listę adresów wypłat i ustaw kod ochrony przed phishingiem.

· Myślenie jest kluczem: Zrozum, że akceptujesz mądry ryzyko dla płynności. Przeładuj portfel okresowo, przenosząc zyski z Twojego 10% z powrotem do bezpiecznego 90%.

1. Strategia przechowywania podstawowego (zasada 90/10)

Eksperci zalecają model bezpieczeństwa "wielopoziomowego", aby zrównoważyć bezpieczeństwo i dostępność:

Zimne przechowywanie (90%): Przechowuj zdecydowaną większość swoich aktywów w portfelu sprzętowym (np. Ledger, Trezor). Te urządzenia przechowują klucze prywatne offline, czyniąc je odpornymi na zdalne próby włamań.

Portfele hot (10%): Używaj portfeli programowych (np. MetaMask, Trust Wallet) tylko do aktywnego handlu lub codziennych transakcji. Nigdy nie przechowuj oszczędności życia w portfelu hot, ponieważ są one na stałe narażone na złośliwe oprogramowanie i phishing.

2. Bezpieczeństwo frazy zabezpieczającej

Twoja fraza zabezpieczająca jest kluczem głównym do Twoich funduszy; jej utrata lub ujawnienie oznacza całkowitą stratę.

Brak przechowywania cyfrowego: Nigdy nie przechowuj fraz zabezpieczających w usługach chmurowych, e-mailach, aplikacjach notatkowych ani menedżerach haseł. Nawet zrzuty ekranu są bardzo ryzykowne.

Kopie zapasowe metalowe: Używaj stalowych lub tytanowych płytek zapasowych, aby chronić przed ogniem, wodą i fizycznym zniszczeniem.

Ochrona fizyczna: Przechowuj kopie zapasowe w geograficznie oddzielnych, zabezpieczonych lokalizacjach, takich jak ognioodporna skrytka domowa lub bankowa skrzynka depozytowa.

Hasła: Dodaj "25. słowo" (hasło) do swojej 24-słownej frazy zabezpieczającej. Tworzy to oddzielny "ukryty" portfel, który pozostaje bezpieczny nawet jeśli główna fraza zostanie znaleziona.

3. Dostęp do konta i tożsamość

Silna autoryzacja: Włącz dwuetapową weryfikację (2FA) na wszystkich kontach wymiany i portfeli.

Unikaj SMS-ów: Hakerzy mogą przechwytywać kody SMS poprzez zamianę SIM.

Używaj aplikacji/sprzętu: Preferuj aplikacje autoryzacyjne (np. Google Authenticator) lub fizyczne klucze zabezpieczające, takie jak YubiKey.

Biometria: Gdzie to możliwe, używaj odcisku palca lub rozpoznawania twarzy jako dodatkowej warstwy lokalnej kontroli dostępu.

Zarządzanie hasłami: Używaj długich (15+ znaków), unikalnych i złożonych haseł generowanych przez renomowanego menedżera (np. 1Password, Bitwarden).

4. Zaawansowane techniczne zabezpieczenia

Multi-podpis (Multi-sig): Dla dużych posiadłości używaj portfeli, które wymagają wielu kluczy prywatnych (np. 2 z 3), aby autoryzować pojedynczą transakcję, eliminując pojedynczy punkt awarii.

Portfele tymczasowe: Używaj oddzielnych portfeli "tymczasowych" do airdropów lub testowania nowych protokołów DeFi, aby izolować swoje główne fundusze od potencjalnie złośliwych inteligentnych kontraktów.

Zgody na tokeny: Regularnie przeglądaj i unieważniaj nieużywane uprawnienia dApp za pomocą narzędzi takich jak Revoke.cash, aby zapobiec wyczerpywaniu portfela przez stare kontrakty.

Białe listy wypłat: Na giełdach włącz "białe listy", aby środki mogły być wysyłane tylko do wcześniej zatwierdzonych adresów zimnego przechowywania.

5. Czułość na oszustwa

Weryfikacja manualna: Zawsze weryfikuj adresy kontraktów na oficjalnych stronach internetowych projektów. Nigdy nie ufaj linkom z Discorda, Telegrama ani wiadomości prywatnych w mediach społecznościowych.

Uwaga "Wsparcie": Legalne firmy nigdy nie poproszą o Twoją frazę zabezpieczającą lub klucz prywatny.

Publiczne Wi-Fi: Unikaj transakcji w sieciach publicznych. Jeśli to konieczne, używaj wysokiej jakości VPN, aby szyfrować swój ruch.

Podsumowanie: Spokój umysłu

Zasada 90/10 to nie tylko kwestia alokacji; to sposób myślenia o proaktywnej suwerenności. Zapewnia, że nawet w najgorszym scenariuszu związanym z wymianą, zdecydowana większość Twojego bogactwa pozostaje nietknięta. W kryptowalutach największym aktywem nie jest tylko Twoje portfolio - to Twoje bezpieczeństwo i spokój umysłu.

Wzmacnianie swojego konta na giełdzie: więcej niż tylko 2FA

Najlepsze praktyki ochrony aktywów kryptowalutowych przed hakami i oszustwami.

· Dlaczego to ważne: Większość strat użytkowników na giełdach wynika z ataków "ukierunkowanych na użytkowników", takich jak phishing i zamiany SIM, a nie włamań na platformy. Odpowiednie ustawienia konta to Twoja pierwsza linia obrony.

· Niezbędna lista kontrolna bezpieczeństwa:

· Używaj aplikacji autoryzacyjnej do 2FA: Unikaj 2FA opartej na SMS, która jest narażona na zamianę SIM.

· Włącz białą listę adresów wypłat: Ogranicza to wypłaty kryptowalut tylko do wcześniej zatwierdzonych adresów, które kontrolujesz.

· Ustaw kod ochrony przed phishingiem: To pomaga Ci zidentyfikować prawdziwe e-maile z Binance.

· Przejrzyj historię logowania i zarządzanie urządzeniami: Regularnie sprawdzaj nieautoryzowany dostęp i usuwaj stare urządzenia.

· Kluczowa zasada: Traktuj konta wymiany jako biuro handlowe, a nie skarbiec bankowy. Wygoda szybkiego handlu wiąże się z zrozumieniem, że Binance kontroluje klucze, a działania regulacyjne mogą wpłynąć na dostęp.

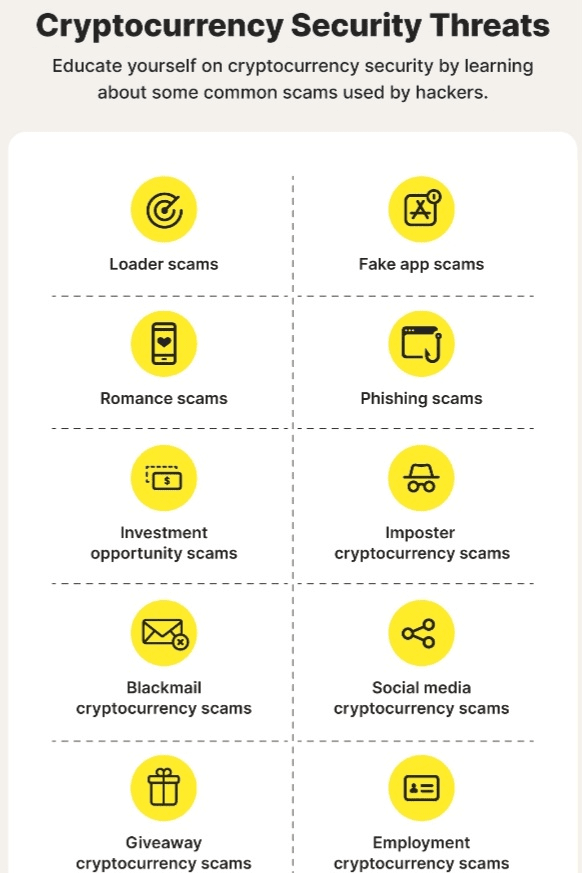

Rozpoznawanie i unikanie największych oszustw kryptograficznych 2026 roku

Ten temat edukuje użytkowników, jak rozpoznawać nowoczesne, wyrafinowane oszustwa, co jest kluczowe, ponieważ oszuści coraz częściej korzystają z AI i celują w nowych inwestorów.

· Dlaczego to ważne: Straty związane z oszustwami kryptograficznymi w USA wyniosły w 2024 roku 9,3 miliarda dolarów. Oszuści używają zaawansowanych taktyk, w tym deepfake'ów i syntetycznych tożsamości, co utrudnia dostrzeganie oszustw.

· Czerwone flagi do obserwacji:

· Oszustwa inwestycyjne/phishingowe: Nieproszona oferta z gwarantowanymi wysokimi zyskami, fałszywi agenci wsparcia klienta proszący o Twoją frazę zabezpieczającą lub klonowane strony internetowe.

· Wzorce prania pieniędzy: Szybki ruch funduszy przez wiele portfeli, użycie mikserów/przebieraczy prywatności lub transakcje strukturalnie poniżej progów zgłaszania.

· Wykonalna obrona:

· Nigdy nie dziel się swoją frazą zabezpieczającą ani kluczami prywatnymi z nikim, z jakiegokolwiek powodu.

· Weryfikuj wszystkie adresy URL stron internetowych i oficjalne kontakty bezpośrednio z oficjalnych mediów społecznościowych projektu lub GitHub.

· Bądź sceptyczny wobec "pilnych" możliwości, które naciskają Cię do szybkiego działania.

Jak wdrożyć te strategie

Aby pomóc Ci zacząć, oto podsumowanie kluczowych działań z powyższych tematów:

Samo-zarządzanie i przechowywanie

· Używaj portfela sprzętowego do długoterminowych inwestycji

· Postępuj zgodnie ze strategią podziału przechowywania 90/10

· Zrób kopię frazy zabezpieczającej na metalu, a nie cyfrowo

Bezpieczeństwo giełdy

· Włącz 2FA opartą na aplikacji autoryzacyjnej (nie SMS)

· Włącz białą listę adresów wypłat

· Regularnie audytuj historię logowania i urządzenia

Świadomość oszustw

· Nigdy nie dziel się swoją frazą zabezpieczającą - żadna legalna usługa o to nie poprosi

· Weryfikuj adresy URL stron internetowych i kontakty bezpośrednio z oficjalnych źródeł

· Uważaj na nieproszoną ofertę i pilne prośby

Aby być na bieżąco, możesz śledzić konta skoncentrowane na bezpieczeństwie na Binance Square (szukaj tagów #Security lub #ScamAlert), subskrybować blogi od producentów portfeli sprzętowych oraz monitorować raporty firm zajmujących się analizą blockchain, takich jak Chainalysis.

#CryptoSecurity #SelfCustody #ColdWallet #BinanceSquare #DYOR