Każde kliknięcie, które wykonujesz w sieci, generuje dane wartych tysięcy dolarów – twoja ocena kredytowa, historia zakupów, graf społeczny, certyfikaty zawodowe. A jednak nie możesz udowodnić, że one są twoje, bez oddania kluczy trzeciej stronie. Rynkowy rynek cyfrowego tożsamości o wartości 121 miliardów dolarów opiera się na skomplikowanym paradoksie: aby udowodnić, że jesteś wiarygodny, musisz zaufać komuś innemu wszystkim swoim danym.

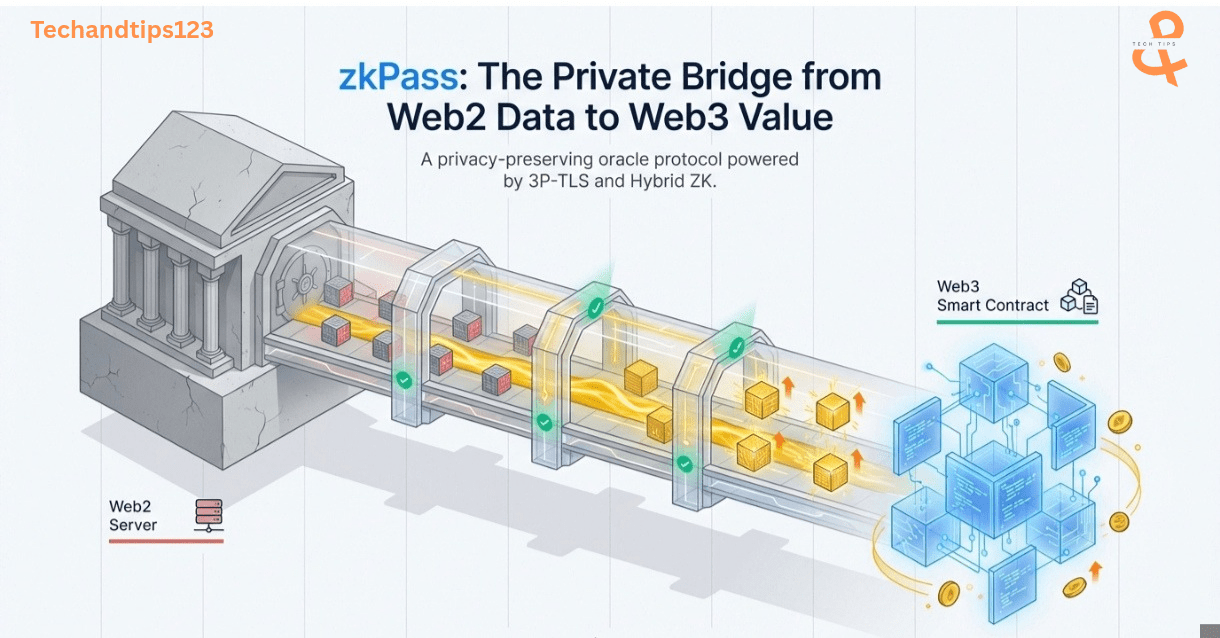

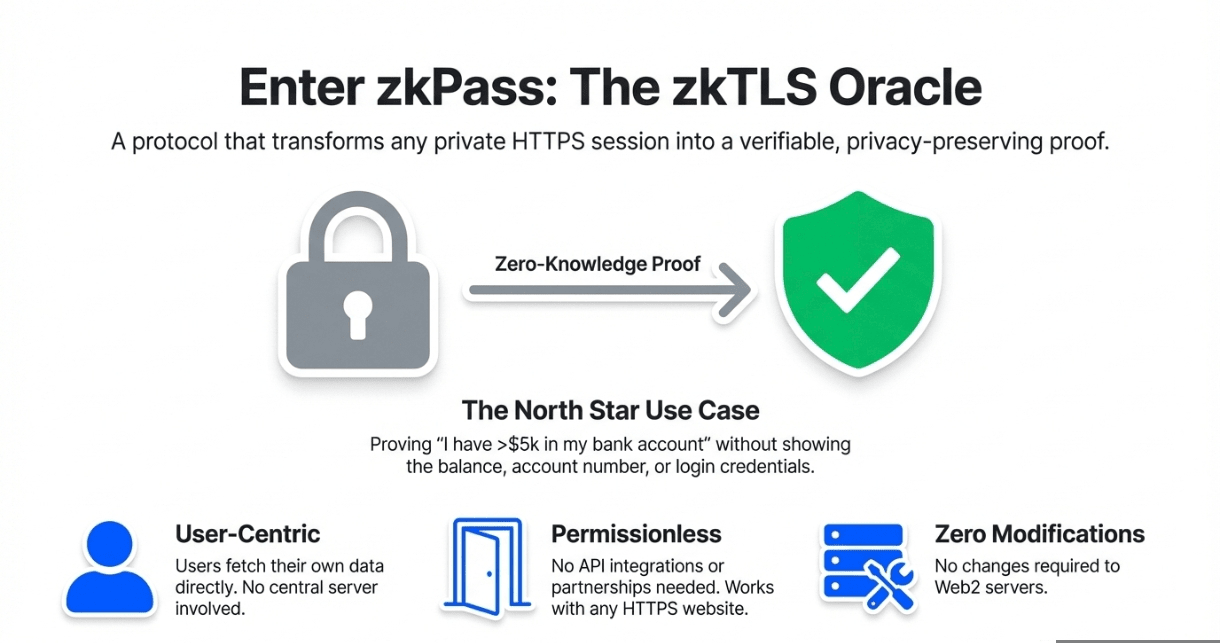

zkPass rozwiązuje ten problem za pomocą protokołu orakula zkTLS. Przekształca każdą sesję HTTPS, twoje dane logowania do banku, profil na LinkedInie, historię przejazdów Ubera, w sprawdzalny dowód kryptograficzny przechowywany na łańcuchu. Udowadniasz stwierdzenia dotyczące swoich danych prywatnych ("Mam ocenę kredytową powyżej 750" lub "Ukończyłam 500 przejazdów") bez ujawniania rzeczywistych informacji nikomu. Nie wymaga żadnych integracji API. Nie wymaga modyfikacji serwerów. Wystarcza matematyka.

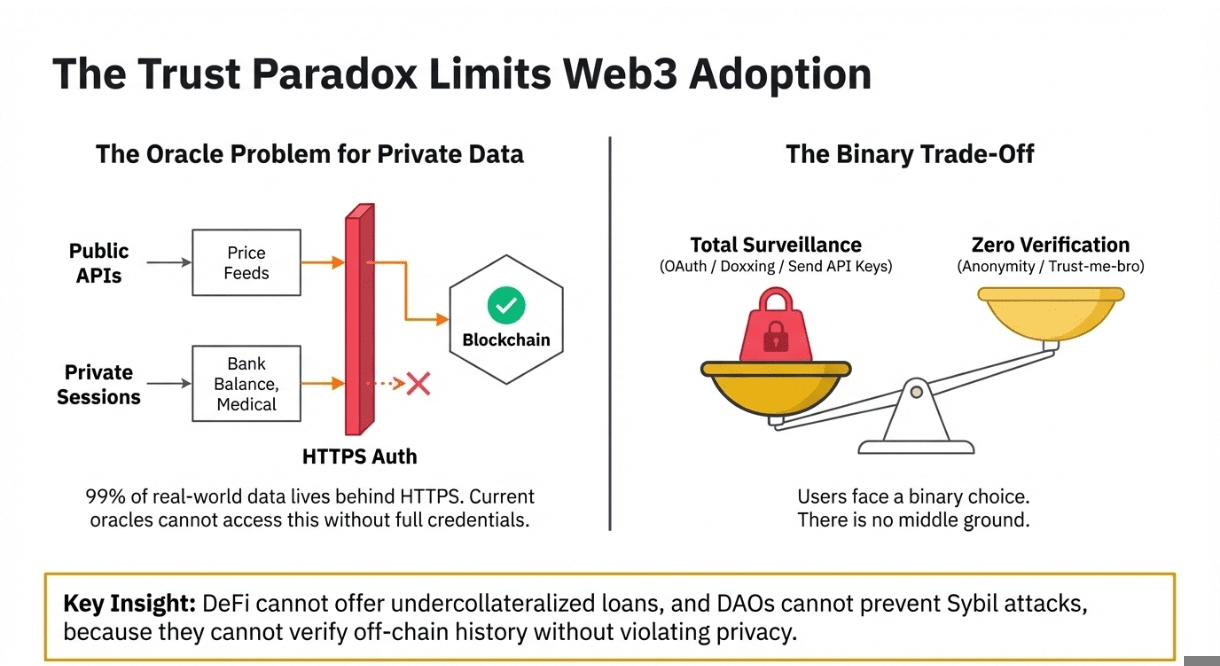

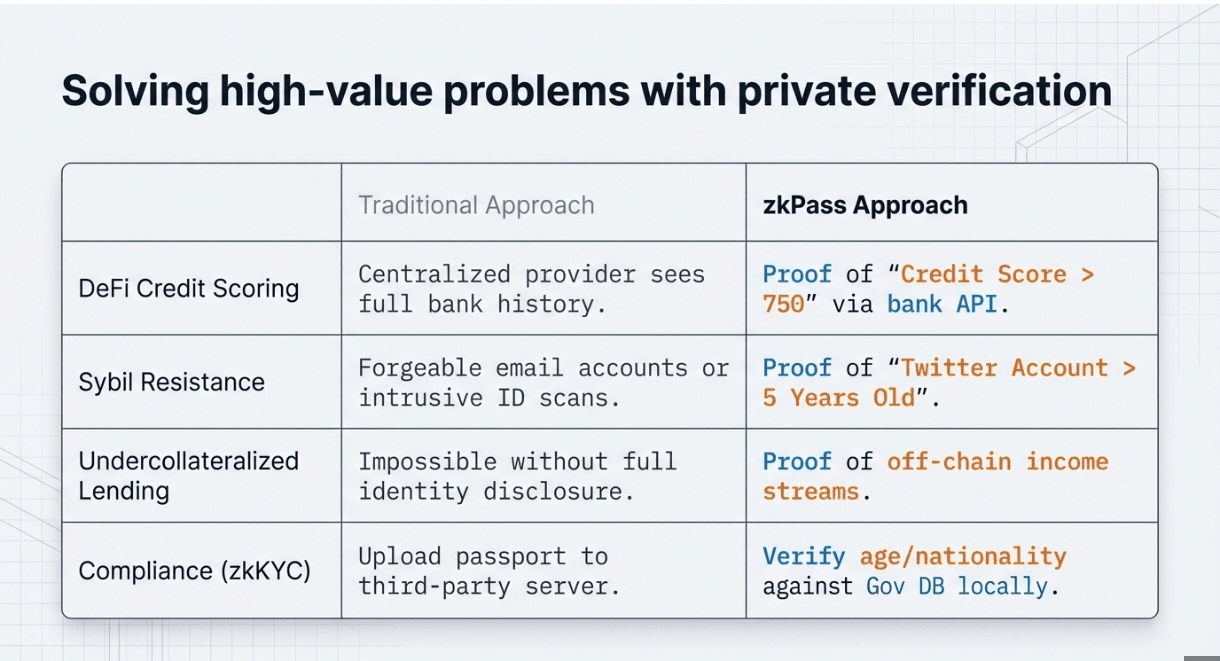

To ma znaczenie teraz, ponieważ Web3 osiągnęło sufit. DeFi nie może oferować pożyczek niepodporządkowanych bez KYC. DAO nie mogą zapobiegać atakom Sybila bez ujawniania członków. Platformy gier nie mogą weryfikować osiągnięć off-chain. zkPass łączy 3 biliony dolarów gospodarki danych Web2 z aplikacjami on-chain, przekształcając ponad 200 źródeł danych, od sald Binance po streaki Duolingo, w poświadczenia chroniące prywatność. Od momentu uruchomienia protokół wygenerował ponad 10 milionów dowodów zerowej wiedzy w ramach ponad 80 integracji ekosystemu, z generacją dowodów w przeglądarkach kończącą się w mniej niż jedną sekundę.

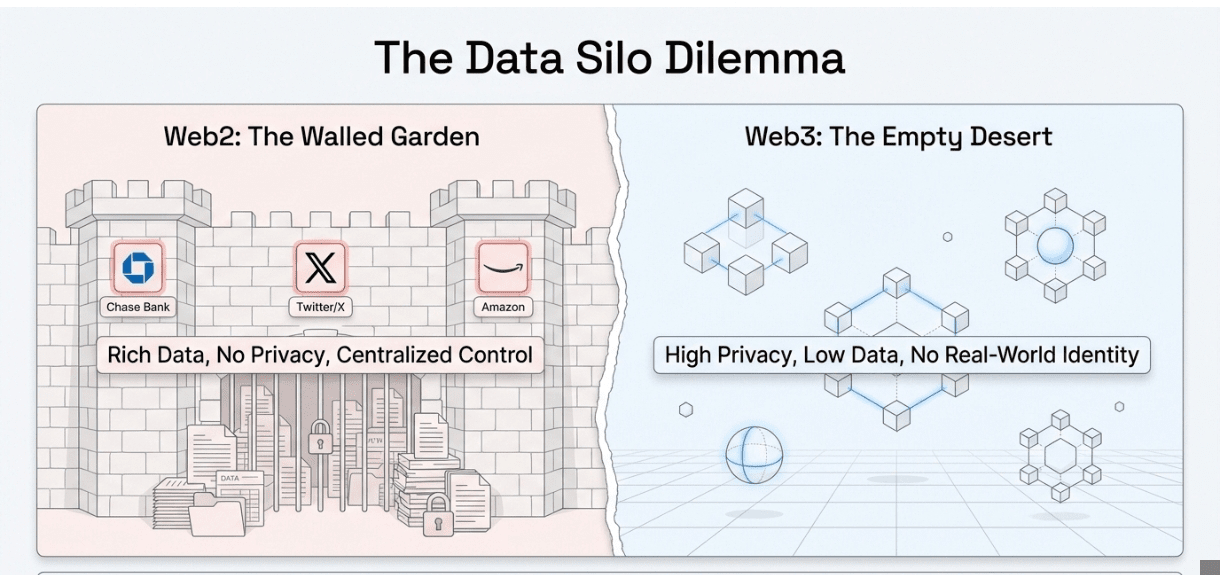

▨ Problem: Co jest zepsute?

🔹 Paradoks zaufania w weryfikacji danych → Aplikacje Web3, które potrzebują realnych poświadczeń, stają przed niemożliwym wyborem: akceptować dane samodzielnie zgłaszane (łatwe do sfałszowania) lub integrować zcentralizowane oracze, które widzą wszystko. Protokoły DeFi nie mogą weryfikować ocen kredytowych bez współpracy z brokerami danych. Airdropy nie mogą potwierdzić obserwatorów na Twitterze bez kluczy API. Każda weryfikacja wprowadza nowego zaufanego pośrednika, ponownie tworząc centralizację, z której Web3 miał uciec.

🔹 Prywatność jako binarny handel → Obecne rozwiązania zmuszają do ujawniania danych wszystko albo nic. OAuth daje aplikacjom pełny dostęp do konta tylko po to, aby udowodnić jeden fakt. Dostawcy KYC przechowują pełne dokumenty tożsamości, aby zweryfikować wiek. Usługi atestacyjne widzą historię transakcji, aby potwierdzić salda. Nie ma kompromisu między zerową weryfikacją a całkowitą inwigilacją, użytkownicy albo pozostają anonimowi, albo oddają wszystko.

🔹 Problem Oracle dla danych HTTPS → Oracze blockchainowe dobrze radzą sobie z feedami cenowymi i publicznymi interfejsami API, ale prywatne, uwierzytelnione sesje internetowe pozostają niedostępne. Twoje saldo bankowe, rekordy medyczne, historia zatrudnienia i status subskrypcji są za HTTPS, który oracze nie mogą dotknąć bez twoich poświadczeń. To blokuje 99% danych z rzeczywistego świata w Web3, ograniczając aplikacje do prymitywów on-chain i publicznie zeskrobanych informacji.

🔹 Zatrzymanie infrastruktury i piekło integracji → Każde źródło danych wymaga niestandardowych integracji API, umów prawnych i modyfikacji po stronie serwera. Projekty spędzają miesiące na negocjacjach z platformami takimi jak LinkedIn czy Coinbase, aby uzyskać dostęp do danych. Limity szybkości, zmiany API i cofnięcia dostępu tworzą kruche zależności. Deweloperzy nie mogą tworzyć przenośnych, własnych poświadczeń, są zmuszeni błagać bramkarzy o pozwolenie na dostęp do własnych danych użytkowników.

▨ Co robi zkPass inaczej

zkPass zmienił model weryfikacji, dając użytkownikom kontrolę nad pobieraniem danych i generowaniem dowodów. Zamiast aplikacji żądać danych z serwerów, użytkownicy pobierają swoje prywatne informacje przez standardowe sesje HTTPS, a następnie generują dowody zerowej wiedzy o nich lokalnie w swojej przeglądarce. Aplikacja weryfikacyjna widzi tylko dowód, nigdy ukryte dane.

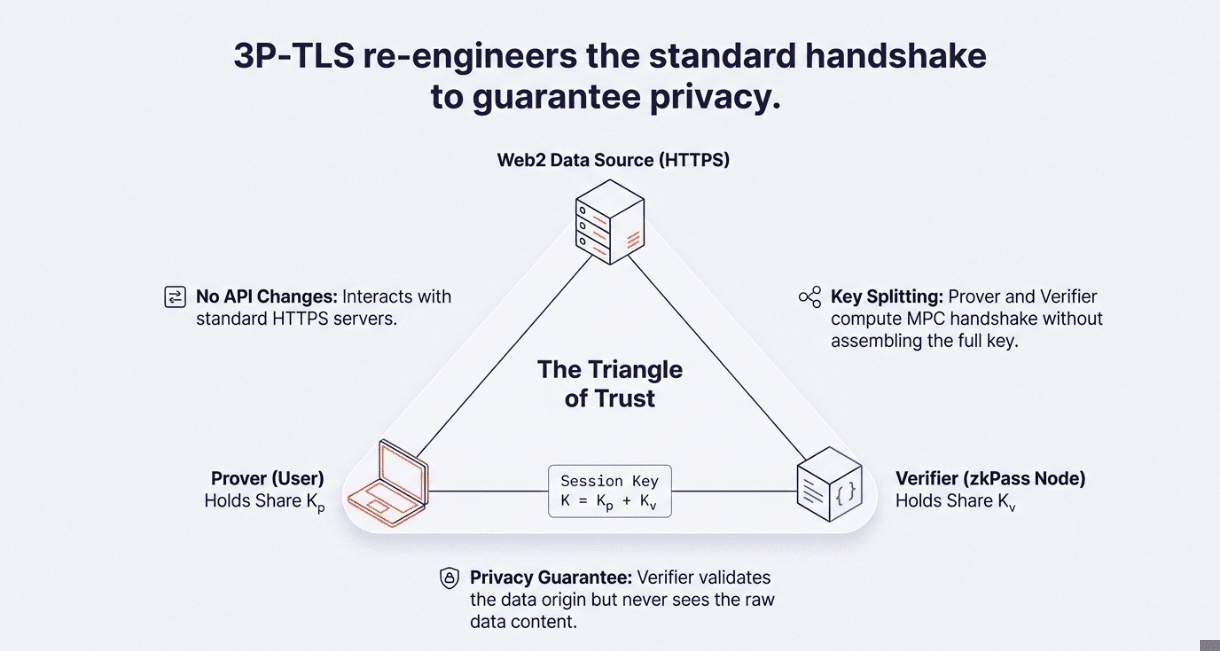

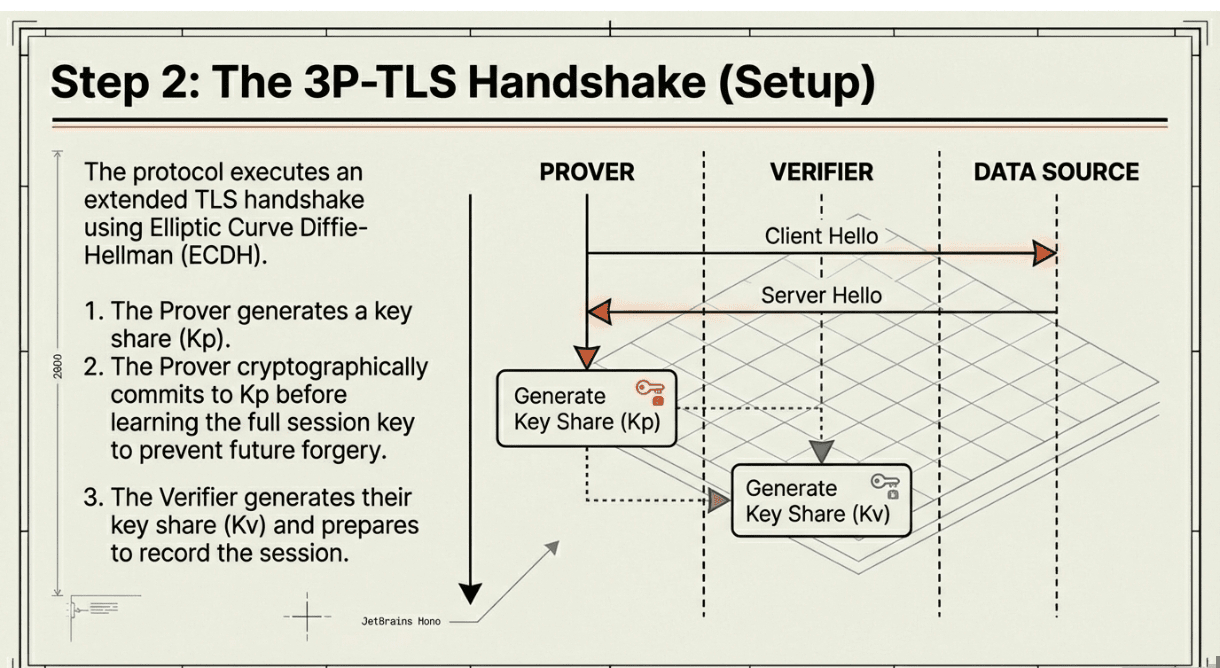

Działa to poprzez protokół zwany TLS trójstronnym (3P-TLS), który rozszerza normalne połączenie TLS między twoją przeglądarką a witryną, aby obejmowało trzecią stronę, weryfikatora, bez nadawania im dostępu do deszyfrowania. Protokół dzieli klucze kryptograficzne za pomocą obliczeń wielopartyjnych (MPC), aby weryfikator posiadał tylko klucz integralności sesji (który potwierdza, że dane nie były manipulowane), podczas gdy użytkownik zachowuje klucz szyfrowania w prywatności. Po zakończeniu sesji HTTPS użytkownik generuje dowód zerowej wiedzy o zarejestrowanych danych za pomocą zaawansowanych technik kryptograficznych, takich jak VOLE-in-the-Head (VOLEitH) i ICP-ZKP.

Geniusz tkwi w szczegółach. Podczas handshake 3P-TLS dowodzący (użytkownik) zobowiązuje się do swojej części klucza przed poznaniem pełnego klucza sesji, co zapobiega późniejszemu fałszowaniu danych. Weryfikator ujawnia swoją część klucza i rejestruje cały ruch, ale ponieważ nie ma klucza szyfrowania, nie może go odczytać. DataSource (serwer HTTPS, taki jak twój bank lub LinkedIn) działa normalnie, nie wymaga żadnych modyfikacji. Po zakończeniu sesji dowodzący uruchamia obwód dowodu ZK na zarejestrowanym ruchu, tworząc zobowiązanie takie jak d = commit(m, r), gdzie m jest wiadomością, a r jest losowością. Weryfikator waliduje to zobowiązanie, nigdy nie poznając m.

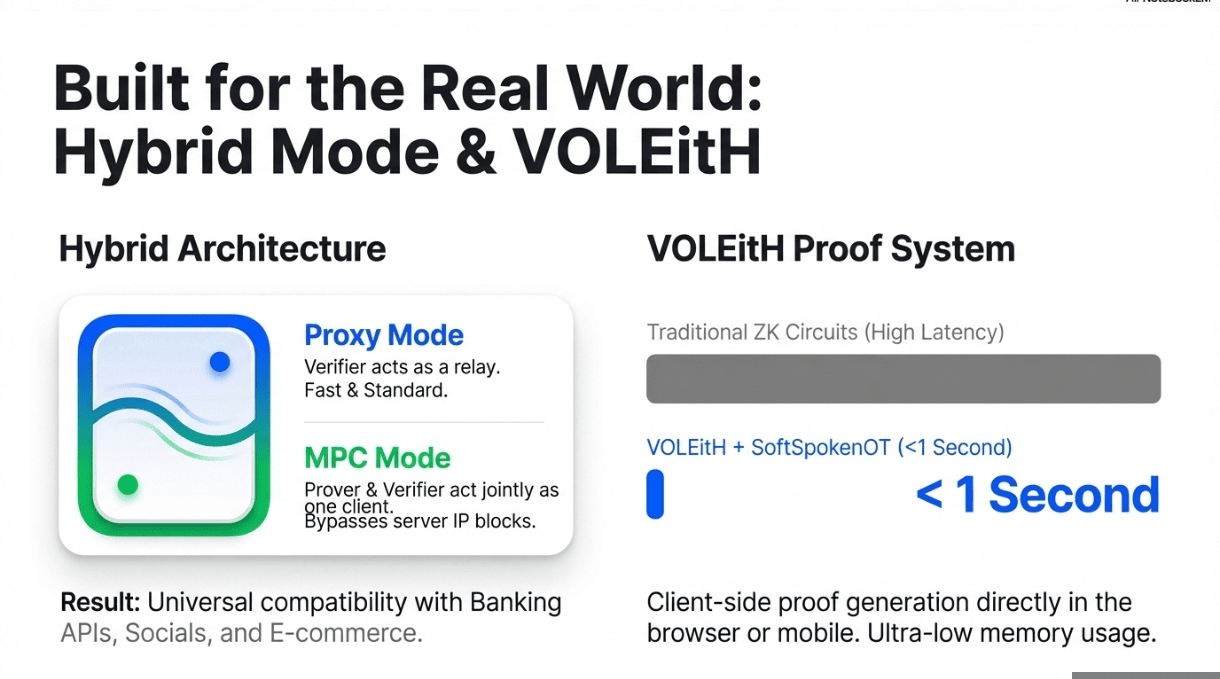

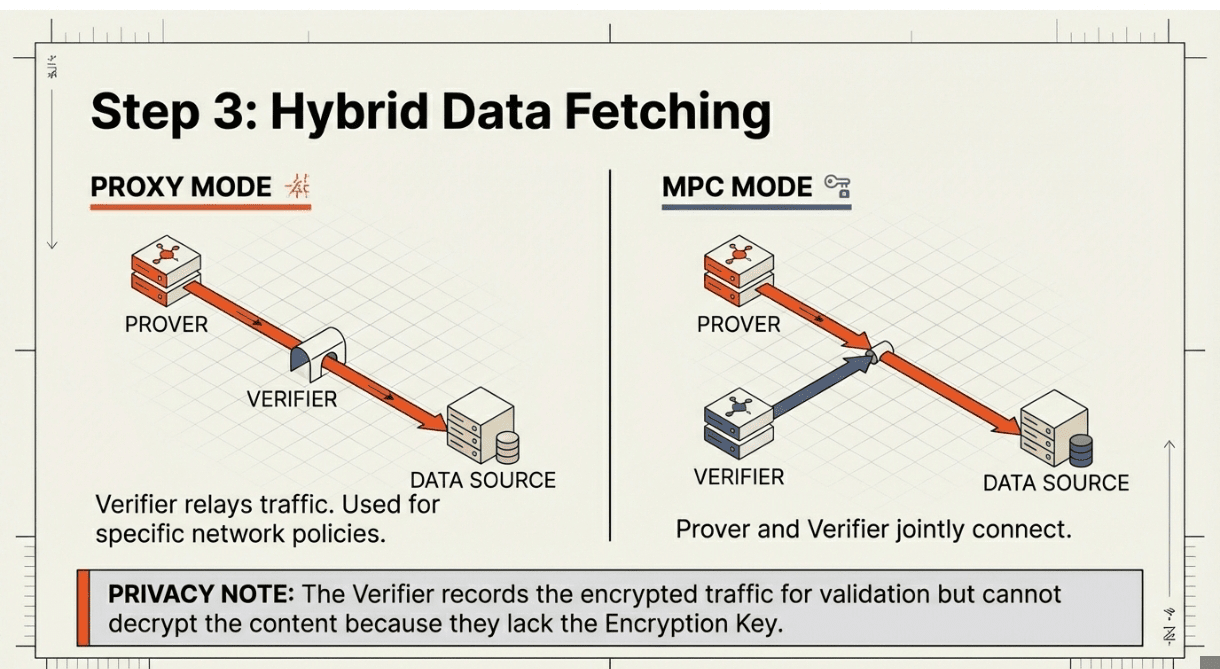

zkPass działa w trybie hybrydowym, aby radzić sobie z ograniczeniami sieci w rzeczywistym świecie. W trybie proxy weryfikator działa jako proxy sieciowe, rejestrując ruch między dowodzącym a DataSource. W trybie MPC dowodzący i weryfikator wspólnie działają jako klient dla DataSource, dzieląc połączenie TLS. Protokół automatycznie przełącza tryby, gdy serwery blokują adresy IP proxy lub gdy konfiguracje sieci wymagają różnych podejść. Ta elastyczność oznacza, że zkPass działa z praktycznie każdym punktem końcowym HTTPS, od API bankowych po platformy społecznościowe i strony e-commerce.

Architektura eliminuje trzy krytyczne przeszkody. Po pierwsze, nie jest wymagane żadne zintegrowanie DataSource, jeśli mówi HTTPS, działa z zkPass. Po drugie, prywatność jest kryptograficznie gwarantowana, a nie oparta na polityce, weryfikatorzy matematycznie nie mogą uzyskać dostępu do surowych danych. Po trzecie, dowody są przenośne i wielokrotnego użytku, generowane raz, weryfikowane wszędzie on-chain.

▨ Kluczowe komponenty i funkcje

1️⃣ Protokół Oracle zkTLS

To jest rdzeń silnika łączący 3P-TLS, MPC i dowody zerowej wiedzy, aby przekształcić sesje HTTPS w weryfikowalne poświadczenia. Rozszerza standardowy TLS o wymianę kluczy Diffie-Hellman z krzywych eliptycznych, transfer oblivious dla przeciwdziałania oszustwom i dzielenie kluczy MAC, umożliwiając weryfikację integralności bez deszyfrowania. Protokół nie wymaga modyfikacji istniejących serwerów internetowych, co sprawia, że jest kompatybilny z ponad 200 źródłami danych od pierwszego dnia.

2️⃣ SDK TransGate i narzędzia deweloperskie

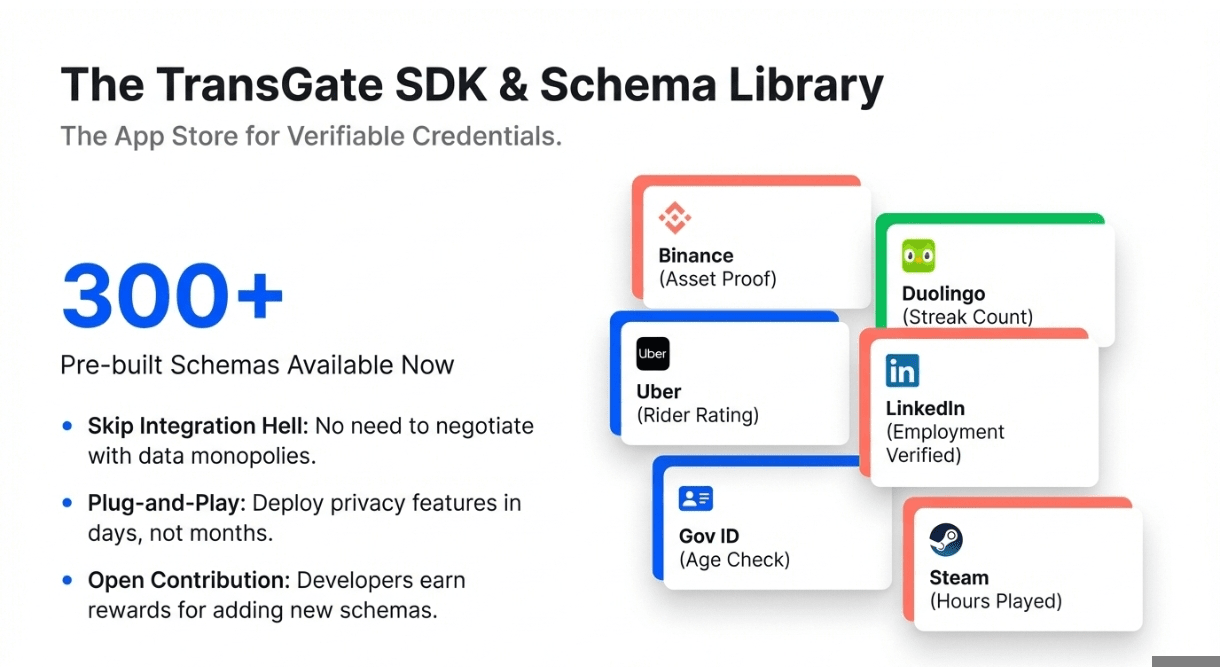

SDK TransGate zapewnia generację dowodów zoptymalizowaną pod kątem przeglądarek i urządzeń mobilnych z czasem wykonania poniżej sekundy. Deweloperzy integrują zkPass w dApps w kilku linijkach JavaScript, uzyskując dostęp do wstępnie zbudowanych schematów dla wspólnych źródeł danych (instytucje finansowe, platformy społecznościowe, poświadczenia edukacyjne, e-commerce). SDK radzi sobie z złożonością kryptograficzną, generowaniem kluczy MPC, obwodami dowodów, weryfikacją on-chain, jednocześnie udostępniając proste API do żądania i weryfikacji dowodów.

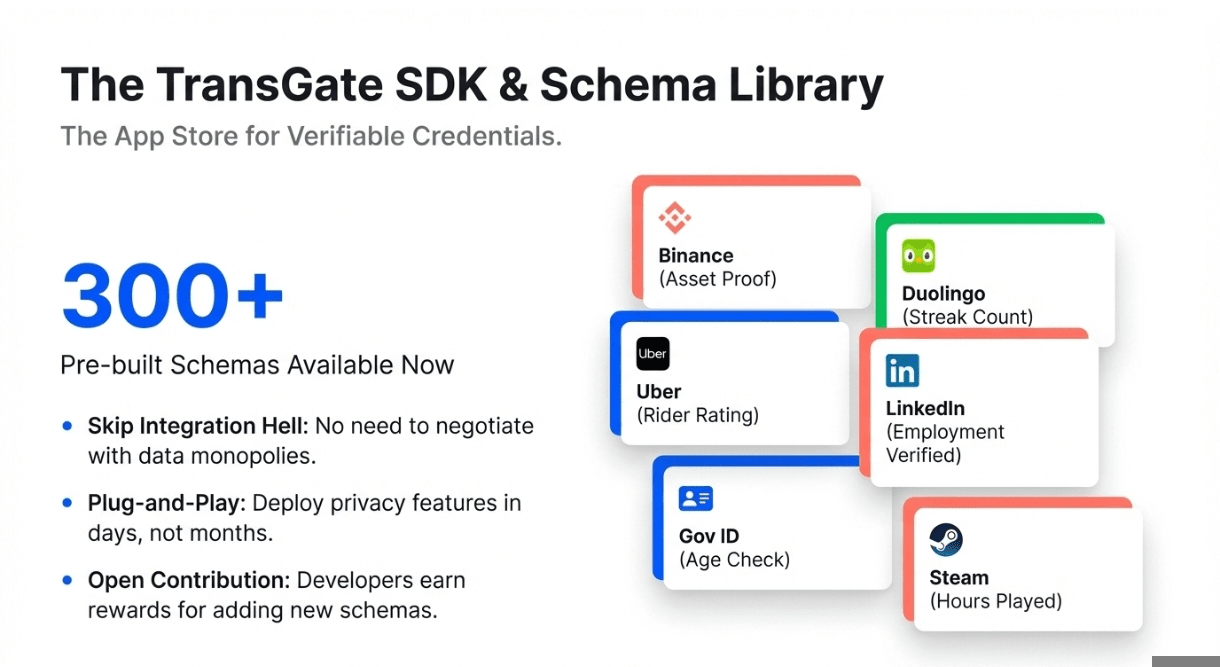

3️⃣ Biblioteka schematów (300+ szablonów)

zkPass utrzymuje rosnącą bibliotekę schematów danych w obszarze usług finansowych, weryfikacji tożsamości, dowodów społecznych, osiągnięć w grach i poświadczeń edukacyjnych. Każdy schemat definiuje pola do wyodrębnienia i dowodzone stwierdzenia, takie jak "saldo konta przekracza 10 000 $" z API bankowych lub "liczba obserwujących powyżej 5 000" z Twittera. Projekty wnoszą nowe schematy poprzez program bounty ekosystemu, rozszerzając zasięg weryfikowalnych danych Web2 bez centralnej koordynacji.

4️⃣ Hybrydowa architektura Proxy/MPC

Protokół dynamicznie przełącza się między trybem proxy a trybem MPC w zależności od topologii sieci i ograniczeń serwera. Tryb proxy oferuje prostsze rejestrowanie ruchu, gdy serwery akceptują adresy IP pośrednie. Tryb MPC umożliwia bezpośrednie połączenia z serwerem, gdy proxy są zablokowane, przy czym zarówno dowodzący, jak i weryfikator wspólnie ustanawiają sesję TLS. Ta elastyczność zapewnia uniwersalną zgodność z HTTPS, niezależnie od polityk serwera lub konfiguracji sieci.

5️⃣ System dowodów VOLEitH

VOLE-in-the-Head (VOLEitH) i SoftSpokenOT stanowią kryptograficzną podstawę dla efektywnych dowodów zerowej wiedzy. Techniki te umożliwiają generację dowodów po stronie klienta przy niskim zużyciu pamięci i weryfikacji na poziomie milisekund, co jest krytyczne dla urządzeń mobilnych i środowisk przeglądarek. System produkuje zwięzłe dowody dla dużych obwodów danych, pozwalając na skomplikowane stwierdzenia dotyczące odpowiedzi HTTPS bez ujawniania treści.

6️⃣ Warstwa weryfikacji między łańcuchami

Oparte na standardzie OFT LayerZero, dowody zkPass weryfikują w Ethereum, BNB Chain, Base i innych łańcuchach EVM z deterministycznymi adresami kontraktów. Dowody generowane na jednym łańcuchu mogą być używane przez aplikacje na innym, umożliwiając przenośne poświadczenia dla cross-chain DeFi, tożsamości i systemów reputacji. Warstwa weryfikacyjna łączy ponad 80 partnerów ekosystemu obejmujących protokoły DeFi, grafy społeczne, platformy gier i aplikacje AI.

▨ Jak działa zkPass

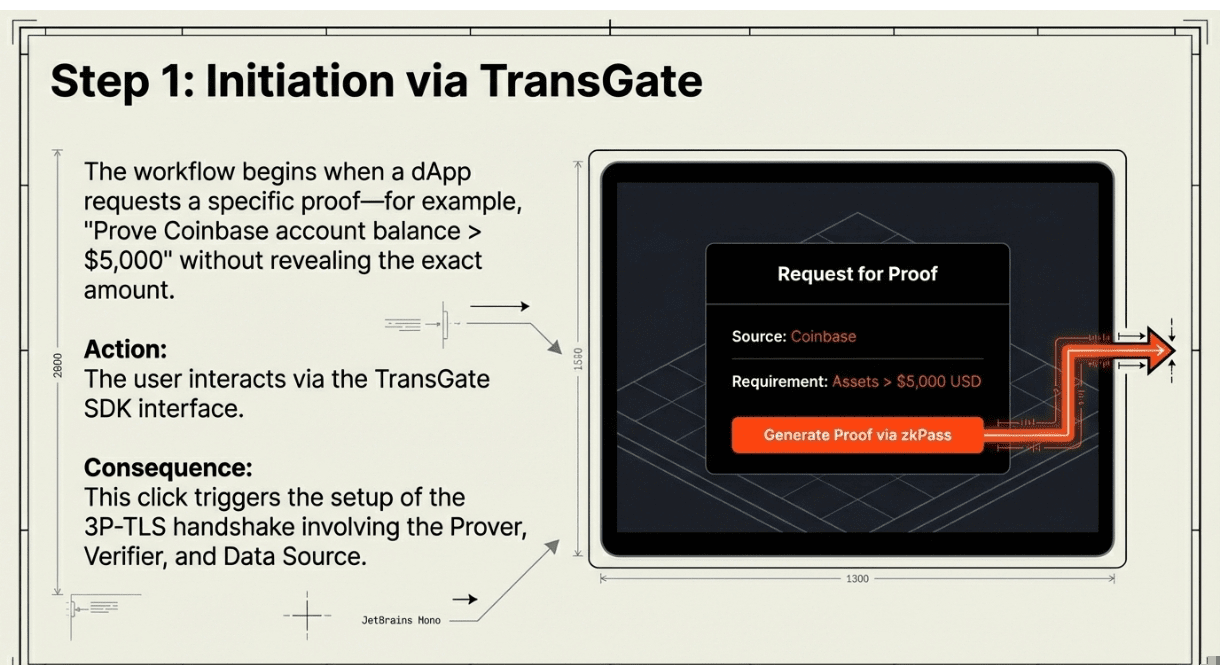

🔹 Krok 1: Użytkownik inicjuje żądanie weryfikacji

A dApp żąda konkretnego dowodu od użytkownika, na przykład: "udowodnij, że saldo twojego konta Coinbase przekracza 5 000 $ bez ujawniania dokładnej kwoty." Użytkownik przechodzi przez interfejs SDK TransGate, co uruchamia handshake 3P-TLS wśród trzech stron: przeglądarki użytkownika (dowodzący), usługi weryfikacyjnej dApp (weryfikator) i serwera źródła danych (DataSource, w tym przypadku punkt końcowy API Coinbase).

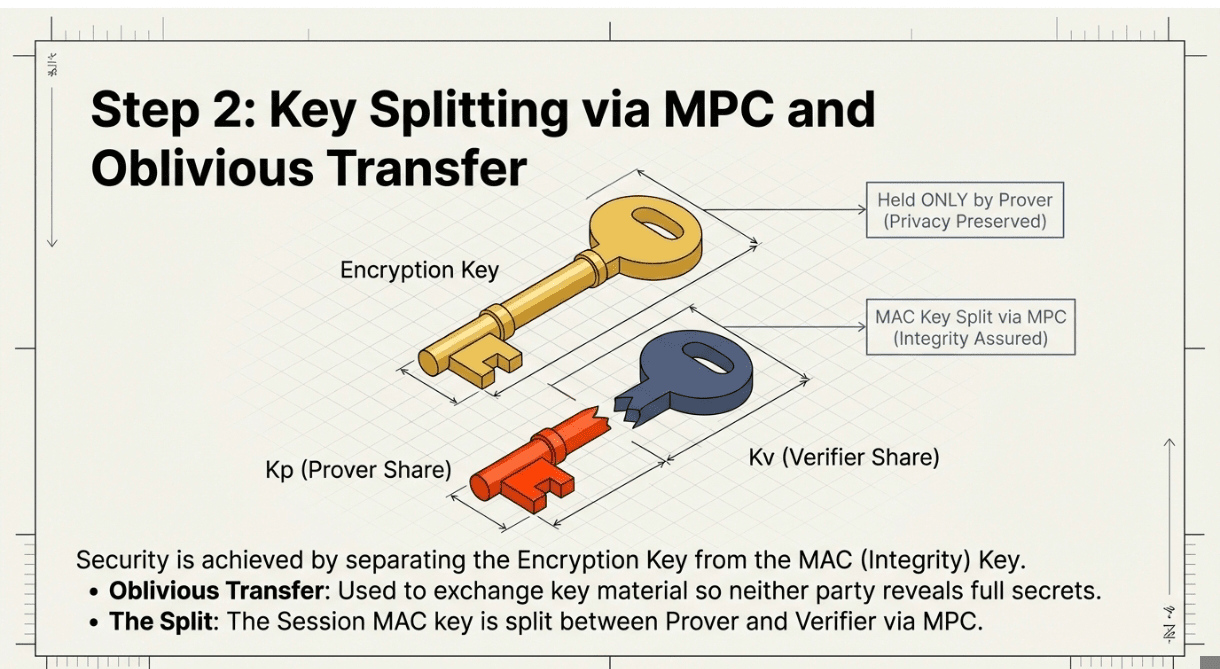

🔹 Krok 2: Ustanowienie kluczy podzielonych w 3P-TLS Handshake

Protokół wykonuje rozszerzone połączenie TLS za pomocą krzywych eliptycznych Diffie-Hellman. Dowodzący generuje swoją część klucza K_p i zobowiązuje się do niej kryptograficznie przed poznaniem pełnego klucza sesji, to zobowiązanie zapobiega późniejszemu fałszowaniu danych. Weryfikator jednocześnie generuje swoją część klucza K_v i rejestruje nonce z DataSource dla uwierzytelnienia serwera. Obie strony używają transferu oblivious, aby wymieniać materiały kluczowe bez ujawniania pełnych tajemnic. Krytycznie, klucz MAC sesji (do sprawdzania integralności) jest dzielony między dowodzącego a weryfikatora za pomocą MPC, ale tylko dowodzący otrzymuje klucz szyfrowania.

🔹 Krok 3: Pobieranie danych przez tryb hybrydowy

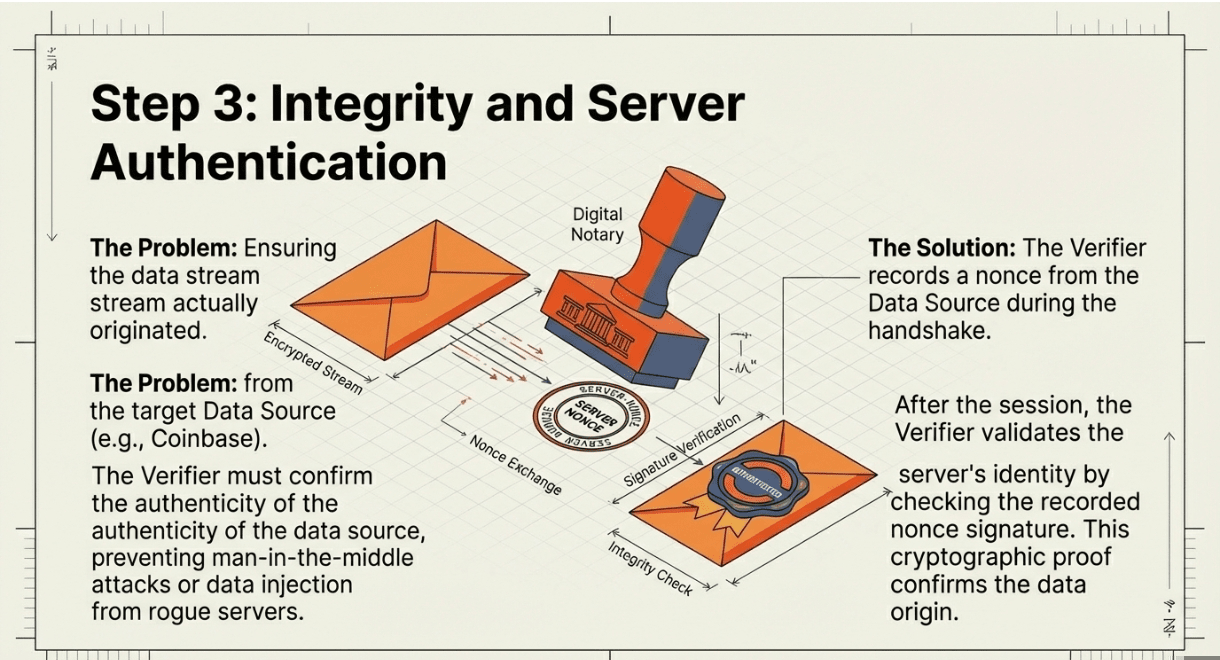

W zależności od warunków sieci i polityk serwera protokół działa w trybie proxy (weryfikator przekaźnika ruchu) lub trybie MPC (dowodzący i weryfikator łączą się wspólnie). Dowodzący uwierzytelnia się w DataSource przy użyciu swoich prawdziwych poświadczeń, nazwy użytkownika, hasła, tokenu OAuth i pozyskuje żądane dane. Weryfikator rejestruje cały zaszyfrowany ruch, ale nie może go odszyfrować. DataSource odpowiada normalnie, nieświadomy, że działa protokół weryfikacji. Po zakończeniu sesji weryfikator waliduje tożsamość serwera, sprawdzając podpis nonce, zapewniając, że dane pochodzą z właściwego źródła.

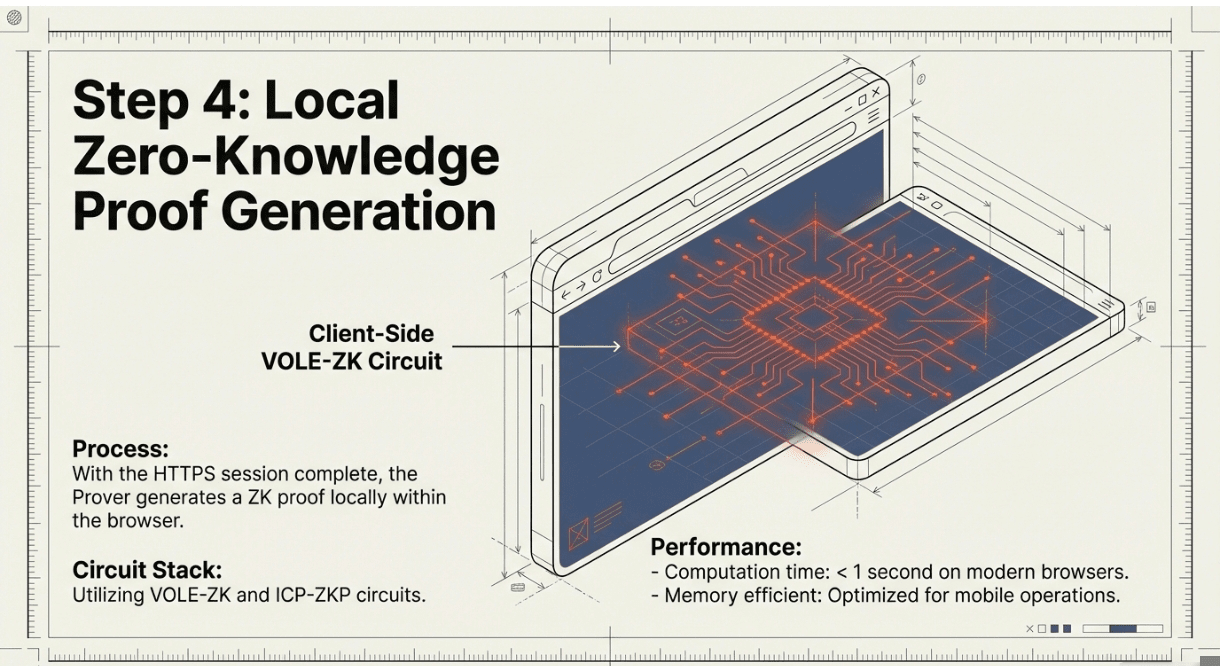

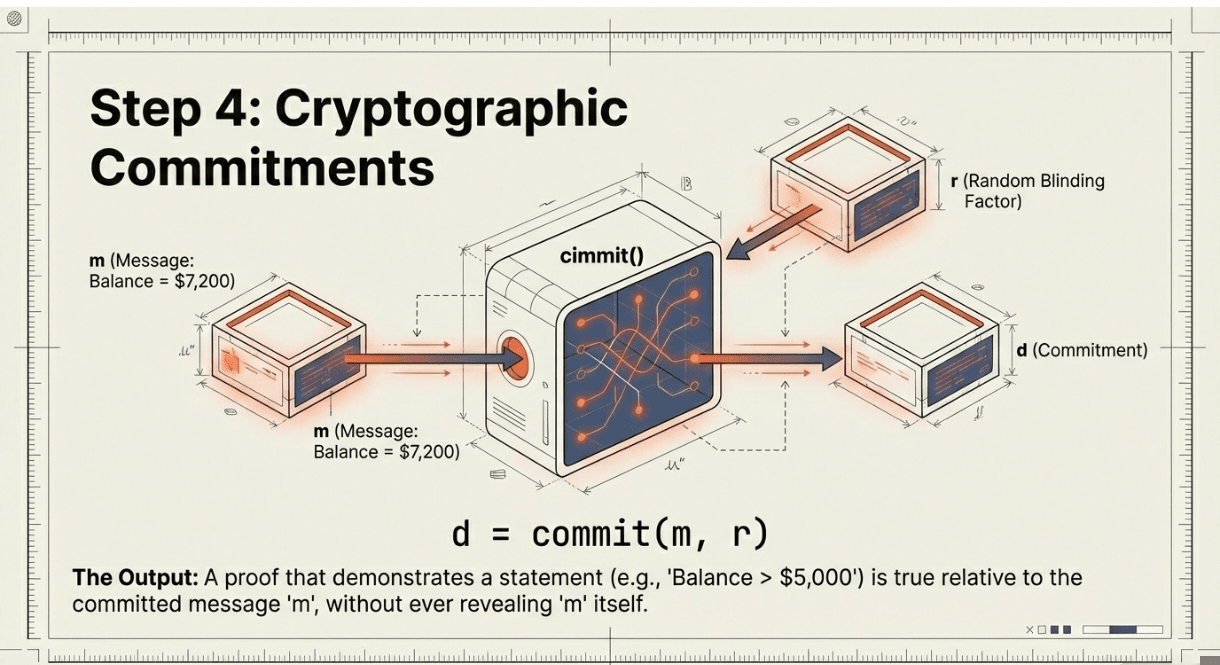

🔹 Krok 4: Generacja dowodu zerowej wiedzy

Po zakończeniu sesji HTTPS i zarejestrowaniu ruchu, dowodzący generuje dowód zerowej wiedzy o danych lokalnie w swojej przeglądarce. Używając obwodów VOLE-ZK i ICP-ZKP, tworzy kryptograficzne zobowiązanie d = commit(m, r), gdzie m reprezentuje treść wiadomości (taką jak "saldo = 7 200 $"), a r to losowe zniekształcenie. Dowód demonstruje konkretne stwierdzenia, "saldo > 5 000 $" w tym przykładzie, bez ujawniania ukrytej wiadomości. System dowodów VOLEitH umożliwia tę obliczeniową operację w mniej niż jedną sekundę na nowoczesnych przeglądarkach, z operacjami oszczędzającymi pamięć odpowiednimi dla urządzeń mobilnych.

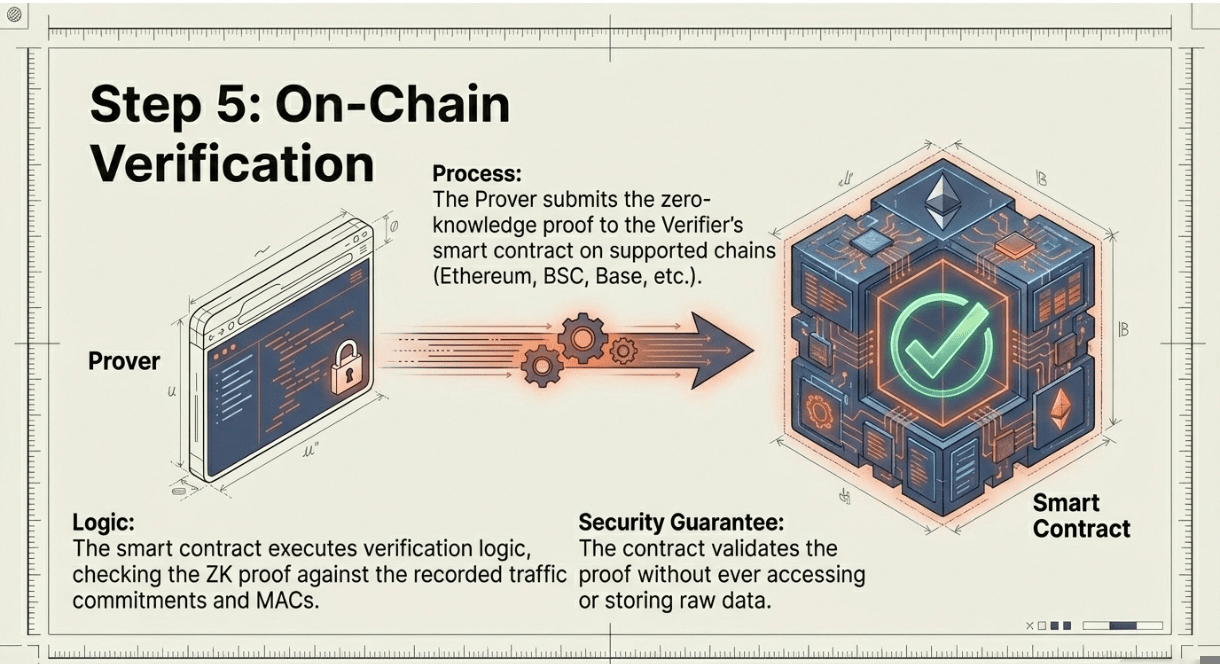

🔹 Krok 5: Weryfikacja on-chain i konsumpcja aplikacji

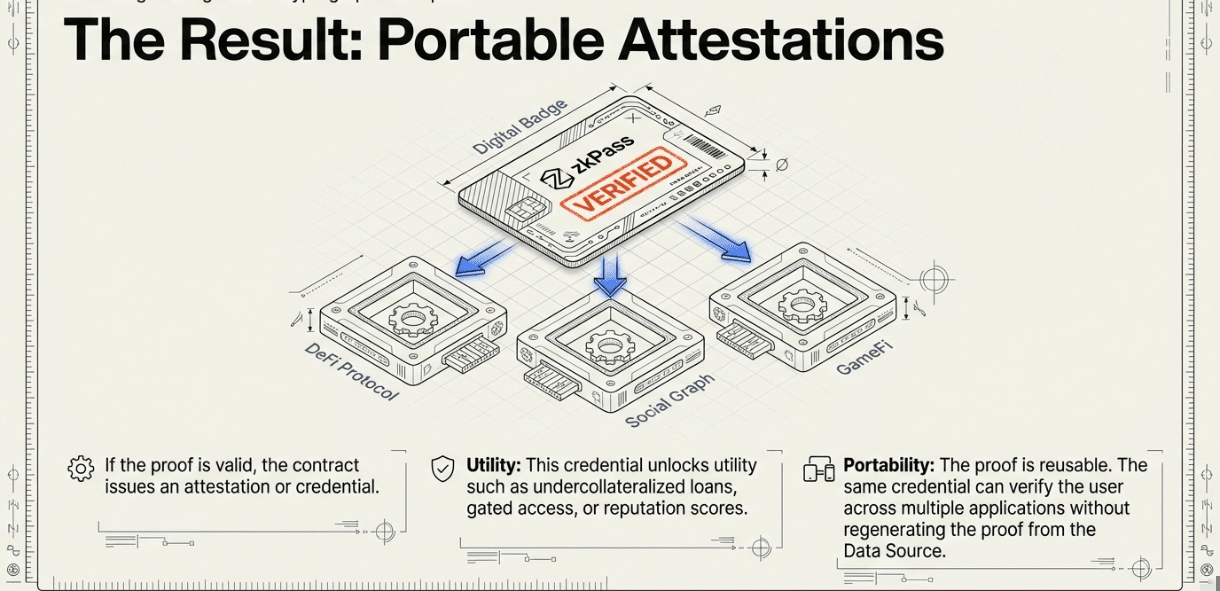

Dowodzący przesyła dowód zerowej wiedzy do inteligentnego kontraktu weryfikatora on-chain (Ethereum, BSC, Base lub inne obsługiwane łańcuchy). Kontrakt wykonuje logikę weryfikacji, sprawdzając kryptograficzny dowód w stosunku do zarejestrowanego ruchu i zobowiązań MAC bez dostępu do surowych danych. Jeśli jest ważny, kontrakt wydaje zaświadczenie lub poświadczenie, które dApp może wykorzystać, odblokowując pożyczki niepodporządkowane, dostęp ograniczony, kwalifikowalność do airdropów lub oceny reputacji.

Dowód jest przenośny i wielokrotnego użytku; to samo poświadczenie może weryfikować w wielu aplikacjach bez regeneracji z DataSource.

▨ Akumulacja wartości i model wzrostu

✅ Uniwersalny most Web2 do Web3 dla poświadczeń chroniących prywatność

zkPass odpowiada na zapotrzebowanie w DeFi (ocenianie kredytów dla pożyczek niepodporządkowanych), tożsamości (weryfikacja odporna na Sybila bez ujawniania), grach (walidacja osiągnięć off-chain) i zgodności (zkKYC dla giełd). Z ponad 300 schematami obejmującymi dane finansowe, społeczne, edukacyjne i e-commerce, protokół odblokowuje przypadki użycia, które wcześniej wymagały zcentralizowanych pośredników lub całkowitego ujawnienia danych. Partnerstwa z protokołami takimi jak Orochi Network (integracja zkDatabase), Push Chain (uniwersalne prywatne dApps) i ponad 80 partnerów ekosystemu napędzają adopcję w sektorach DeFi, AI i RWA.

✅ Zachęty dla deweloperów poprzez otwarte wkłady schematów

Program przyspieszania weryfikowalnych aplikacji (VAAP) przydzielił 5,5 miliona dolarów na wsparcie rozwoju ekosystemu, finansując ponad 1 milion potwierdzonych użytkowników w ramach integracji z takimi platformami jak Binance, Coinbase, Duolingo, Uber i LinkedIn. Deweloperzy otrzymują nagrody za wprowadzanie nowych schematów, rozszerzając zasięg protokołu bez centralnych wąskich gardeł. SDK TransGate skraca czas integracji z miesięcy (tradycyjne negocjacje API) do dni (wdrożenie schematów), przyspieszając czas wprowadzenia na rynek dla aplikacji skoncentrowanych na prywatności.

✅ Efekty sieciowe z wielokrotnego użytku, przenośnych dowodów

Każdy dowód generowany wzmacnia ekosystem, poświadczenia weryfikowane raz mogą być używane przez wiele aplikacji w różnych łańcuchach, redukując zbędne pobieranie danych i generowanie dowodów. W miarę jak więcej dApps integruje weryfikację zkPass, wartość posiadania weryfikowalnych poświadczeń rośnie dla użytkowników. Protokóły budujące na zkPass (warstwy tożsamości, rynki pożyczkowe, systemy reputacji) tworzą popyt na generowanie i weryfikację dowodów, wzmacniając pętle adopcyjne. Kompatybilność między łańcuchami poprzez standard LayerZero OFT wzmacnia ten efekt, umożliwiając swobodne przepływy poświadczeń między Ethereum, BSC, Base i innymi.

✅ Skalowalność dzięki obliczeniom po stronie klienta i hybrydowej architekturze

W przeciwieństwie do modeli oraczych, które centralizują pobieranie danych, zkPass rozprowadza generację dowodów do urządzeń klienckich, przeglądarki i aplikacje mobilne zajmują się pracą kryptograficzną. Ta architektura skaluje się poziomo wraz z przyjęciem przez użytkowników, a nie wymaga rozbudowy infrastruktury centralnej. Tryb hybrydowy Proxy/MPC dostosowuje się do różnorodnych środowisk sieciowych i polityk serwerowych, zachowując uniwersalną zgodność z HTTPS bez degradacji usług. Czasy generacji dowodów poniżej sekundy (umożliwione przez optymalizacje VOLEitH) obsługują aplikacje o wysokiej przepustowości, takie jak weryfikacja handlu w czasie rzeczywistym lub natychmiastowe kontrole poświadczeń.

✅ Koło zamachowe z gęstości integracji i rozszerzenia źródła danych

Początkowa adopcja w wysoko wartościowych sektorach (DeFi kredyt, zkKYC) demonstruje dowód koncepcji i przyciąga sąsiednie przypadki użycia (osiągnięcia w grach, dowody społeczne, poświadczenia edukacyjne). Każdy nowy schemat zwiększa użyteczność protokołu dla deweloperów, napędzając więcej integracji. Więcej integracji generuje więcej dowodów, rozszerzając wykres poświadczeń on-chain i przyciągając dodatkowe aplikacje poszukujące weryfikowalnych danych. W miarę jak biblioteka schematów rośnie z ponad 300 do tysięcy źródeł danych, zkPass staje się domyślną infrastrukturą dla mostów chroniących prywatność między Web2 a Web3, przechodząc z narzędzia niszowego do podstawowej warstwy weryfikacyjnej.

▨ Użyteczność tokenów i koło zamachowe

Token $ZKP uruchomiono w grudniu 2025 roku za pośrednictwem IDO o wartości 3 milionów dolarów, z całkowitą podażą wynoszącą 1 miliard i 201,7 miliona w obiegu na styczeń 2026. Handluje się nim w przybliżeniu po 0,15 USD przy dziennym wolumenie wynoszącym 70-72 miliony dolarów na 10 giełdach, token jest wdrażany na Ethereum i BSC z obsługą międzyłańcuchową za pomocą standardu LayerZero OFT.

Przypadki użycia tokenów

Płatności: Aplikacje konsumujące dowody zkPass płacą $ZKP za usługi weryfikacji, dApps integrujące zkKYC, ocenianie kredytów lub odporność na Sybila rekompensują sieć za walidację dowodów i generowanie poświadczeń on-chain.

Nagrody: Współpracownicy, którzy rozszerzają bibliotekę schematów, uruchamiają węzły weryfikacyjne lub uczestniczą w rozwoju ekosystemu, zarabiają zachęty $ZKP poprzez program VAAP i bieżące dotacje, łącząc rozwój protokołu z dystrybucją wartości ekonomicznej.

Staking: Węzły weryfikujące stakują $ZKP, aby uczestniczyć w walidacji dowodów i wydawaniu poświadczeń, zabezpieczając sieć poprzez ekonomiczne skin-in-the-game i zarabiając proporcjonalne nagrody z opłat weryfikacyjnych.

Zarządzanie: Posiadacze tokenów zarządzają parametrami protokołu, takimi jak struktury opłat weryfikacyjnych, procesy zatwierdzania schematów, priorytety rozszerzania między łańcuchami i alokacja skarbu na rozwój ekosystemu.

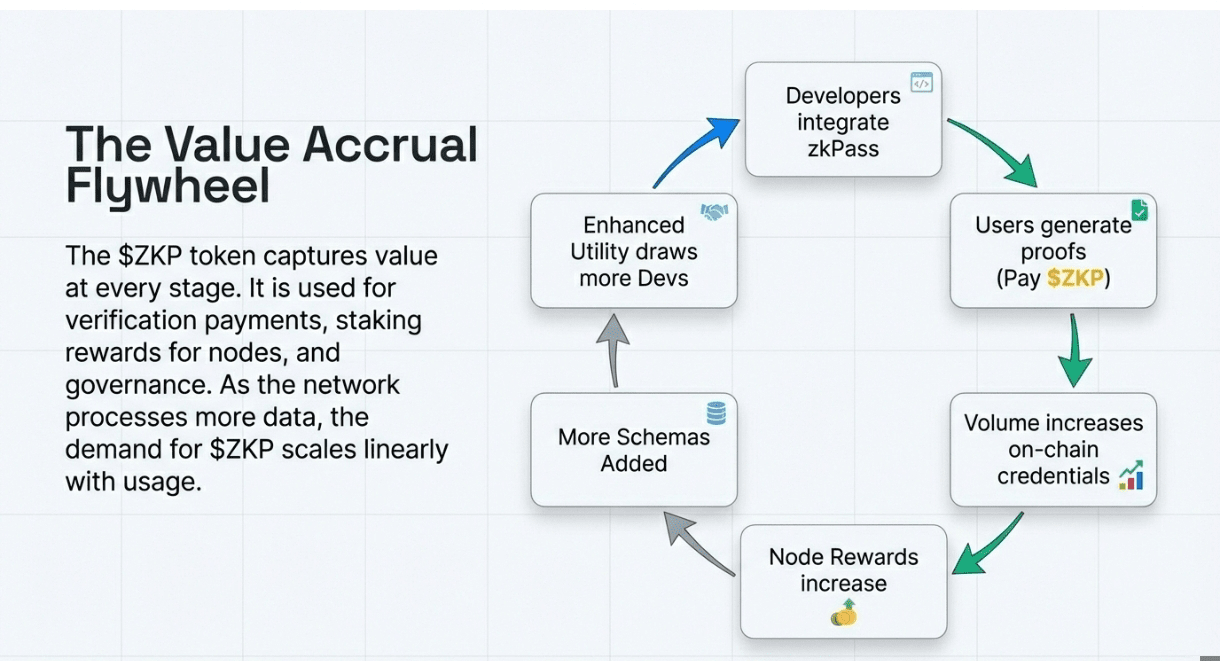

Koło zamachowe protokołu

zkPass tworzy samonapędzającą się pętlę zakotwiczoną w użyteczności dowodów i ekspansji sieci. W miarę jak więcej dApps integruje weryfikację zkPass, protokoły DeFi wymagające ocen kredytowych, DAO wdrażające odporność na Sybila, platformy gier walidujące osiągnięcia, popyt na generowanie dowodów rośnie. To napędza użytkowników do tworzenia weryfikowalnych poświadczeń z ich danych Web2, rozszerzając wykres poświadczeń on-chain.

Każdy nowy schemat dodany do biblioteki (obecnie ponad 300 w obszarze finansów, mediów społecznościowych, edukacji i e-commerce) sprawia, że protokół staje się bardziej wartościowy dla deweloperów, przyspieszając integrację. Więcej integracji oznacza więcej żądań weryfikacji, co zwiększa przychody z opłat dla stakowanych węzłów weryfikacyjnych. Wyższe przychody węzłów przyciągają dodatkowych weryfikatorów, poprawiając decentralizację i niezawodność sieci.

Model ekonomiczny kumuluje się za pomocą wielokrotnego użytku poświadczeń, dowodów generowanych raz, które weryfikują w wielu aplikacjach i łańcuchach. Użytkownik udowadniający swoje saldo Coinbase dla jednego protokołu DeFi może ponownie wykorzystać to poświadczenie do airdropów, uczestnictwa w DAO lub reputacji społecznej bez regenerowania z DataSource. Redukuje to tarcia i zwiększa konsumpcję dowodów, napędzając wolumeny weryfikacji i akumulację opłat.

Użyteczność tokenów rośnie w parze, aplikacje płacą $ZKP za weryfikacje, węzły stakują $ZKP, aby zarabiać opłaty, deweloperzy otrzymują dotacje $ZKP za wkład schematów, a uczestnicy zarządzania kierują skarbem $ZKP na integracje o dużym wpływie. W miarę jak biblioteka schematów osiąga tysiące źródeł, a wolumeny dowodów wzrastają z 10 milionów do miliardów, zkPass przechodzi z narzędzia specjalistycznego do fundamentalnej infrastruktury dla poświadczeń chroniących prywatność, przechwytując wartość z całego przepływu danych Web2 do aplikacji Web3.