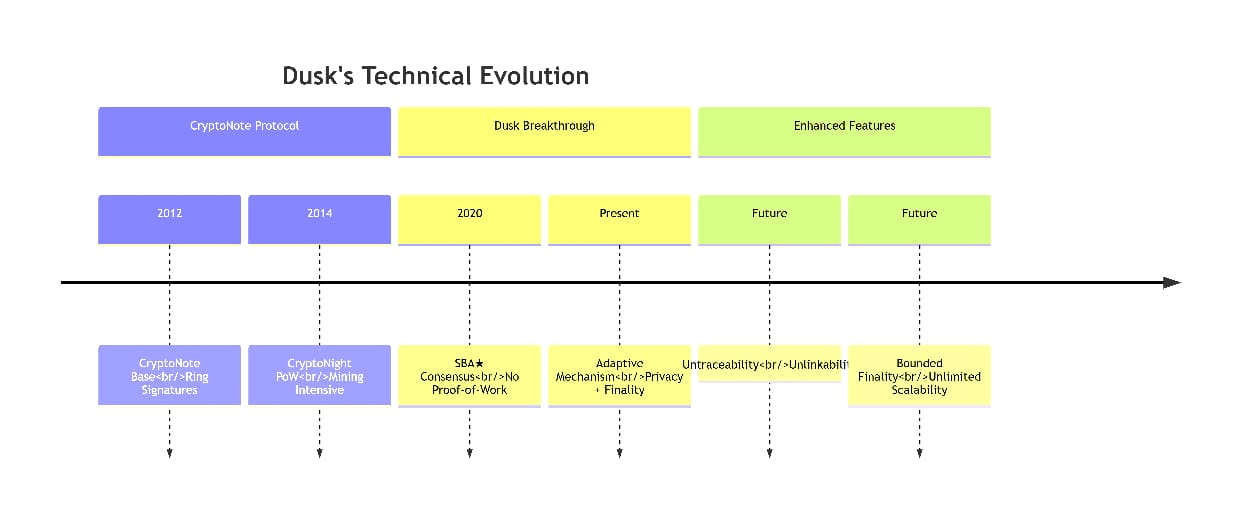

@Dusk network wykorzystuje rozproszoną i skupioną na prywatności walutę cyfrową, która rozwija protokół CryptoNote poprzez przełomowe odkrycia w dziedzinie zgody Byzantyjskiej oraz funkcji pseudolosowych znanych kryptografów takich jak Silvio Micali, Michael Rabin, Alexander Yampolskiy i Evgeniy Dodis.

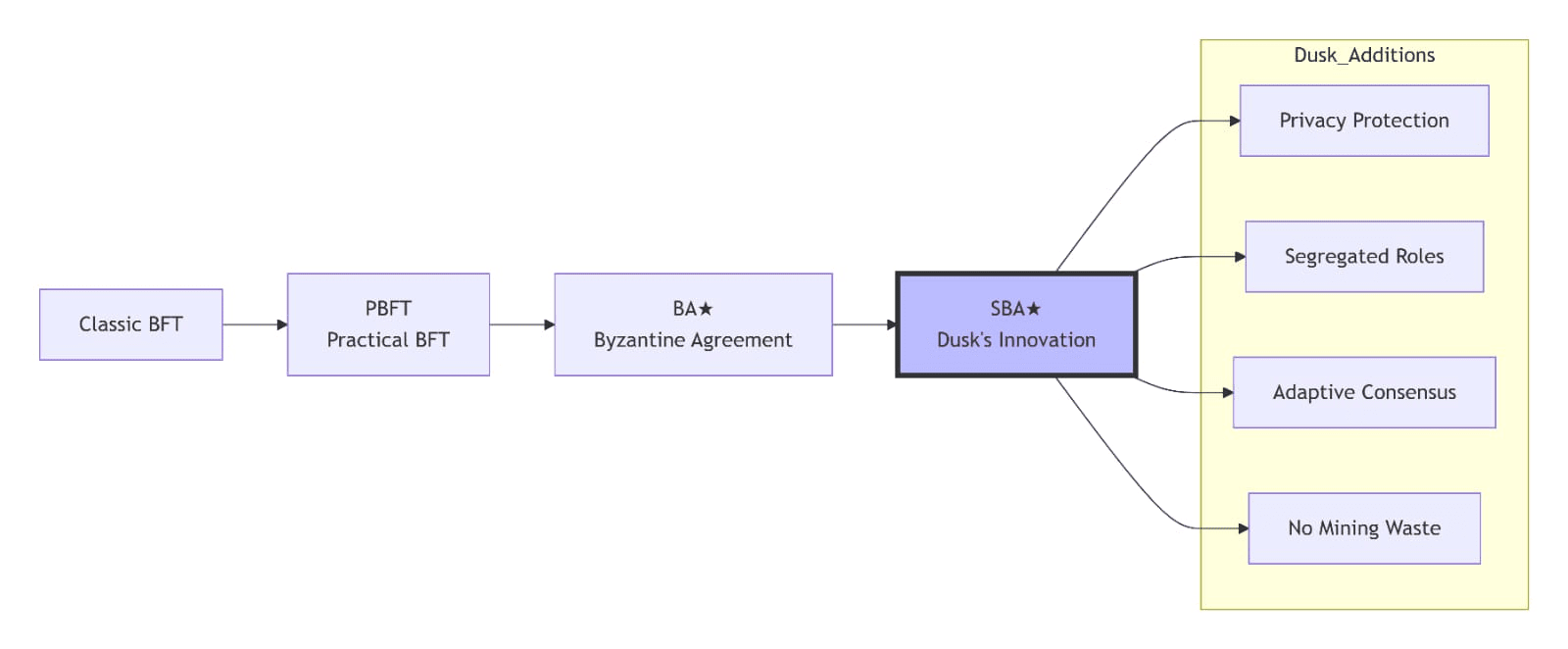

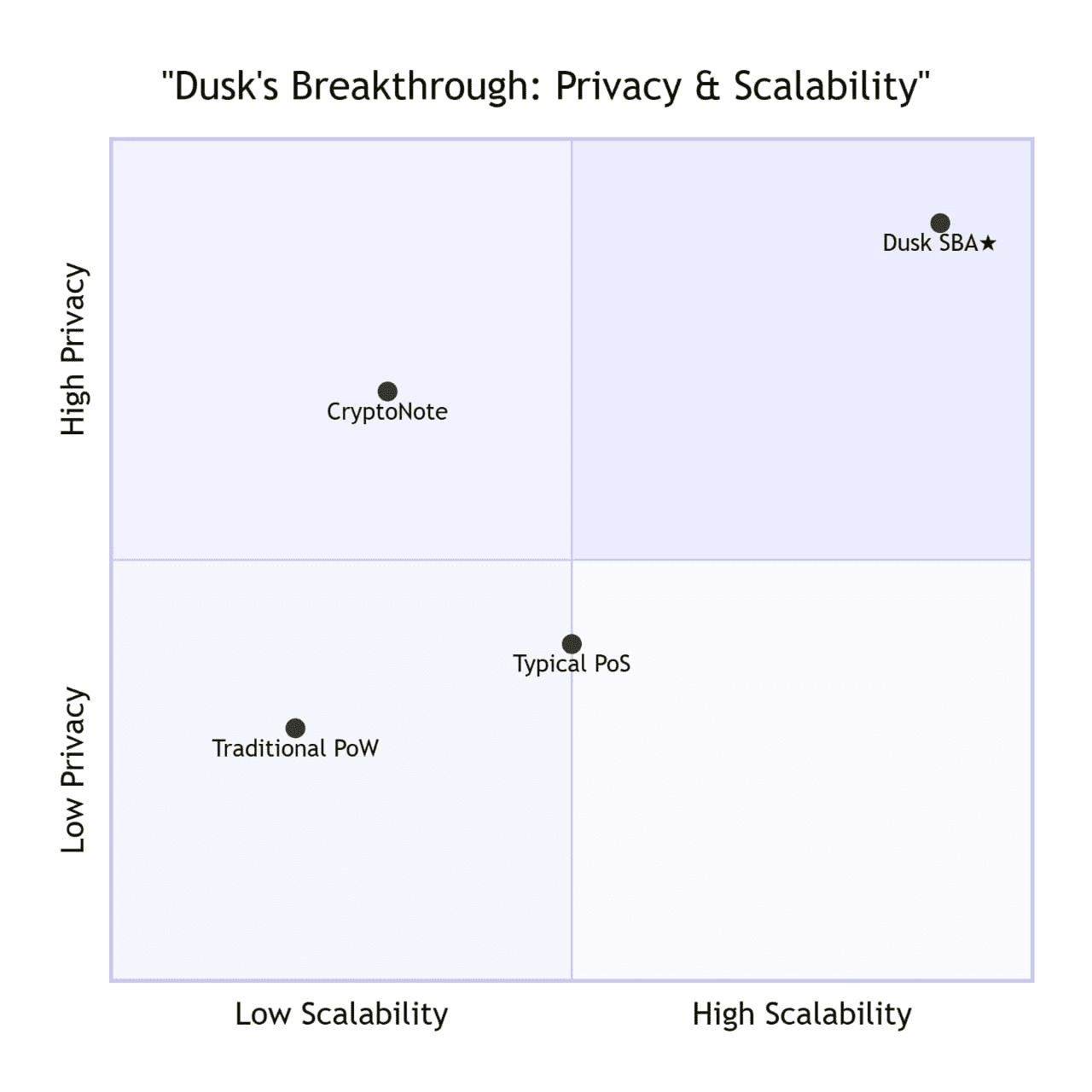

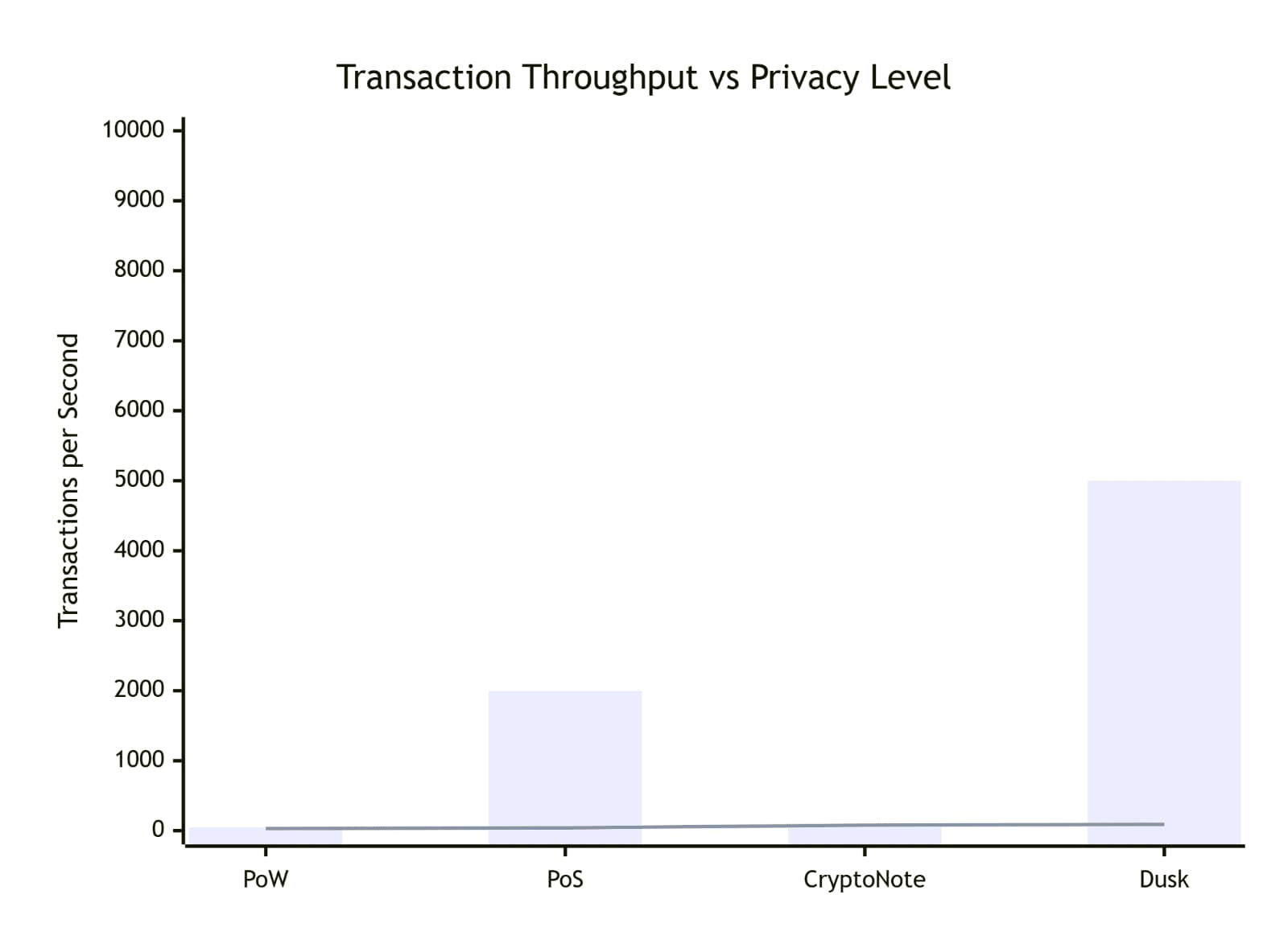

Dusk drastycznie odróżnia się od innych blockchainów, stosując adaptacyjny mechanizm zgody, zwany oddzielonym porozumieniem Byzantyjskim (SBA), który nie wymaga intensywności obliczeniowej typowej dla dowodu pracy i stanowi bardziej sprawiedliwą alternatywę dla dowodu udziału.

Opierając się na takim algorytmie konsensusu, Dusk ma zamiar stać się pierwszym rozwiązaniem, które jednocześnie osiągnie dotychczas sprzeczne cele zapewnienia nieodróżnialności i niepowiązalności transakcji, ochrony prywatności użytkownika, osiągnięcia finalności transakcyjnej po ograniczonej liczbie rund w ramach jednego wyboru bloku oraz osiągnięcia niemal nieograniczonej skalowalności użytkowników bez znaczącego spowolnienia wydajności.

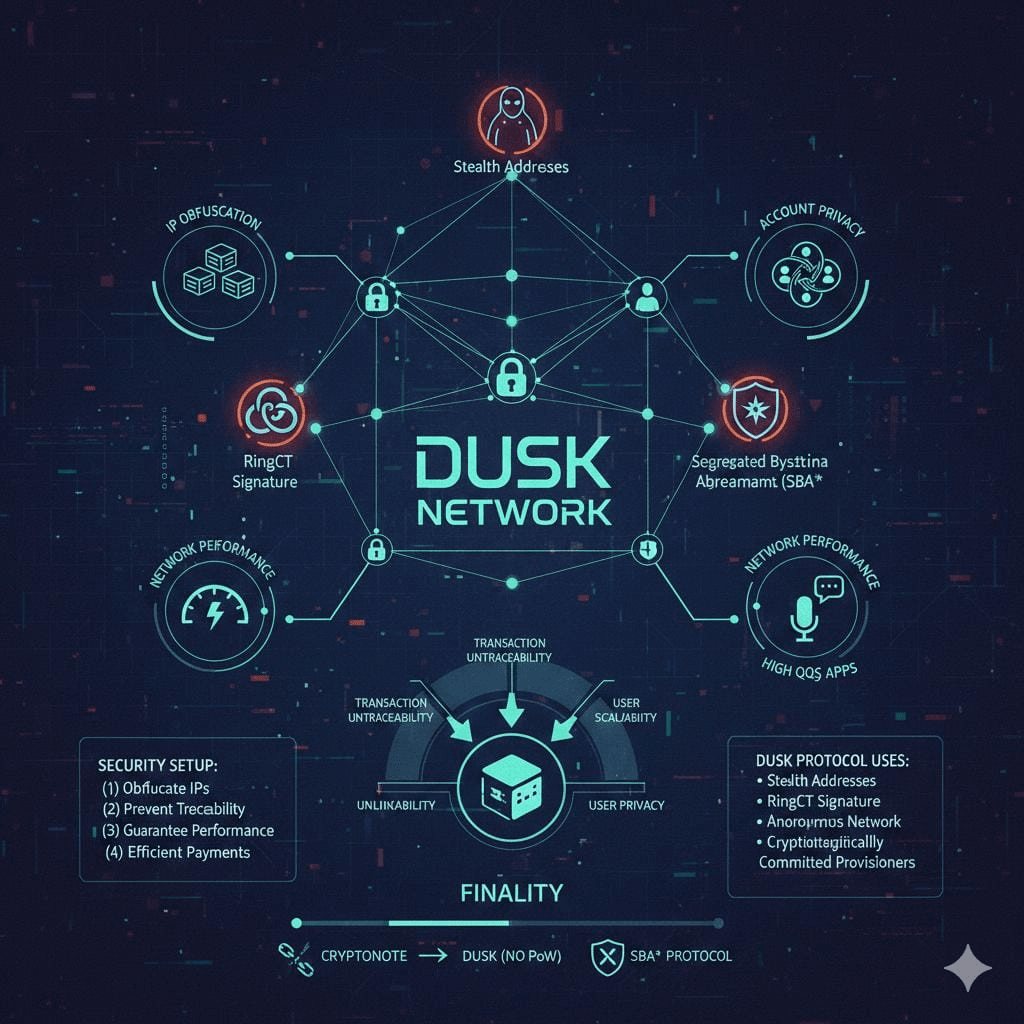

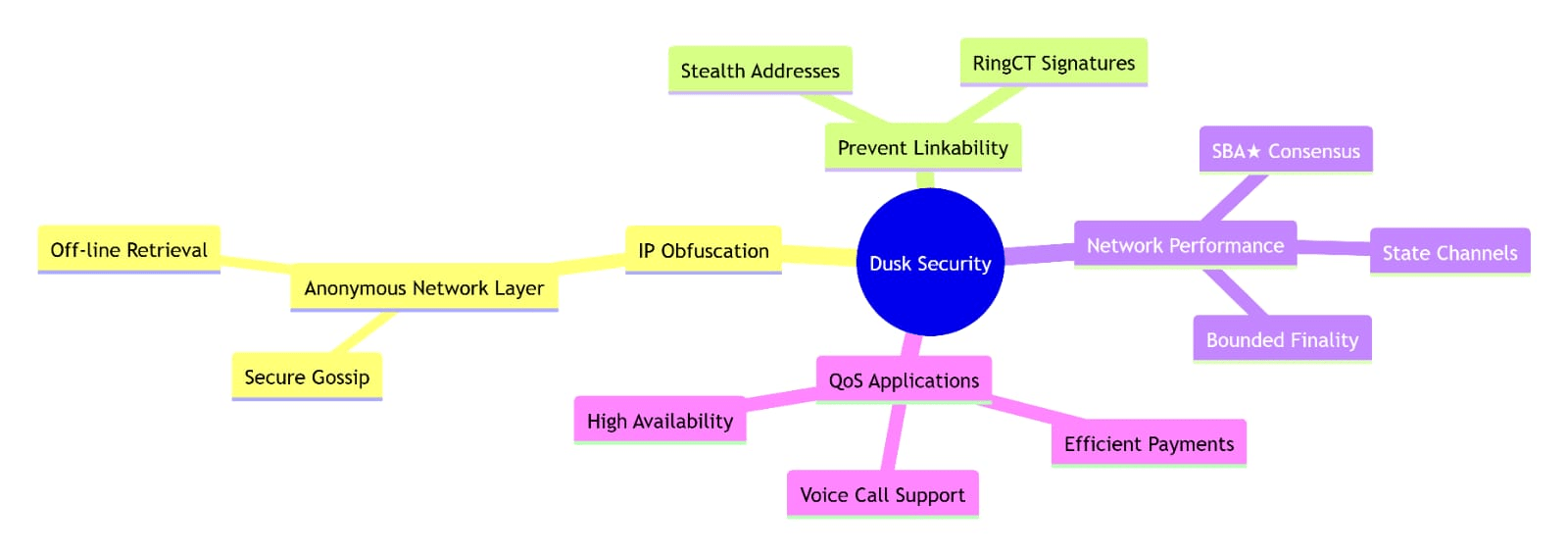

#Dusk Sieć wymaga wyższego poziomu konfiguracji bezpieczeństwa zaprojektowanej specjalnie w celu:

(1) Zasłonić adresy IP komunikujących się węzłów

(2) Zapobieganie powiązaniu i śledzeniu kont

(3) Zapewnić wydajność sieci

(4) Zaimplementować efektywny mechanizm płatności dla aplikacji o wysokiej jakości usług, takich jak bezpieczne i anonimowe rozmowy głosowe.

Ważką różnicą w stosunku do CryptoNote jest to, że Dusk nie wykorzystuje wydobywania metodą proof-of-work i dlatego całkowicie pomija CryptoNight oraz znacznie odbiega od algorytmów skrótowych stosowanych w tym rozwiązaniu.

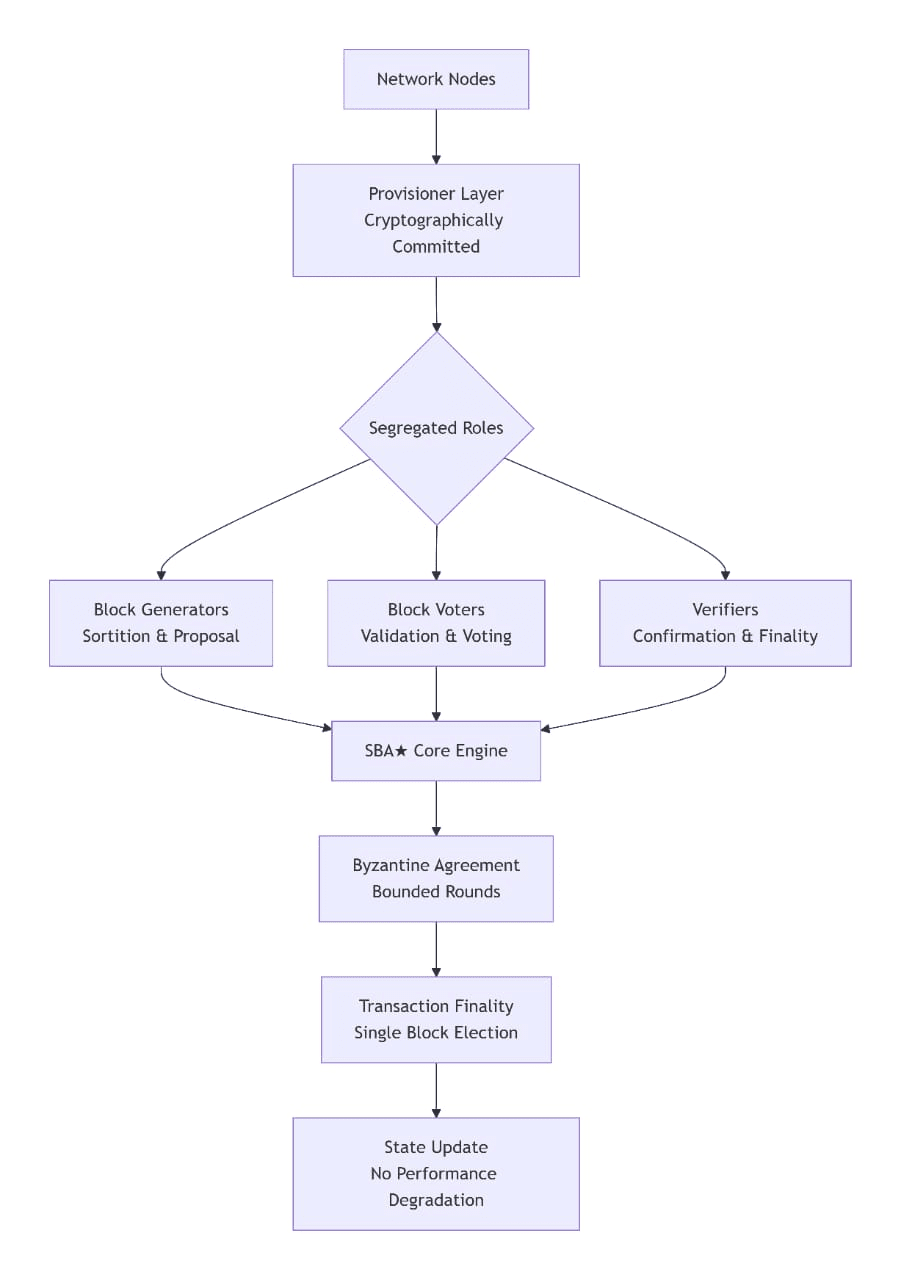

W szczególności Dusk wykorzystuje tzw. zsegregowany protokół zgody Byzantyjskiej (SBA), który poprawia klasyczny BA poprzez wdrożenie określonych środków zapobiegających naruszeniu prywatności węzłów. SBA został specjalnie opracowany w celu zapewnienia działania Blockchain Dusk i pomocy w spełnieniu wymienionych powyżej wymagań.

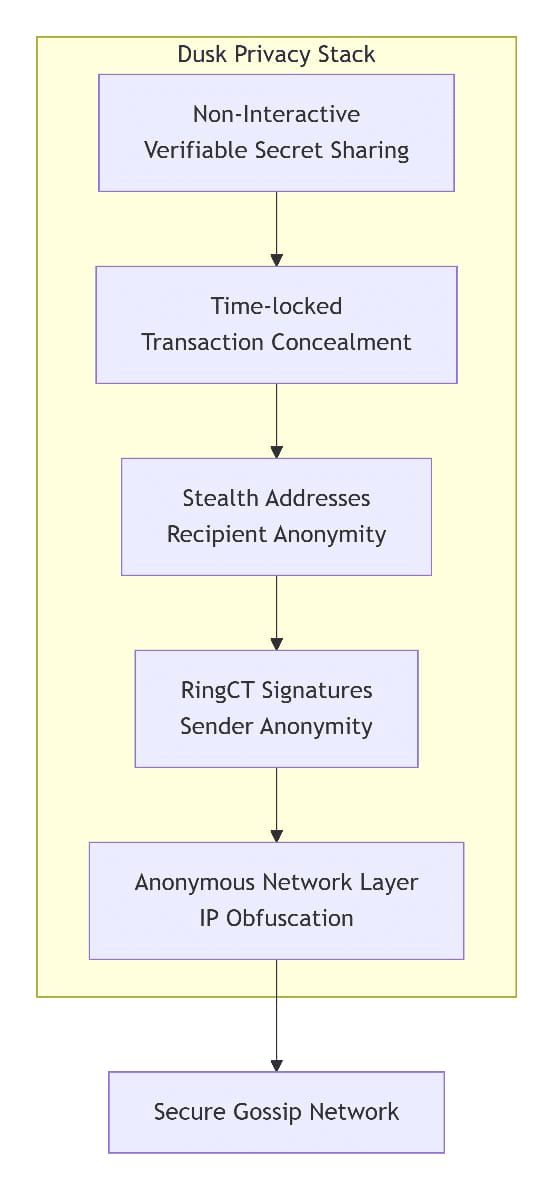

Te wysiłki dotyczą nie tylko warstwy aplikacji, ale również warstwy sieciowej. Dlatego protokół Dusk wykorzystuje:

• Adresy ukryte: do ochrony anonimowości odbiorcy transakcji

• Podpis RingCT: do ochrony tożsamości nadawcy transakcji

• Anonimowa warstwa sieciowa: do ochrony adresów IP węzłów sieciowych; do zapewnienia bezpiecznego mechanizmu transferu danych; do wdrożenia strategii pobierania danych w trybie off-line; do działania anonimowej sieci gossipowej do propagacji i weryfikacji transakcji.

• Nieinteraktywna, weryfikowalna schemat podziału tajemnicy: do ukrycia wszystkich transakcji z wyjątkiem tych o najwyższym priorytecie czasowo zablokowanych przed uczestnikami losowania generowania bloków

• Kryptograficznie zastrzeżeni dostawcy: do ochrony informacji o udziałzie; do wdrożenia podziału odpowiedzialności między Generatorami Bloków a wybranymi

• Wyborcy i weryfikatorzy bloków; do poprawy wydajności sieci poprzez działanie jako gwaranty kanałów stanu; do motywowania uczestnictwa w sieci; do ochrony informacji o saldach

• węzły transakcyjne; do przygotowania SBA do przyszłego rozszerzenia o wagi niezwiązane z bilansem i niezwiązane z płatnościami, takie jak przechowywanie przekazane do sieci (jak w dowodzie przechowywania), dostępność wyrażona w czasie upływającym od dołączenia do sieci (jak w dowodzie nieaktywności) itp.