Introdução: O mistério do destino de 500 bilhões de dólares

Em fevereiro de 2025, a história da criptografia adicionou um peso adicional: a solução de múltiplas assinaturas mais confiável do setor, Safe (Wallet), perdeu 1,6 bilhões de dólares em um ataque front-end. Isso não foi causado por um obscuro exploit de dia zero ou uma quebra de computação quântica, mas sim devido a um problema persistente que existe desde o início da criptografia: a fraqueza da interface de interação do usuário ao operar as chaves.

Desde 2020, mais de 500 bilhões de dólares desapareceram de carteiras que alegam ser seguras. Os ataques de hackers parecem seguir um padrão: a blockchain não foi comprometida, a criptografia não foi quebrada, mas os fundos desapareceram misteriosamente. A verdade inaceitável é que as carteiras "seguras" na verdade não são seguras - a fechadura pode ser robusta o suficiente, mas frequentemente guardamos a porta errada.

E se o problema não estiver na segurança, mas na própria arquitetura subjacente?

1. Ativos na blockchain, chaves na carteira

Correção do conceito de "carteira"

Primeiro, a maioria das pessoas não percebe: os ativos criptográficos não estão armazenados na carteira, seu Bitcoin não está no Ledger, seu Ethereum não está no MetaMask.

Os ativos criptográficos residem na blockchain, um "cofre" indestrutível e transparente, a autenticidade dos ativos criptográficos pode ser verificada, mas eles não residem em nenhuma carteira, o cofre da blockchain é perfeito - os hackers não podem atacá-lo, é imutável e eternamente existente, enquanto sua carteira armazena o chaveiro que abre o cofre, e não os ativos em si.

Compreender isso reformulará nossa percepção de segurança:

O Cofre (The Vault): os ativos residem no cofre da blockchain - distribuídos em milhares de nós, protegidos por consenso matemático.

Chave / Chave privada (Private Key): a única forma de abrir o cofre - uma vez que essa string de caracteres é vazada, perde-se o controle absoluto sobre os ativos.

Chave pública / Endereço (Public Address): o número de identificação do ativo na blockchain - pode ser compartilhado com segurança, como um endereço de e-mail.

Assinatura digital (Digital Signature): autorização inautêntica - um comprovante matemático que permite a execução da transação.

Transação (Transaction): instrução assinada, a partir daí os ativos podem ser transferidos.

Compreender essa lógica torna os desafios de segurança enfrentados pelas carteiras extremamente claros: os ativos na blockchain são muito seguros, enquanto cada ataque cibernético, cada roubo, cada perda - decorre de: alguém obteve a chave através de uma vulnerabilidade.

A questão que impulsionou a evolução das carteiras por 15 anos, tão simples e complexa: como proteger as chaves?

2. Evolução das tecnologias de gerenciamento de chaves de quarta geração

A história das carteiras criptográficas é essencialmente uma história de ocultação de chaves, inovações na tecnologia de carteiras aprendem com os fracassos das gerações anteriores, mas inevitavelmente introduzem novas vulnerabilidades, talvez seja hora de evitar problemas a partir do design arquitetônico.

Primeira geração: carteiras de software / carteiras quentes (2009 até agora)

A lógica da solução inicial é razoável, mas antiquada: as chaves são criptografadas e escondidas por senhas, carteiras de software armazenam a chave privada em seus dispositivos, usando frases mnemônicas (12 ou 24 palavras) para salvá-las, os usuários são repetidamente instruídos a anotar as frases em papel, guardá-las com segurança e nunca perdê-las.

Esse método parece simples, mas na verdade é cheio de falhas, o software pode ser hackeado, computadores podem ser infectados por vírus, malware de clipboard pode trocar endereços, sites de phishing podem roubar frases mnemônicas, e extensões de navegador também podem ser comprometidas, hoje, as falhas das carteiras de software causaram perdas de bilhões de dólares aos usuários, e essas perdas continuam a aumentar diariamente.

As chaves existem no software, o que é extremamente vulnerável.

Segunda geração: carteiras de hardware / carteiras frias (2014 até agora)

A resposta da indústria a isso é o isolamento físico (Isolation), carteiras de hardware como Ledger e Trezor mantêm as chaves offline, armazenadas em hardware dedicado, sem conexão com a internet, as chaves residem em chips seguros, assinando transações internamente, sem expor-se aos riscos de segurança de malware.

Mas novos problemas surgem, carteiras de hardware são extremamente inconvenientes - imagine levar um dispositivo USB para comprar café, eles podem ser perdidos, roubados ou danificados na vida cotidiana, ataques à cadeia de suprimentos (Supply Chain Attack) podem implantar código malicioso antes que o dispositivo chegue às mãos do usuário, o infame vazamento de informações de usuários do Ledger expôs endereços de milhões, o que significa que hackers podem até transferir ataques do online para o offline.

O isolamento realmente traz segurança, mas sacrifica a usabilidade.

Terceira geração: carteiras de computação segura multipartidária (MPC) (2018 até agora)

Carteiras de computação segura multipartidária tentaram um método diferente: dividir as chaves em fragmentos, nenhum único participante possui a chave completa, múltiplos participantes devem colaborar para assinar a transação, mas a chave nunca é reconstruída completamente em um único lugar.

Os clientes institucionais estão muito satisfeitos, pois finalmente podem implementar controle corporativo sobre as carteiras sem o risco de frases mnemônicas, mas a MPC também reintroduziu algo que o mundo criptográfico originalmente tentou eliminar: a confiança, os usuários devem confiar em provedores de serviços de custódia, que podem conluiar, desaparecer, serem hackeados, ou simplesmente recusar serviços.

Em 14 de outubro de 2025, o provedor de carteiras MPC Privy ficou offline por 2 horas devido a problemas de carga na rede, resultando em centenas de milhares de usuários do Privy Wallet incapazes de realizar transferências, além disso, a implantação de carteiras MPC é relativamente complexa, cara, e no fundo, a fragmentação das chaves é confiada a outros, agora, cada vez mais reguladores começam a considerar carteiras MPC como custódia parcial, em vez de verdadeira auto-custódia.

A confiança descentralizada, embora melhor que a confiança centralizada, ainda depende da confiança nas pessoas.

Quarta geração: carteiras Passkey (2024 até agora)

A quarta geração de carteiras fez uma mudança arquitetônica fundamental, não mais escondendo ou dividindo chaves, mas selando as chaves no chip seguro do seu dispositivo - o mesmo hardware que protege Apple Pay e Google Pay, as chaves existem, mas nunca podem ser extraídas, exportadas ou roubadas, só podem ser usadas quando autenticadas pela biometria do usuário.

Sem frases mnemônicas, sem dispositivos de hardware, sem terceiros.

Linha do tempo de evolução

2009: os primeiros wallets de Bitcoin, armazenamento local de chaves

2014: Ledger lançou a primeira carteira de hardware de consumo

2018: a tecnologia MPC começa a ser aplicada em instituições

2025: a primeira carteira Passkey de nível empresarial (zCloak.Money) é lançada

2025 ~ 2027: a migração em larga escala para as carteiras Passkey começa

Cada geração de carteiras resolveu os principais defeitos da geração anterior, mas ao mesmo tempo trouxe novos problemas, os usuários sempre tiveram que escolher entre segurança e conveniência, e a carteira Passkey é a primeira capaz de oferecer ambas as soluções.

3. Defeito fatal - interface fraca

Há um fato constrangedor na indústria: as três primeiras gerações de carteiras compartilham um defeito fatal que não está relacionado ao armazenamento das chaves.

Independentemente de o usuário estar usando uma carteira de software, uma carteira de hardware ou uma solução de computação multipartidária (MPC), deve-se acessar através da infraestrutura Web2:

Frontend / aplicativos hospedados em servidores centralizados (que podem ser sequestrados)

DNS pode ser vazado (redirecionando usuários para sites falsos)

Extensões de navegador podem ser substituídas (por versões maliciosas)

Interfaces web podem ser alvo de phishing (réplicas perfeitas podem roubar as chaves dos usuários)

O ataque de 1,6 bilhões de dólares ao Safe (Wallet) provou isso completamente, se a interface usada para acessar a carteira pode ser comprometida, não importa quão segura seja a armazenagem das chaves.

O problema atual da indústria é:

Primeira geração de carteiras de software: frases mnemônicas criptografadas com tecnologia de nível militar, mas acessadas através de um plugin ou APP distribuído por um servidor centralizado que se atualiza automaticamente.

Segunda geração de carteiras de hardware: suas chaves armazenadas em hardware seguro inquebrável, mas gerenciadas por um software de desktop baixado de um site que pode ser comprometido.

Terceira geração de carteiras de computação segura multipartidária (MPC): as chaves são distribuídas a várias partes usando tecnologia de criptografia avançada, mas um portal web que fornece serviços com infraestrutura tradicional controla tudo.

É como ter um cofre indestrutível, mas com uma porta de papelão.

Cada geração de carteiras se fixou em proteger as chaves, mas não protegeu a interface de acesso do usuário, hackers são muito astutos, enquanto as equipes de segurança estavam ocupadas criando fechaduras mais avançadas, os atacantes simplesmente substituíram a porta.

Este é o ponto crítico que a quarta geração de carteiras resolve - ela pode proteger simultaneamente as chaves e a interface de interação.

4. Análise dos padrões de ataque às carteiras

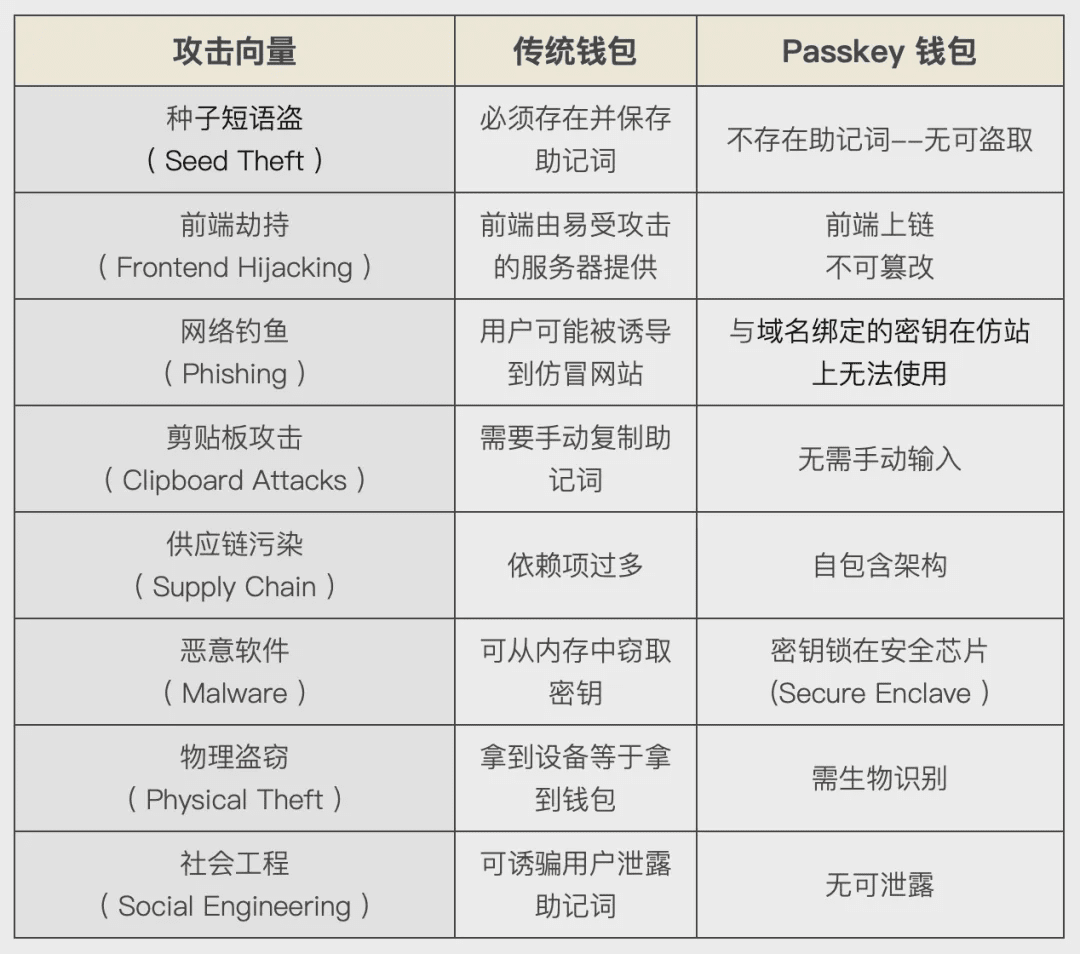

Para entender por que a carteira Passkey é revolucionária, é preciso entender como os ativos criptográficos são roubados, explorando vulnerabilidades específicas na arquitetura, esses ataques podem ser amplamente classificados em quatro categorias.

Ataques Frontend / Interface (Frontend / Interface Attacks)

Os ataques mais destrutivos não têm como alvo a blockchain ou a carteira - mas sim a interface, o sequestro de DNS redireciona usuários para sites falsos que parecem idênticos, o ataque Safe (Wallet) mencionado acima opera dessa forma: o atacante invade o frontend da rede e injeta código malicioso, quando os usuários assinam transações que acreditam ser normais, suas carteiras são esvaziadas.

Ataques por plugins de navegador também são traiçoeiros, invadindo contas de desenvolvedores e empurrando atualizações maliciosas, ou fazendo com que usuários baixem scripts de hackers, substituindo extensões seguras por variantes maliciosas, os usuários confiam em interfaces familiares, mas não sabem que cada transação que assinam está enviando ativos para atacantes.

Roubo de frases mnemônicas (Seed Phrase Theft)

12 ou 24 palavras que protegem bilhões de dólares em ativos criptográficos são, na verdade, extremamente vulneráveis, métodos de ataque incluem:

Furtos físicos: tirar fotos ou roubar frases mnemônicas anotadas.

Furtos digitais: softwares maliciosos que escaneiam e identificam padrões específicos de frases mnemônicas.

Verificação social: falsos atendentes de suporte ou técnicos induzem os usuários a "verificar" suas frases mnemônicas.

Geradores de frases mnemônicas falsificados: geram frases mnemônicas específicas e vulneráveis.

Uma vez que a frase mnemônica é vazada, isso significa perda total e permanente, sem possibilidade de recuperação, arbitragem ou revogação.

Operações de phishing (Phishing Operations)

Phishing criptográfico evoluiu para sistemas de fraude industrializados, táticas comuns incluem:

Phishing de autorização (Approval Phishing): enganar usuários para conceder permissões ilimitadas de tokens.

Airdrops falsos: criar uma sensação de urgência, fazendo os usuários relaxarem a guarda.

Sites clonados: recriação 1:1 da interface de sites DeFi populares, roubando credenciais e frases mnemônicas dos usuários.

No mundo digital, a imitação perfeita é na verdade de custo extremamente baixo, e especialistas também podem ser enganados.

Compromissos na cadeia de suprimentos (Supply Chain Compromises)

Sistemas de software modernos dependem uns dos outros, o que significa inúmeras oportunidades de ataque, um pacote npm vazado (biblioteca de dependência JavaScript) pode afetar milhares de carteiras, atualizações de firmware de hardware podem introduzir backdoors, e códigos maliciosos podem estar ocultos em dependências de múltiplas camadas que se ativam meses após a instalação.

O ataque do Ledger Connect Kit é um exemplo típico: uma biblioteca comprometida afetou simultaneamente vários aplicativos DeFi, resultando no esvaziamento de carteiras em todo o ecossistema.

5. A chegada da carteira Passkey

O que é Passkey?

O Passkey não é uma nova tecnologia criptográfica, mas sim um sistema futuro de autenticação digital em segurança que Apple, Google e Microsoft investiram bilhões, quando os usuários desbloqueiam o iPhone com FaceID, fazem login no GitHub com TouchID, ou acessam o sistema com Windows Hello, eles estão na verdade usando o Passkey.

Hoje, os gigantes da tecnologia e finanças de classe mundial já adotaram esse sistema, Binance, Coinbase e PayPal usam Passkey para proteger milhões de contas, Amazon, Google e Microsoft o estabeleceram como padrão de segurança, esta tecnologia baseada nos padrões WebAuthn / FIDO2 já foi testada em campo por bilhões de usuários.

A nova ruptura está em: essa tecnologia madura será aplicada a carteiras criptográficas.

Como o Passkey está remodelando o modelo de segurança:

Autenticação biométrica: o rosto ou impressão digital do usuário se torna o único meio de acesso.

Segurança de vínculo de domínio: cada Passkey é vinculada a um domínio específico, tornando o phishing matematicamente impossível.

Sem segredos compartilhados: ao contrário de senhas ou frases mnemônicas, o Passkey nunca deixa o dispositivo do usuário.

Suporte de hardware: as chaves residem no chip seguro do dispositivo (Secure Enclave), que é o mesmo que protege os comprovantes de pagamento.

Quando a Apple definiu o Passkey como padrão no iOS 16, não apenas estavam melhorando as senhas - mas eliminando-as completamente, a mesma revolução está entrando no espaço das criptomoedas.

A Arquitetura Completa (The Complete Architecture)

A implementação moderna da carteira Passkey combina três camadas-chave que trabalham em conjunto para criar uma segurança sem precedentes.

Camada 1: Passkey no chip seguro

A chave privada é gerada dentro do chip seguro do dispositivo, existe eternamente, não é armazenada em software, nem mesmo acessível ao usuário, sua única função é assinar transações quando o usuário é autenticado.

Camada 2: Frontend imutável (Immutable Frontend)

A interface da carteira Passkey não é mais fornecida por servidores web tradicionais, mas sim com todo o frontend implantado na blockchain, esse frontend é imutável e inalterável - assim como a própria blockchain, é permanente.

Camada 3: Execução direta na blockchain (Direct Blockchain Execution)

As transações fluem diretamente de dispositivos autenticados para a blockchain, sem servidores intermediários, sem chaves de API, sem infraestrutura centralizada vulnerável.

Aplicações práticas

Atualmente, equipes estão explorando carteiras Passkey, mas a zCloak.Money foi a primeira a implementar uma arquitetura completa:

Autenticação Passkey

ICP constrói frontend na blockchain

A Criptografia de Chave em Cadeia (Chain-key Cryptography) implementa suporte a múltiplas cadeias

Este sistema já está em funcionamento e sendo utilizado na prática.

Frontend imutável crucial

O que é engenhoso ao combinar o Passkey com um frontend imutável é que ele resolve os problemas nas extremidades do sistema de segurança, carteiras tradicionais, mesmo que as chaves sejam seguras, ainda podem colapsar totalmente devido ao sequestro da interface de acesso, carteiras Passkey que usam frontends de rede tradicionais ainda estão sujeitas a sequestros de DNS ou invasões de servidor.

Contudo, quando o frontend reside na blockchain - imutável, verificável e permanente - não há nada que possa ser sequestrado, a carteira que os usuários veem e operam é parte do protocolo.

A fusão dessa tecnologia criou resultados sem precedentes: uma carteira inquebrável, não através de defesas mais fortes, mas eliminando completamente as entradas de ataque.

6. Inovação arquitetônica de nível imunológico

A carteira Passkey não é apenas uma resistência a ataques - ela torna a maioria dos ataques logicamente impossíveis, a segurança não é alcançada através da construção de muros, mas pela imunidade arquitetônica.

Princípios técnicos

Essa imunidade provém de uma diferença estrutural fundamental:

O Passkey não pode ser extraído ou copiado, a chave privada é gerada e permanentemente vinculada ao chip seguro, não existem funções para extraí-la, não há uma API que possa lê-la, mesmo obtendo os mais altos direitos de acesso ao dispositivo (Root Access) não se pode acessá-la.

A verificação biométrica é feita localmente, dados faciais ou de impressões digitais nunca saem do dispositivo do usuário, o chip seguro verifica as características biométricas do usuário, permitindo a assinatura da chave apenas após a correspondência, sem relacionar-se com pedidos de rede, verificações externas ou superfícies de ataque.

O vínculo de domínio impede redirecionamentos, cada Passkey é criptograficamente vinculado a um domínio específico, mesmo que um atacante crie uma cópia perfeita do site, essa Passkey simplesmente não funcionará lá, o ataque torna-se fisicamente impossível.

O frontend imutável não pode ser sequestrado, quando a interface da carteira existe como um protocolo de blockchain em vez de uma hospedagem de rede tradicional, não há servidores para atacar, não há DNS para sequestrar, não há CDN para poluir, essa interface é tão imutável quanto a própria blockchain.

7. O momento da Tesla

Assim como a Tesla não fabricou um motor de combustível melhor, mas eliminou completamente a necessidade de gasolina, a carteira Passkey não precisa mais de frases mnemônicas.

Subversão de padrão

Os padrões da revolução tecnológica têm um padrão claro, inicialmente, não são levados a sério ("Se o cavalo está indo tão bem, por que precisamos de um carro?"), em seguida, são considerados fora da realidade ("Onde os carros elétricos são carregados?"), finalmente, tornam-se o novo padrão de força disruptiva ("Você realmente ainda usa gasolina? Isso é tão primitivo!").

Estamos em um ponto de inflexão, a carteira Passkey está se transformando de uma tecnologia inovadora em uma necessidade.

Perspectivas de aplicação

Atualmente, os primeiros usuários - empresas nativas de criptografia e tesourarias institucionais visionárias - estão migrando para carteiras Passkey, ganhando vantagem competitiva através de segurança e operacionalidade superiores.

1 ~ 2 anos depois: as empresas começam a adotar em larga escala as carteiras Passkey, à medida que ataques cibernéticos significativos continuam a atingir carteiras tradicionais, seguradoras começam a exigir o uso de carteiras Passkey como condição para cobertura, conselhos começam a questionar por que seus cofres não estão usando a "carteira mais segura".

3 ~ 5 anos depois: adoção mainstream, o uso de frases mnemônicas se torna um sinal de perigo, assim como usar senhas sem autenticação de dois fatores (2FA), novos usuários pulam completamente as frases mnemônicas e usam diretamente o Passkey.

Futuro: as frases mnemônicas desaparecerão, assim como os modems de discagem ou os disquetes, usar 24 palavras escritas em papel para proteger bilhões de dólares de ideias se tornará tão absurdo quanto esconder dinheiro debaixo do colchão.

A verdade direta

Cada mudança técnica segue este padrão: resistência, adoção, domínio, do telégrafo ao telefone, da película ao digital, do motor de combustão interna ao carro elétrico, tecnologias excepcionais não vencem por melhorias incrementais, mas tornando obsoletas as tecnologias anteriores.

A carteira Passkey não é apenas um passo, é também a evolução do modo de segurança dos ativos digitais.

Conclusão: momento decisivo

A solução está à vista.

Após a perda de 50 bilhões de dólares, a indústria de criptomoeda está em uma encruzilhada, continuando a iterar sobre a mesma arquitetura vulnerável - colocando fechaduras mais fortes em portas de papelão - ou aceitando uma mudança na maneira de pensar sobre a segurança das carteiras.

A carteira Passkey representa essa mudança, não por otimizações parciais, mas por uma mudança arquitetônica.

Os gigantes da tecnologia já validaram que o Passkey é o futuro da autenticação, as primeiras implementações criptográficas: zcloak.money já está online, provando que segurança e conveniência não são mutuamente exclusivas.

Mudanças tecnológicas seguem padrões previsíveis, tecnologias que hoje parecem revolucionárias podem se tornar padrões amanhã, a questão não é se a carteira Passkey se tornará a norma, mas sim quando se tornará a norma.

O momento Tesla das carteiras criptográficas já chegou.

A única questão é: você está pronto?

#zCloakNetwork #Passkey钱包 #ICP生态 #特斯拉

Conteúdo IC que você se importa

Avanços tecnológicos | Informações do projeto | Eventos globais

Colecione e siga o canal IC Binance

Mantenha-se atualizado