Principais pontos

Criminosos que realizam ataques de envenenamento de endereços exploram o hábito comum dos usuários de copiar endereços a partir dos históricos de transações e a limitação da interface de "endereços encurtados".

Usando geradores de endereços de aparência atraente, os atacantes criam endereços que imitam os primeiros e últimos caracteres dos contatos frequentes das vítimas; na próxima etapa, eles usam tokens falsos, transferências de valor zero ou até pequenas quantias reais para contornar os filtros de carteira e poluir seu histórico.

Use carteiras inteligentes como a Binance Wallet que filtram spam e alertam sobre endereços semelhantes, utilize livros de endereços e nunca dependa apenas dos primeiros/últimos caracteres de um endereço ao fazer uma transação.

O ecossistema de criptomoedas continua enfrentando desafios de segurança em evolução. Entre eles, os ataques de envenenamento de endereços tornaram-se uma ameaça séria, com o objetivo de enganar usuários a enviarem fundos para endereços maliciosos ou incorretos. Para a Binance, proteger seus ativos é uma prioridade máxima. Leia mais para saber como esses ataques ocorrem, como a Binance Wallet o protege proativamente contra eles e quais práticas recomendadas ajudarão você a não cair nesse tipo de esquema malicioso.

Por que Funciona

A maioria dos usuários do Web3, ou dos seres humanos em geral, não memoriza strings hexadecimais de 42 caracteres. Em vez disso, dependem de atalhos visuais. Devido às restrições de interface em exploradores de blocos (como o Etherscan) e nas interfaces de carteiras, os endereços são frequentemente exibidos de forma abreviada como: 0x1234...abcd.

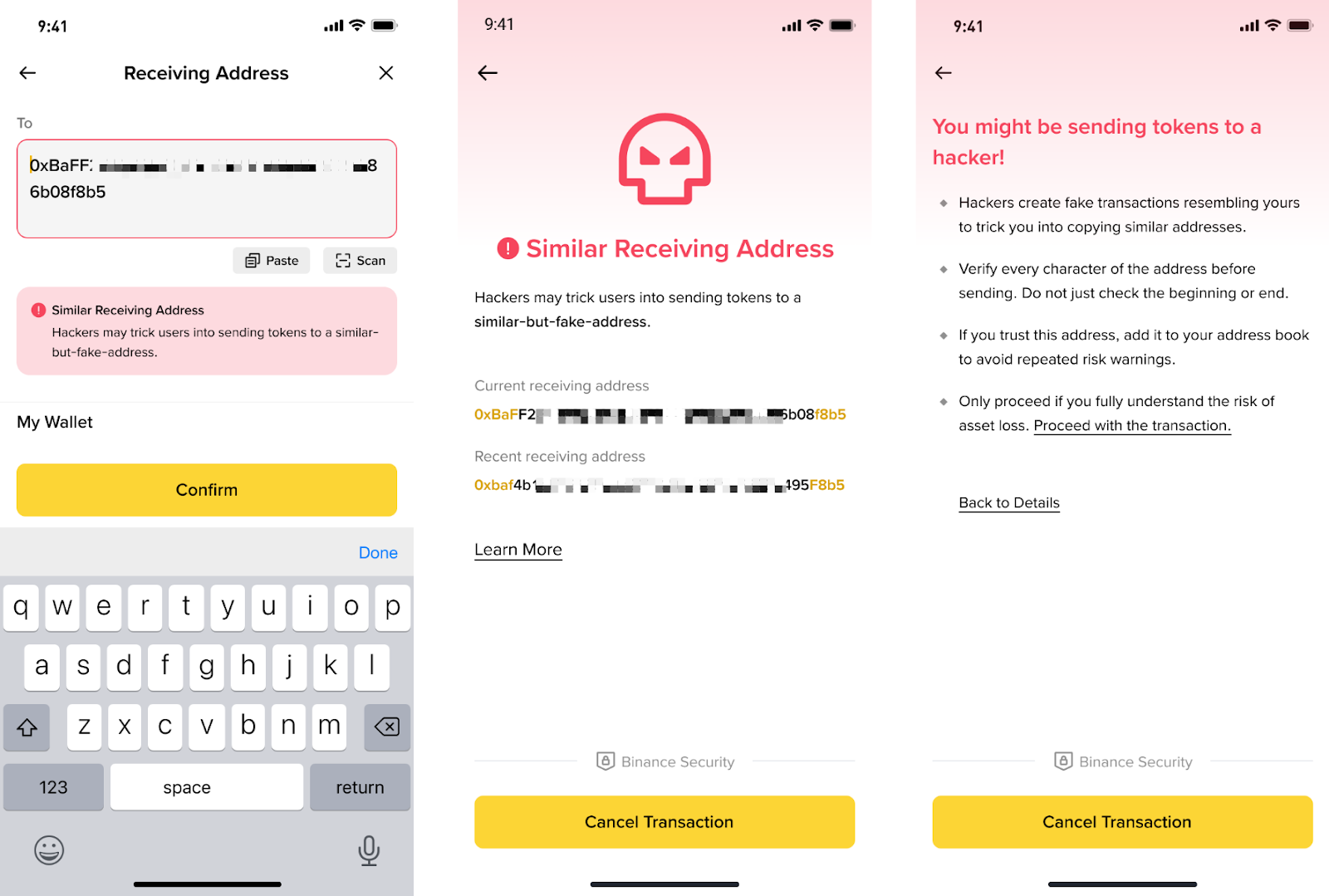

Os atacantes aproveitam isso usando serviços chamados geradores de endereços personalizados – ferramentas que criam endereços de carteira personalizados com caracteres iniciais e finais escolhidos – para produzir uma string maliciosa que corresponde ao prefixo e sufixo do destinatário legítimo. Como gerar endereços custa quase nada, eles podem forçar uma correspondência que parece idêntica aos olhos não treinados.

Quando você inicia uma nova transação para um destinatário com quem você sabe que já teve uma transação recente, pode olhar seu histórico recente, ver um endereço que começa e termina corretamente e clicar em "copiar". Nesse momento, você copiou inadvertidamente o endereço do atacante.

Como os Atacantes "Envenenam" o Seu Histórico: 3 Métodos Comuns

Para colocar seu endereço malicioso no seu histórico de transações, os atacantes dependem de três técnicas principais.

1. Contratos de Token Falsos (Spoofing de Eventos)

Aqui, os atacantes implantam um contrato de token não padrão (por exemplo, um token falso chamado "U5DT"). Esses contratos são programados para disparar eventos "Transferência" que parecem ter vindo da sua carteira para o endereço malicioso.

Eles podem até falsificar a quantidade exata da sua última transferência legítima. Se você acabou de enviar 1.000 USDT, eles podem fazer com que apareça no seu histórico uma entrada mostrando que você "enviou" 1.000 U5DT para o seu endereço envenenado.

2. Transferências de Valor Zero

Alguns contratos principais de token (incluindo certas versões do USDT) permitem a função "Transferir de" com valor zero sem exigir uma assinatura da chave privada do remetente.

O atacante pode iniciar uma transferência de 0 USDT da sua carteira para o seu endereço personalizado. Como é uma interação "real" no contrato USDT, ela aparece no seu histórico de transações como uma entrada legítima (embora no valor de $0), pronta para ser copiada.

3. Transferências de Valor "Reais" Pequenas

Para contornar carteiras modernas que já começaram a filtrar transações de valor zero, os atacantes começaram a "investir" em seus ataques.

Eles podem enviar uma pequena quantidade de criptomoeda real (por exemplo, 0,01 USDT) para a sua carteira. Como é uma transferência genuína com valor, ela costuma escapar dos filtros de spam e aparecer no topo da sua lista de "Recebidos" ou "Recentes".

Como Proteger Seus Ativos

Embora você não possa impedir que alguém lhe envie "poeira" ou falsifique uma transação no seu endereço em blockchain, você pode controlar como interage com esses dados.

1. Use uma Carteira de Primeira Segurança (por exemplo, Binance Wallet)

Sua primeira linha de defesa é a interface da carteira. A Binance Wallet foi projetada para mitigar os riscos de envenenamento de endereços por padrão:

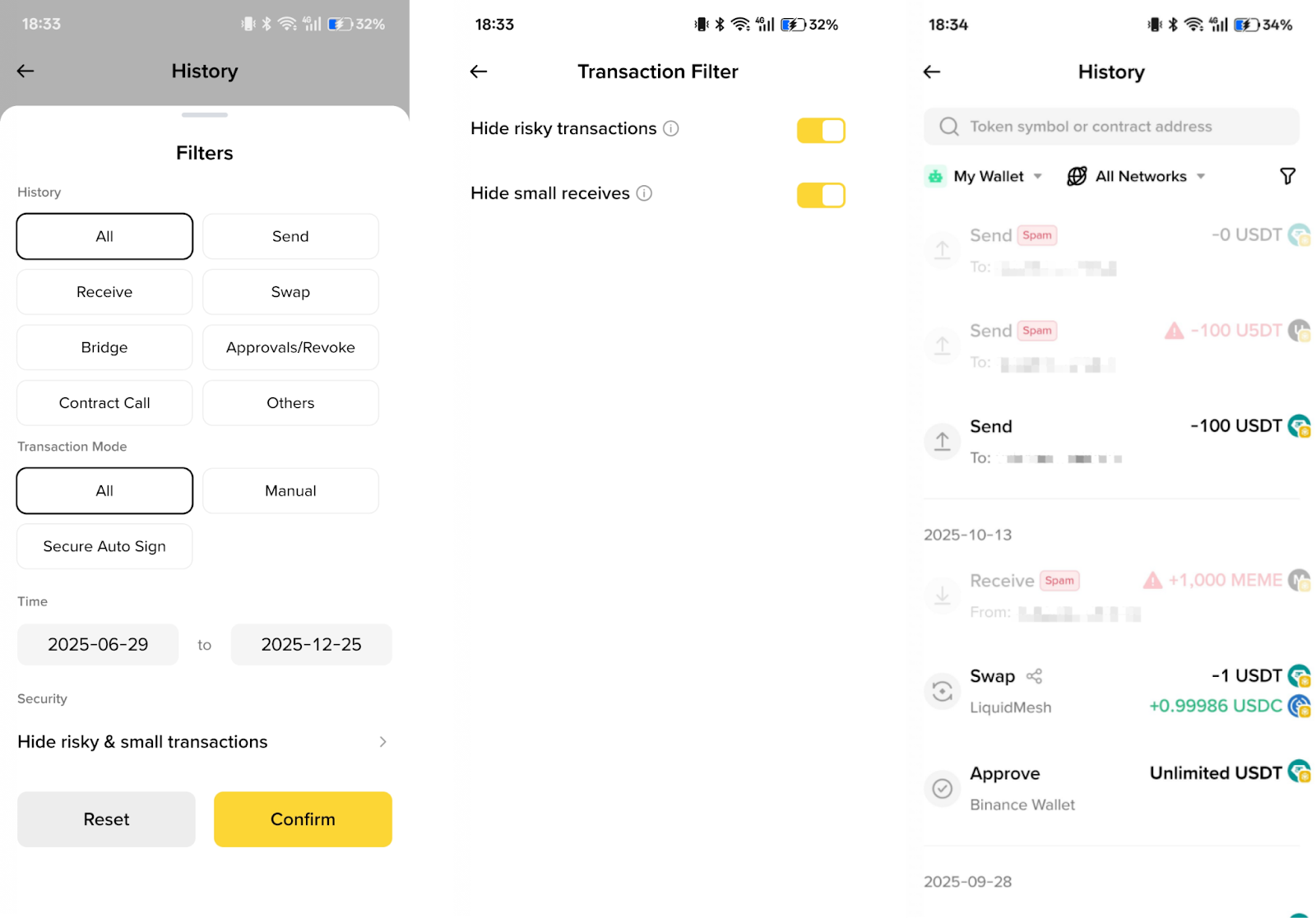

Filtragem Avançada de Spam e Poeira: A Binance Wallet identifica automaticamente e suprime registros de contratos maliciosos ou não padrão. O ponto crucial é que isso inclui um sistema robusto de filtragem para transferências de valor zero e transações de valor ultra-baixo ("poeira") especificamente criadas para envenenar seu histórico. Ao garantir que sua interface exiba apenas atividades significativas e legítimas, eliminamos a ameaça na fonte antes mesmo de você ter a chance de copiar um endereço malicioso.

Alertas de Semelhança: Se você tentar enviar fundos para um endereço que parece suspeitamente semelhante a um contato frequente, mas não é uma correspondência exata, a Binance Wallet acionará um aviso de alto risco.

2. Aproveite o recurso da lista de endereços

Pare de copiar os endereços das histórias de transações.

Para qualquer endereço com o qual você interaja mais de uma vez (trocas, amigos ou seu próprio armazenamento frio), salve-o no livro de endereços da sua carteira e dê a ele um alias claro.

Ao enviar, selecione o contato pelo nome em vez de copiar uma sequência de caracteres.

3. A "Regra do Caractere do Meio"

Nunca verifique um endereço apenas pelos primeiros 4 e últimos 4 caracteres.

Verifique os primeiros 4, os 4 do meio e os últimos 4.

Atacantes quase nunca conseguem corresponder ao meio da string, pois o poder computacional necessário para corresponder a toda a string de 42 caracteres torna isso atualmente muito oneroso.

4. Realize uma Transação de Teste

Para quantias significativas, envie sempre uma pequena quantia "de teste" primeiro. Verifique o recebimento do outro lado e só então prossiga com o valor total usando exatamente o mesmo endereço confirmado.

Pensamentos Finais

No Web3, não existe um botão de "desfazer", e os atacantes apostam que você confiará em um fragmento familiar em vez de verificar o destino completo. A boa notícia é que o ataque por envenenamento de endereços é um ataque baseado em hábitos, o que significa que também é prevenível: trate o histórico de transações como não confiável, dependa da lista de endereços ou contatos verificados e use uma carteira de segurança como a Binance Wallet, que filtra spam e sinaliza endereços semelhantes. Desacelere, confirme o endereço completo (incluindo o meio) e, quando o valor importar, envie uma transferência de teste primeiro – porque alguns segundos extras de verificação podem salvá-lo de uma perda irreversível.