Cada clique que você faz online gera dados que valem milhares de dólares, seu score de crédito, histórico de compras, grafo social, credenciais profissionais. No entanto, você não consegue provar que os possui sem entregar as chaves a uma terceira parte. O mercado de identidade digital de 121 bilhões de dólares opera com um paradoxo complexo: para verificar que você é confiável, você deve confiar em alguém com tudo.

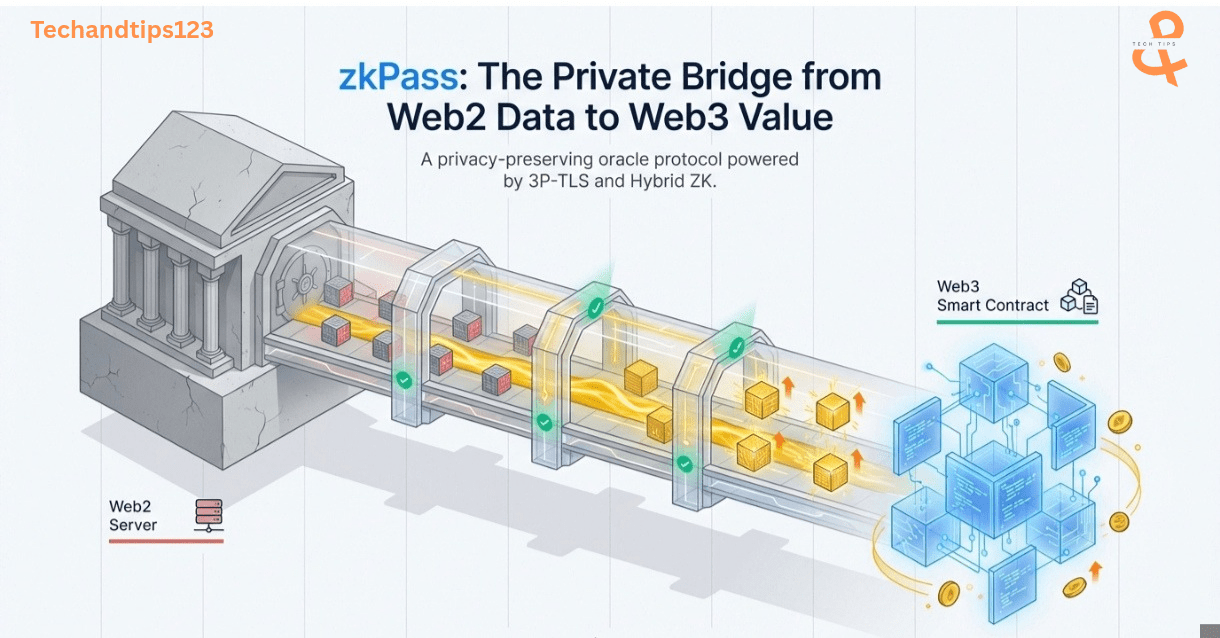

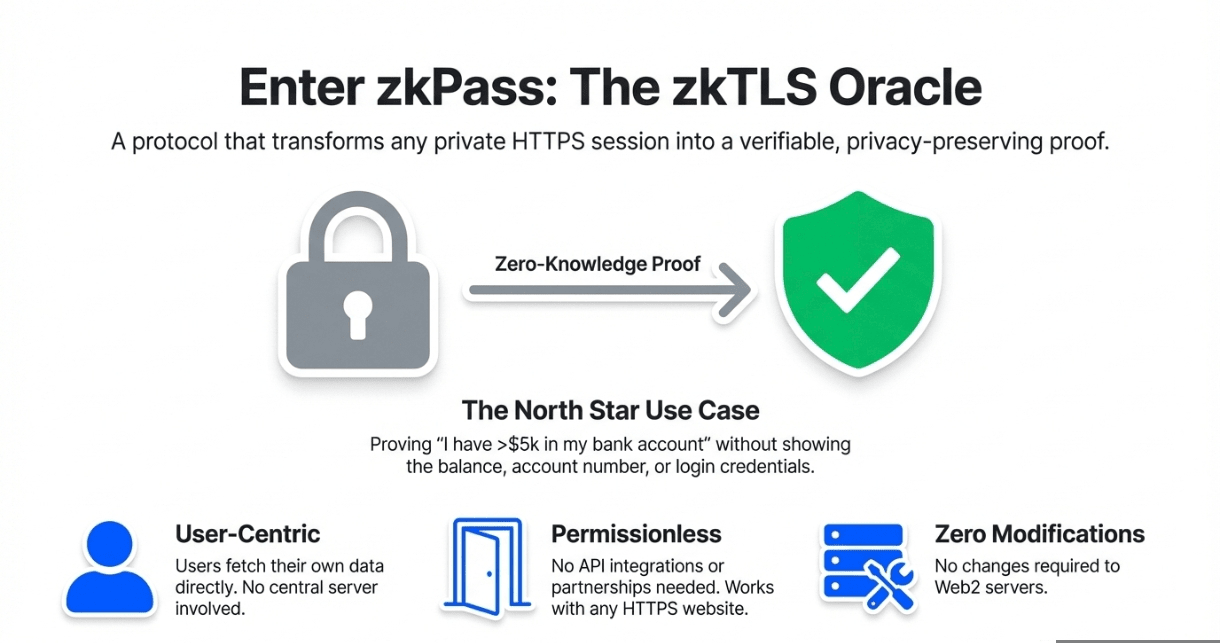

zkPass resolve isto com um protocolo oracle zkTLS. Transforma qualquer sessão HTTPS, seu login bancário, perfil do LinkedIn, histórico de viagens do Uber, em uma prova criptográfica verificável que reside na blockchain. Você comprova afirmações sobre seus dados privados ("Tenho um score de crédito acima de 750" ou "Completei 500 viagens") sem revelar as informações subjacentes a ninguém. Sem integrações de API necessárias. Sem modificações no servidor. Apenas matemática.

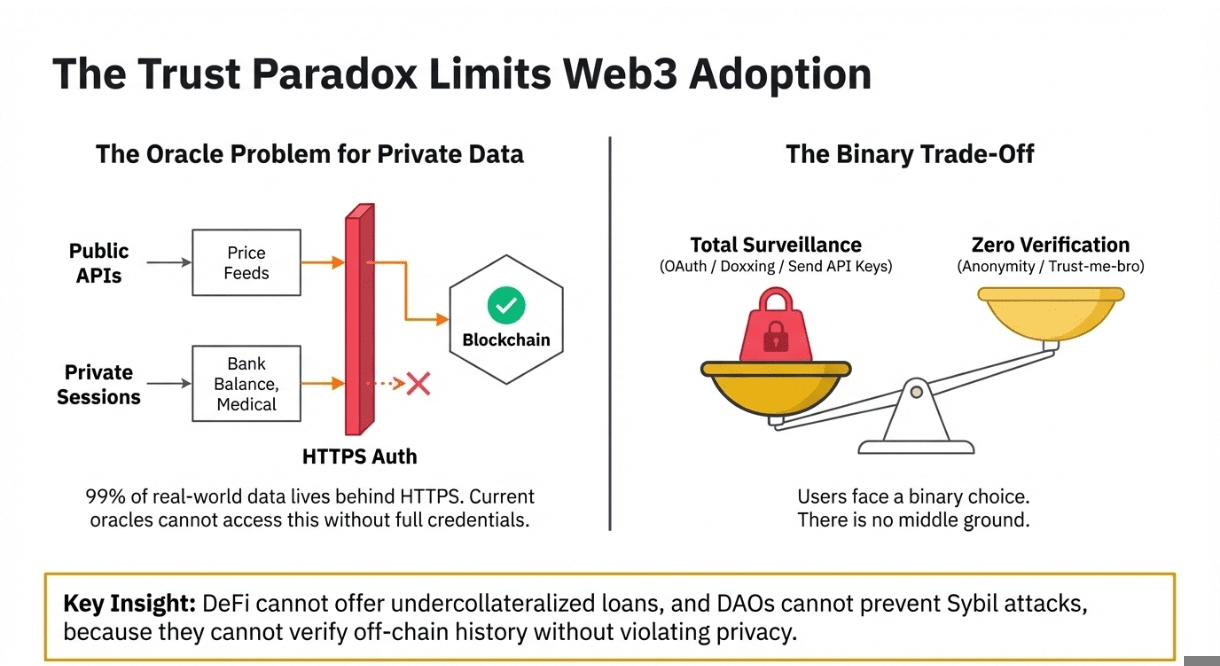

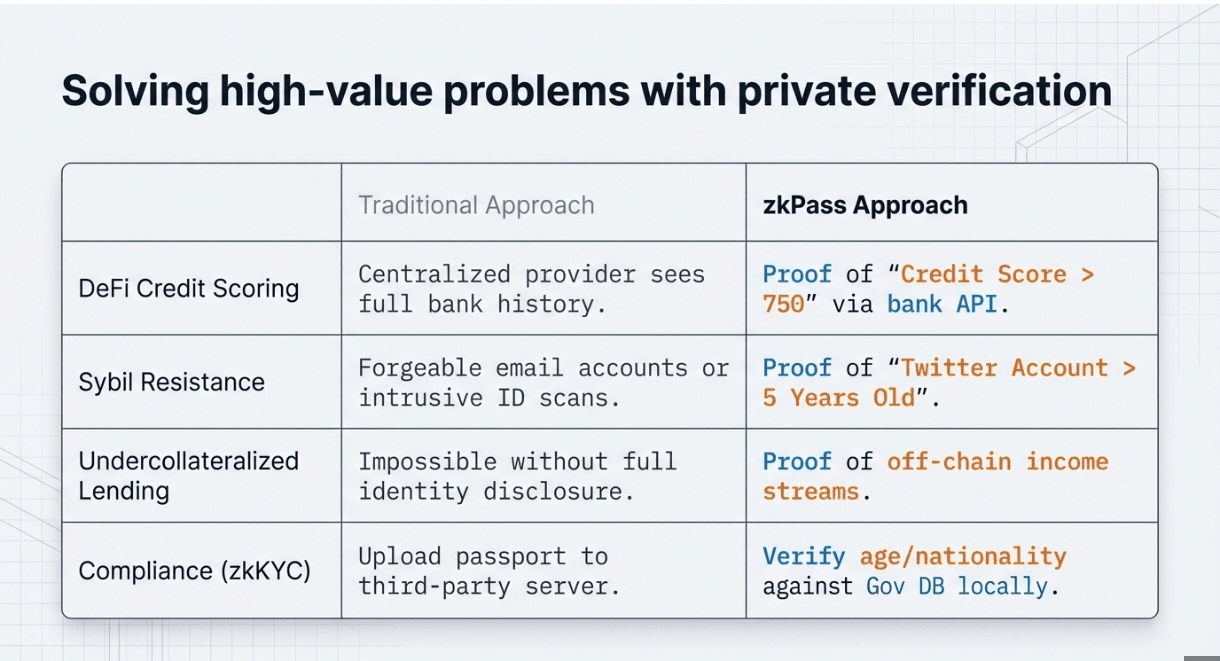

Isso importa agora porque o Web3 atingiu um teto. DeFi não pode oferecer empréstimos subcolateralizados sem KYC. DAOs não podem prevenir ataques Sybil sem expor membros. Plataformas de jogos não podem verificar conquistas off-chain. O zkPass conecta a economia de dados Web2 de $3 trilhões a aplicações em cadeia, transformando mais de 200 fontes de dados, desde saldos da Binance até sequências do Duolingo, em credenciais que preservam a privacidade. Desde o lançamento, o protocolo gerou mais de 10 milhões de provas de conhecimento zero em mais de 80 integrações de ecossistema, com geração de provas baseada em navegador completando em menos de um segundo.

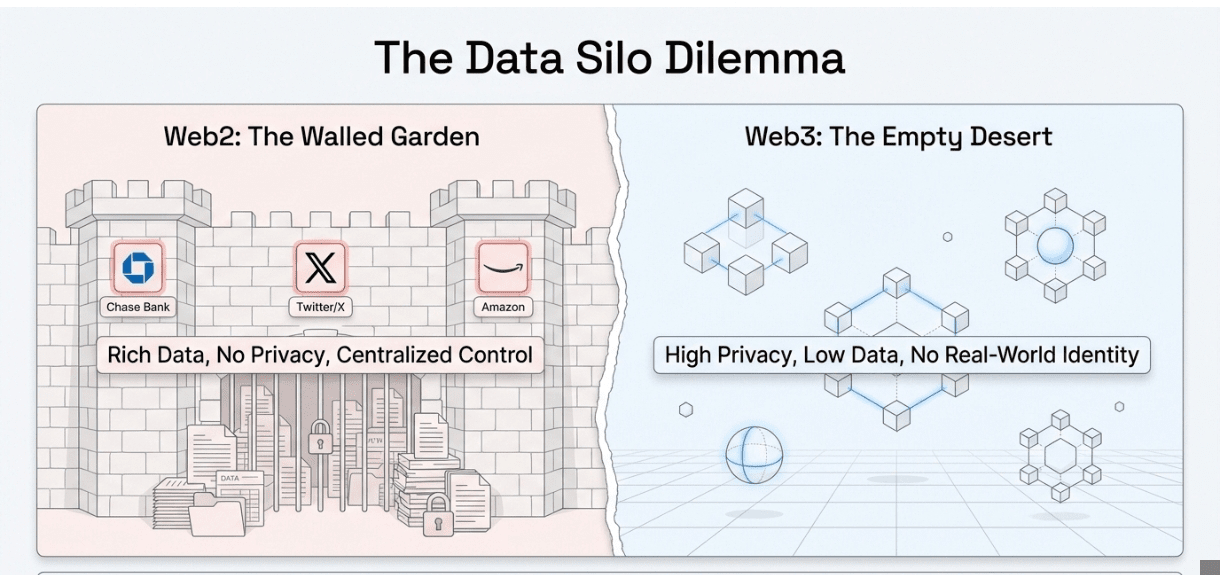

▨ O Problema: O que está Quebrado?

🔹 O Paradoxo da Confiança na Verificação de Dados → Aplicações Web3 que precisam de credenciais do mundo real enfrentam uma escolha impossível: aceitar dados auto-relatados (facilmente forjados) ou integrar oráculos centralizados que veem tudo. Protocolos DeFi não podem verificar pontuações de crédito sem parceria com corretores de dados. Airdrops não podem confirmar seguidores do Twitter sem chaves de API. Cada verificação introduz um novo intermediário confiável, recriando a centralização que o Web3 pretendia escapar.

🔹 Privacidade como um Comércio Binário → Soluções atuais forçam a exposição de dados tudo ou nada. OAuth dá acesso completo à conta das aplicações apenas para provar um fato. Provedores de KYC armazenam documentos de identidade completos para verificar a idade. Serviços de atestação veem históricos de transações para confirmar saldos. Não há meio-termo entre zero verificação e total vigilância, os usuários ou permanecem anônimos ou entregam tudo.

🔹 O Problema do Oracle para Dados HTTPS → Oráculos de blockchain lidam bem com feeds de preços e APIs públicas, mas sessões web privadas e autenticadas permanecem inacessíveis. Seu saldo bancário, registros de saúde, histórico de emprego e status de assinatura vivem atrás da autenticação HTTPS que os oráculos não podem acessar sem suas credenciais. Isso bloqueia 99% dos dados do mundo real fora do Web3, limitando aplicações a primitivos em cadeia e informações raspadas publicamente.

🔹 Lock-In de Infraestrutura e Inferno de Integração → Cada fonte de dados requer integrações de API personalizadas, acordos legais e modificações do lado do servidor. Projetos gastam meses negociando com plataformas como LinkedIn ou Coinbase para acesso aos dados. Limites de taxa, mudanças de API e revogações de acesso criam dependências frágeis. Os desenvolvedores não conseguem construir credenciais portáteis e de propriedade do usuário, eles ficam presos implorando aos guardiões por permissão para acessar os próprios dados dos usuários.

▨ O que o zkPass está fazendo de diferente

O zkPass mudou o modelo de verificação colocando os usuários no controle da busca de dados e geração de provas. Em vez de aplicações solicitarem dados de servidores, os usuários recuperam suas próprias informações privadas através de sessões HTTPS padrão e, em seguida, geram provas de conhecimento zero sobre isso localmente em seu navegador. A aplicação de verificação só vê a prova, nunca os dados subjacentes.

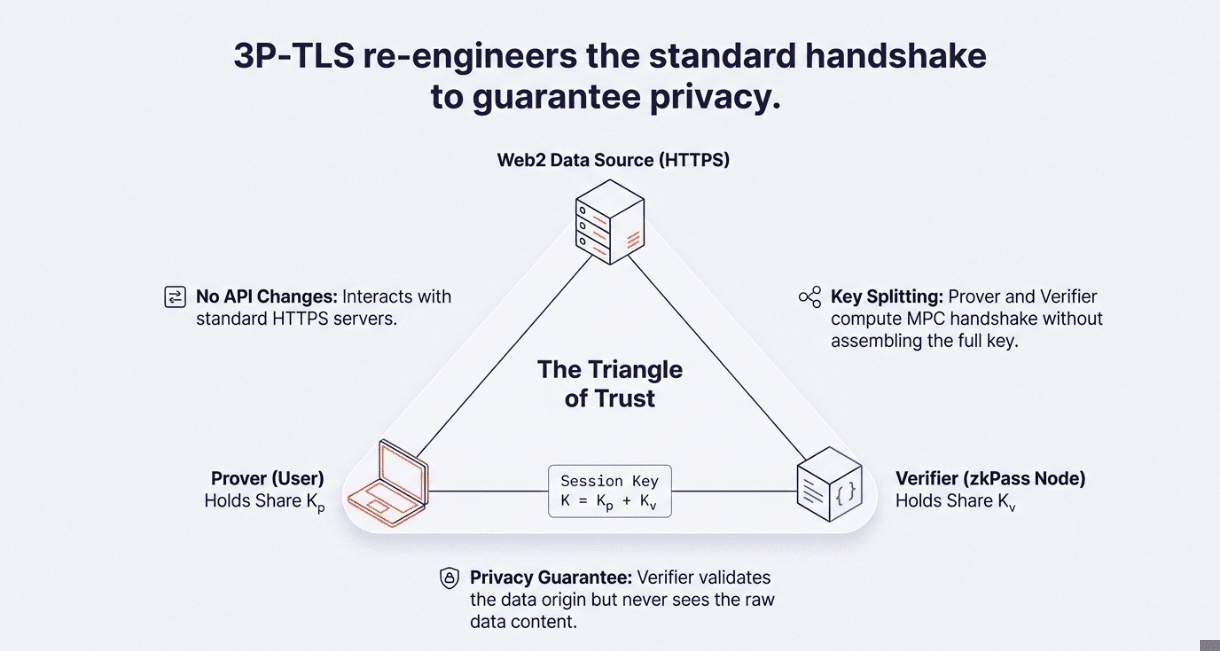

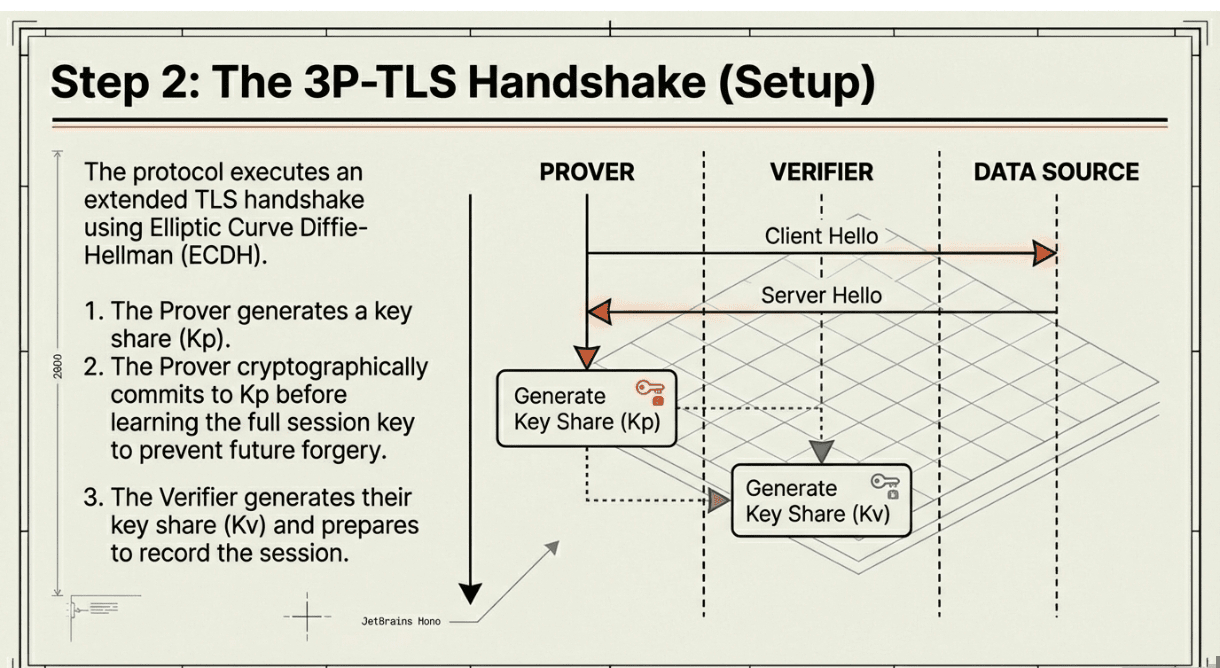

Isso funciona através de um protocolo chamado TLS de três partes (3P-TLS), que estende o handshake normal de duas partes entre seu navegador e um site para incluir uma terceira parte, o verificador, sem dar a eles acesso de descriptografia. O protocolo divide chaves criptográficas usando computação multiparte (MPC) para que o verificador mantenha apenas a chave de integridade da sessão (que confirma que os dados não foram adulterados) enquanto o usuário mantém a chave de criptografia privada. Após a conclusão da sessão HTTPS, o usuário gera uma prova de conhecimento zero sobre os dados registrados usando técnicas criptográficas avançadas como VOLE-in-the-Head (VOLEitH) e ICP-ZKP.

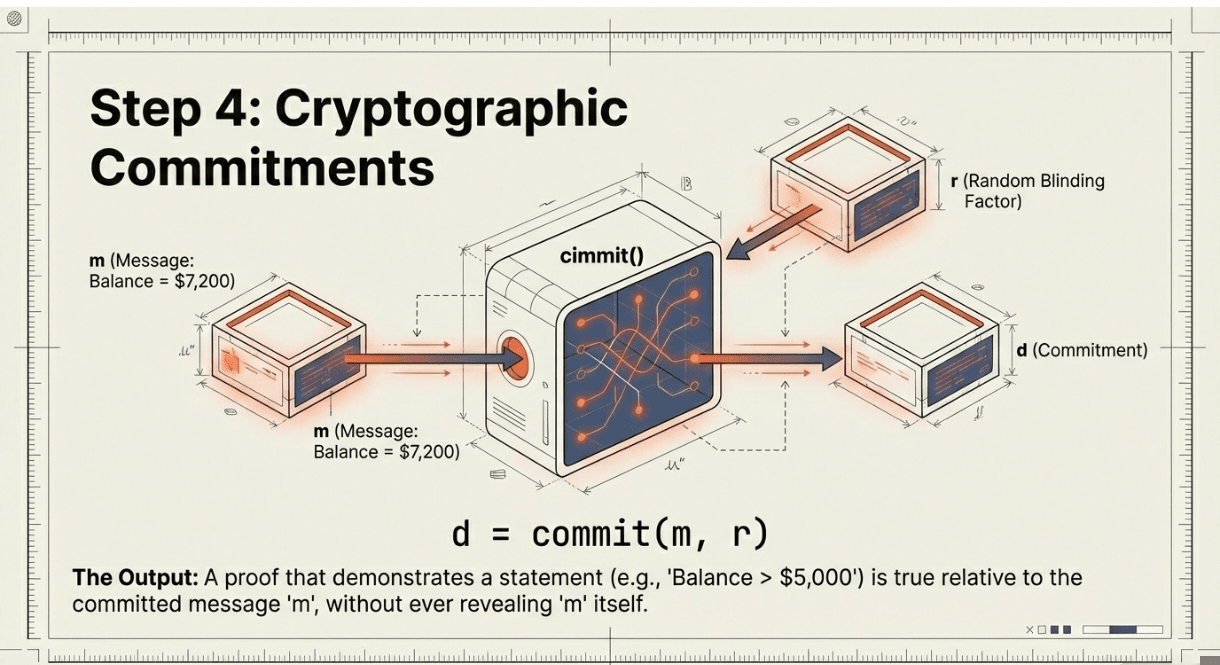

O gênio está nos detalhes. Durante o handshake 3P-TLS, o Provador (usuário) se compromete com sua parte da chave antes de aprender a chave de sessão completa, isso evita que eles forjem dados depois. O Verificador revela sua parte da chave e registra todo o tráfego, mas como eles não têm a chave de criptografia, não podem lê-lo. A Fonte de Dados (o servidor HTTPS como seu banco ou LinkedIn) opera normalmente sem modificações necessárias. Assim que a sessão termina, o Provador executa um circuito de prova ZK sobre o tráfego registrado, criando um compromisso como d = commit(m, r) onde m é a mensagem e r é aleatoriedade. O Verificador valida esse compromisso sem nunca aprender m.

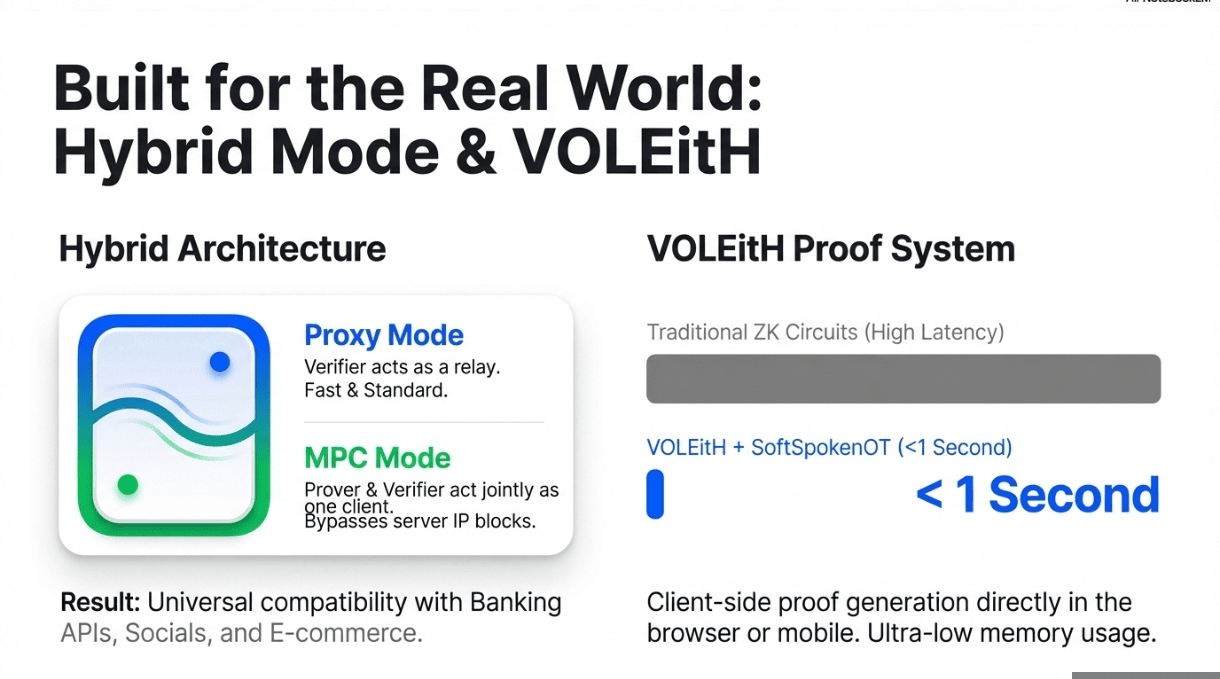

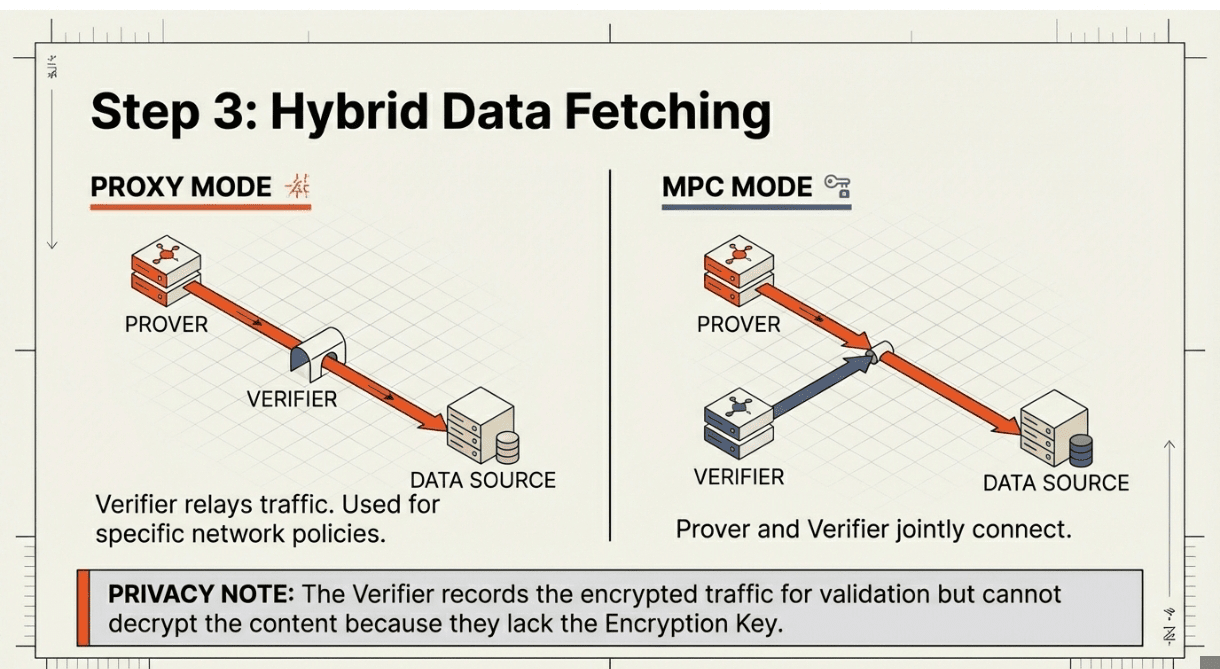

O zkPass opera em Modo Híbrido para lidar com as restrições da rede do mundo real. No Modo Proxy, o Verificador atua como um proxy de rede, registrando o tráfego entre o Provador e a Fonte de Dados. No Modo MPC, o Provador e o Verificador atuam em conjunto como o cliente da Fonte de Dados, dividindo a conexão TLS. O protocolo muda de modos automaticamente quando servidores bloqueiam IPs de proxy ou quando configurações de rede exigem abordagens diferentes. Essa adaptabilidade significa que o zkPass funciona com virtualmente qualquer endpoint HTTPS, desde APIs bancárias até plataformas sociais e sites de comércio eletrônico.

A arquitetura elimina três retrocessos críticos. Primeiro, nenhuma integração da Fonte de Dados é necessária, se fala HTTPS, funciona com o zkPass. Segundo, a privacidade é garantida criptograficamente, em vez de baseada em políticas, os verificadores matematicamente não podem acessar dados brutos. Terceiro, as provas são portáveis e reutilizáveis, geradas uma vez, verificadas em qualquer lugar na cadeia.

▨ Componentes e Recursos Chave

1️⃣ Protocolo Oracle zkTLS

Este é o motor central que combina 3P-TLS, MPC e provas de conhecimento zero para transformar sessões HTTPS em credenciais verificáveis. Ele estende o TLS padrão com troca de chaves Diffie-Hellman de curvas elípticas, transferência obliviosa para anti-trapaça e divisão de chaves MAC, permitindo verificação de integridade sem descriptografar. O protocolo não requer modificações em servidores web existentes, tornando-o compatível com mais de 200 fontes de dados desde o primeiro dia.

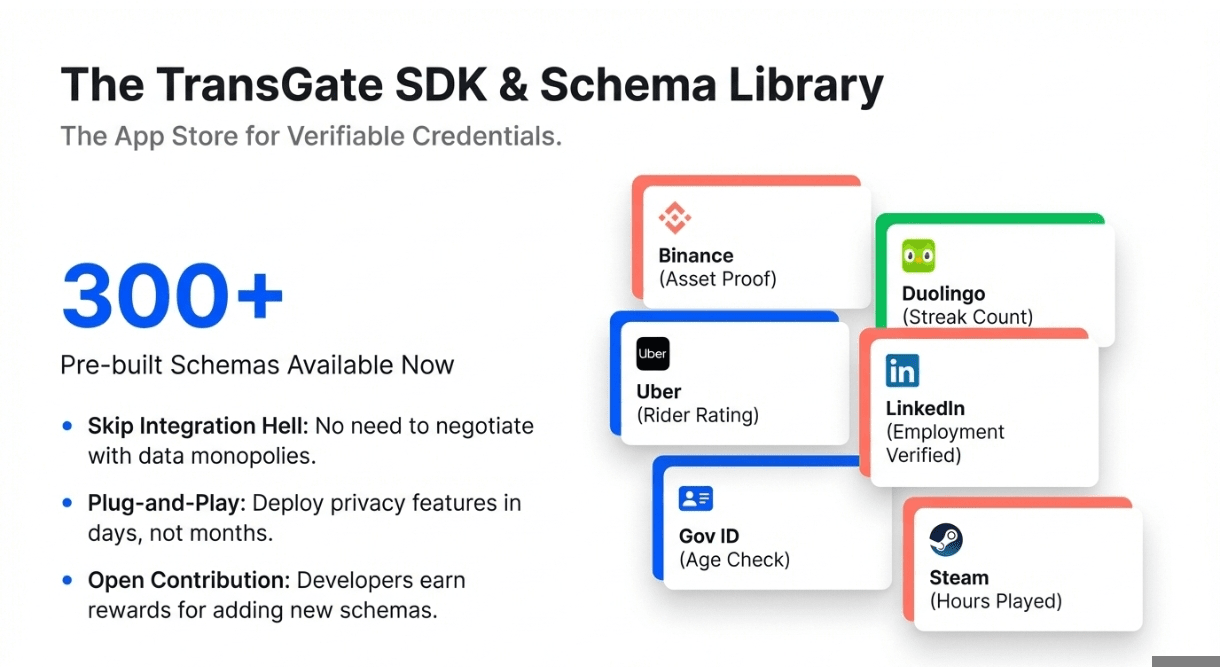

2️⃣ SDK TransGate & Ferramentas para Desenvolvedores

O SDK TransGate fornece geração de provas otimizada para dispositivos móveis e baseada em navegador com tempos de execução sub-segundo. Os desenvolvedores integram o zkPass em dApps com algumas linhas de JavaScript, acessando esquemas pré-construídos para fontes de dados comuns (instituições financeiras, plataformas sociais, credenciais educacionais, comércio eletrônico). O SDK lida com a complexidade criptográfica, geração de chaves MPC, circuitos de prova, verificação em cadeia, enquanto expõe APIs simples para solicitar e validar provas.

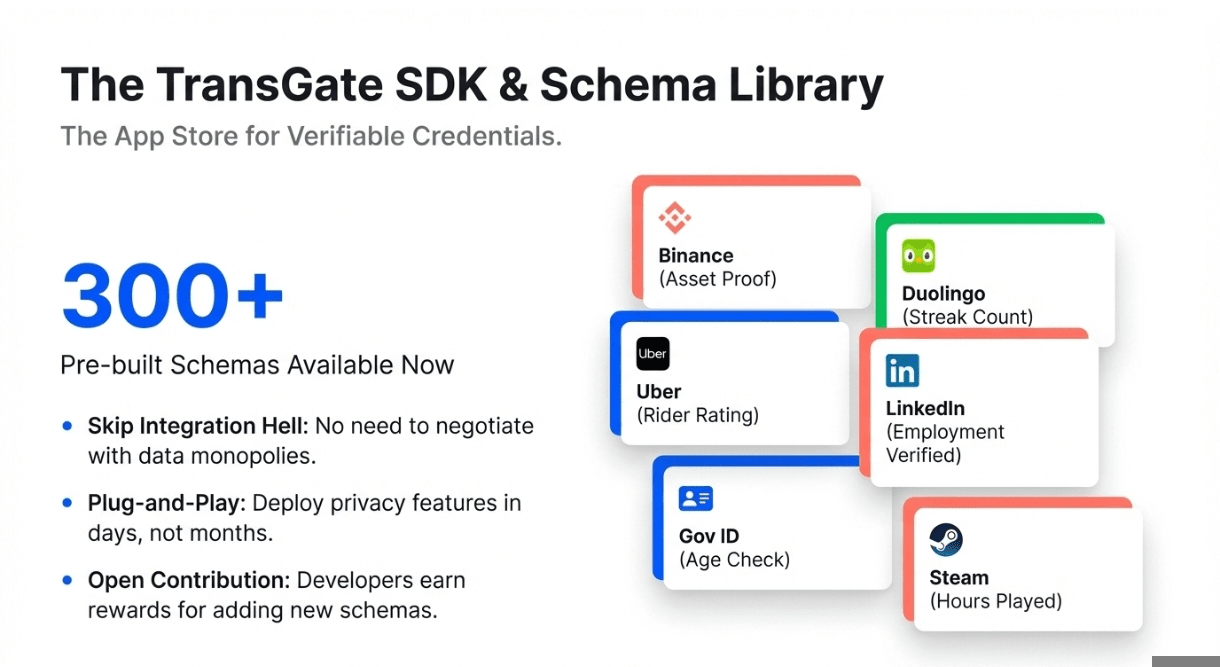

3️⃣ Biblioteca de Esquemas (300+ Modelos)

O zkPass mantém uma biblioteca crescente de esquemas de dados em serviços financeiros, verificação de identidade, prova social, conquistas de jogos e credenciais educacionais. Cada esquema define campos extraíveis e declarações comprováveis, como "o saldo da conta excede $10.000" de APIs bancárias ou "contagem de seguidores acima de 5.000" do Twitter. Projetos contribuem com novos esquemas através do programa de recompensas do ecossistema, expandindo a cobertura de dados Web2 verificáveis sem coordenação central.

4️⃣ Arquitetura Híbrida Proxy/MPC

O protocolo alterna dinamicamente entre o Modo Proxy e o Modo MPC com base na topologia da rede e nas restrições do servidor. O Modo Proxy oferece um registro de tráfego mais simples quando os servidores aceitam IPs intermediários. O Modo MPC permite conexões diretas com o servidor quando proxies estão bloqueados, com ambos, Provador e Verificador, estabelecendo conjuntamente a sessão TLS. Essa flexibilidade garante compatibilidade universal com HTTPS, independentemente das políticas do servidor ou das configurações da rede.

5️⃣ Sistema de Provas VOLEitH

VOLE-in-the-Head (VOLEitH) e SoftSpokenOT formam a espinha dorsal criptográfica para provas de conhecimento zero eficientes. Essas técnicas permitem a geração de provas do lado do cliente com baixo consumo de memória e verificação em nível de milissegundo, crítico para dispositivos móveis e ambientes de navegador. O sistema produz provas sucintas para circuitos de dados de grande escala, permitindo declarações complexas sobre respostas HTTPS sem revelar conteúdo.

6️⃣ Camada de Verificação Cross-Chain

Construído sobre o padrão OFT da LayerZero, as provas do zkPass verificam em Ethereum, BNB Chain, Base e outras cadeias EVM com endereços de contrato determinísticos. Provas geradas em uma cadeia podem ser consumidas por aplicações em outra, permitindo credenciais portáteis para DeFi cross-chain, identidade e sistemas de reputação. A camada de verificação conecta mais de 80 parceiros do ecossistema abrangendo protocolos DeFi, gráficos sociais, plataformas de jogos e aplicações de IA.

▨ Como o zkPass Funciona

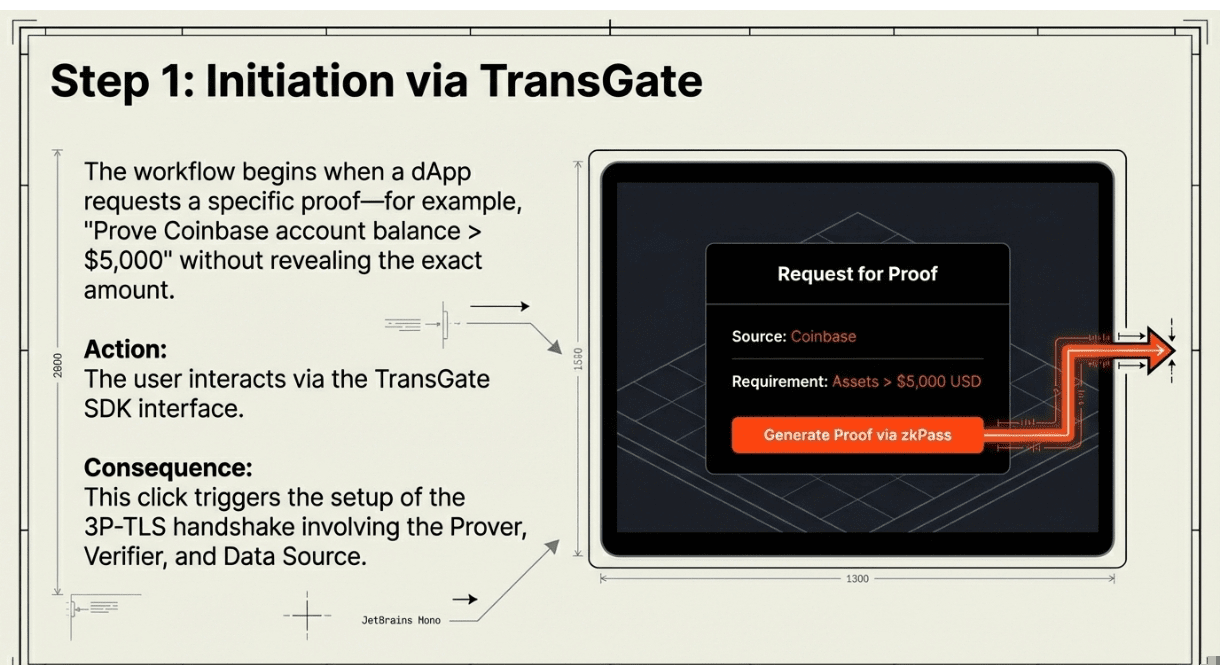

🔹 Passo 1: Usuário Inicia Solicitação de Verificação

Uma dApp solicita prova específica do usuário, por exemplo, "prove que seu saldo da conta Coinbase excede $5.000 sem revelar o montante exato." O usuário clica na interface do SDK TransGate, que aciona o handshake 3P-TLS entre três partes: o navegador do usuário (Provador), o serviço de verificação da dApp (Verificador) e o servidor da fonte de dados (Fonte de Dados, neste caso, o endpoint da API da Coinbase).

🔹 Passo 2: O Handshake 3P-TLS Estabelece Chaves Divididas

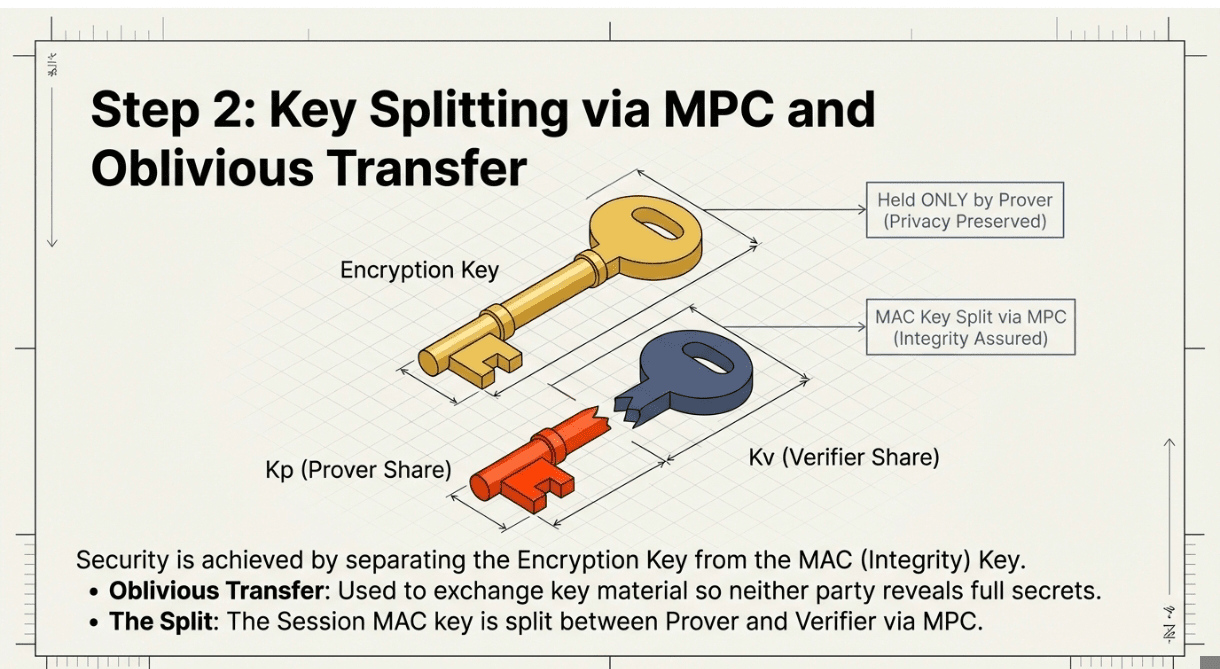

O protocolo executa um handshake TLS estendido usando Diffie-Hellman de curvas elípticas. O Provador gera sua parte da chave K_p e se compromete a ela criptograficamente antes de aprender a chave de sessão completa, esse compromisso previne falsificações de dados posteriores. O Verificador gera simultaneamente sua parte da chave K_v e registra um nonce da Fonte de Dados para autenticação do servidor. Ambas as partes usam transferência obliviosa para trocar materiais de chave sem revelar segredos completos. Criticamente, a chave MAC da sessão (para verificação de integridade) é dividida entre o Provador e o Verificador via MPC, mas apenas o Provador recebe a chave de criptografia.

🔹 Passo 3: Busca de Dados Através do Modo Híbrido

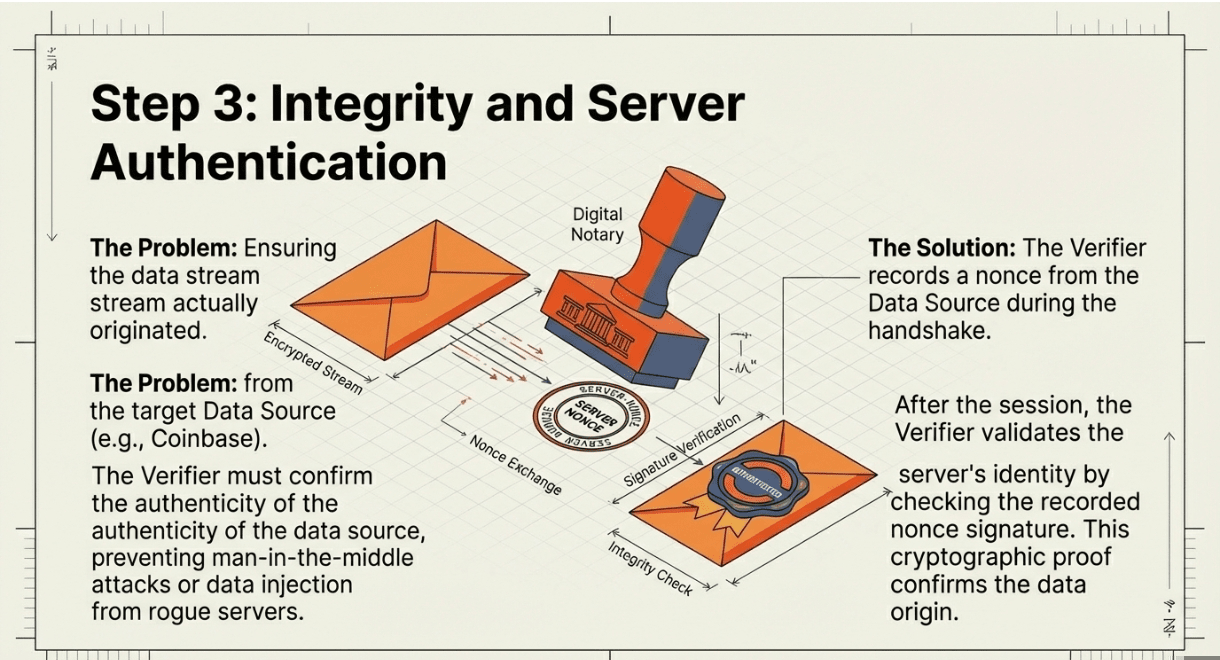

Dependendo das condições da rede e das políticas do servidor, o protocolo opera em Modo Proxy (Verificador retransmite tráfego) ou Modo MPC (Provador e Verificador se conectam em conjunto). O Provador se autentica na Fonte de Dados usando suas credenciais reais, nome de usuário, senha, token OAuth, e busca os dados solicitados. O Verificador registra todo o tráfego criptografado, mas não pode descriptografá-lo. A Fonte de Dados responde normalmente, sem saber que um protocolo de verificação está em execução. Após a conclusão da sessão, o Verificador valida a identidade do servidor verificando a assinatura do nonce registrado, garantindo que os dados vieram da fonte legítima.

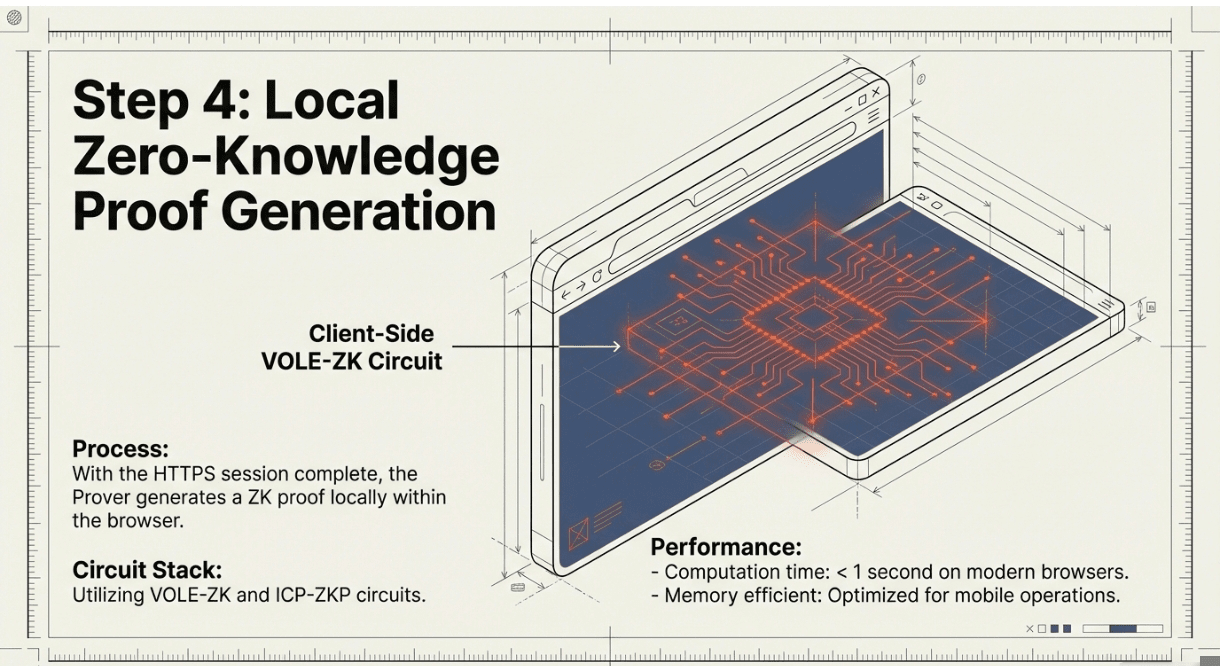

🔹 Passo 4: Geração de Provas de Conhecimento Zero

Com a sessão HTTPS completa e o tráfego registrado, o Provador gera uma prova de conhecimento zero sobre os dados localmente em seu navegador. Usando circuitos VOLE-ZK e ICP-ZKP, eles criam um compromisso criptográfico d = commit(m, r) onde m representa o conteúdo da mensagem (como "saldo = $7.200") e r é um ofuscador aleatório. A prova demonstra declarações específicas, "saldo > $5.000" neste exemplo, sem revelar a mensagem subjacente. O sistema de provas VOLEitH permite essa computação em menos de um segundo em navegadores modernos, com operações eficientes em termos de memória adequadas para dispositivos móveis.

🔹 Passo 5: Verificação On-Chain e Consumo da Aplicação

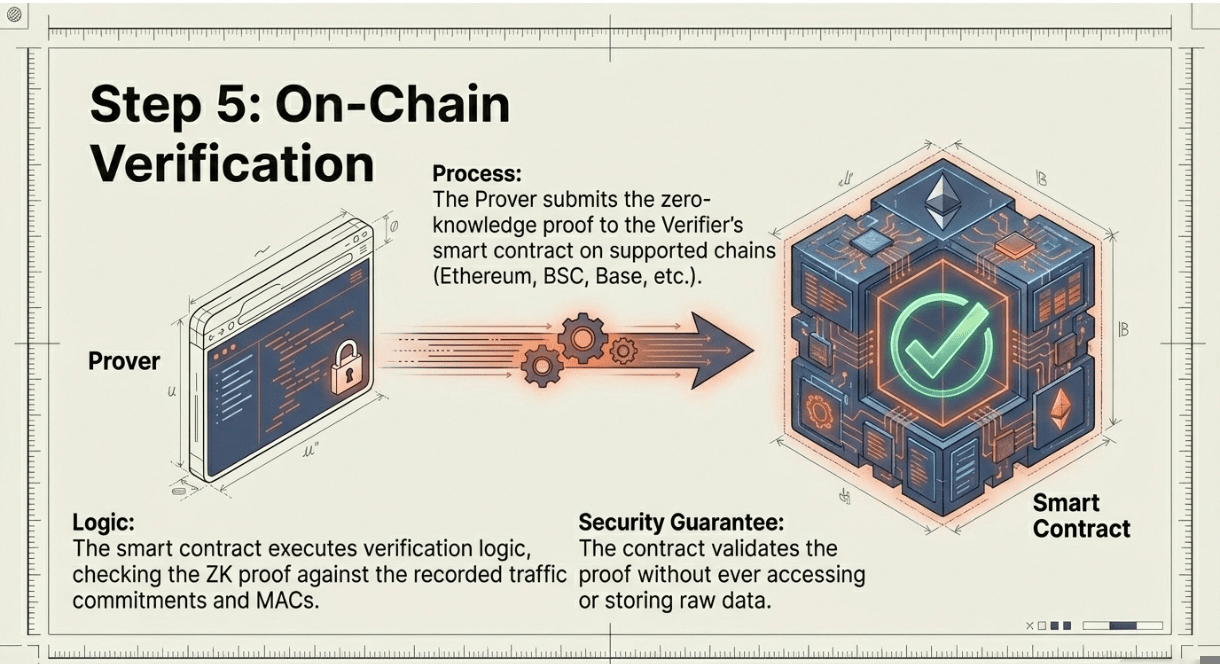

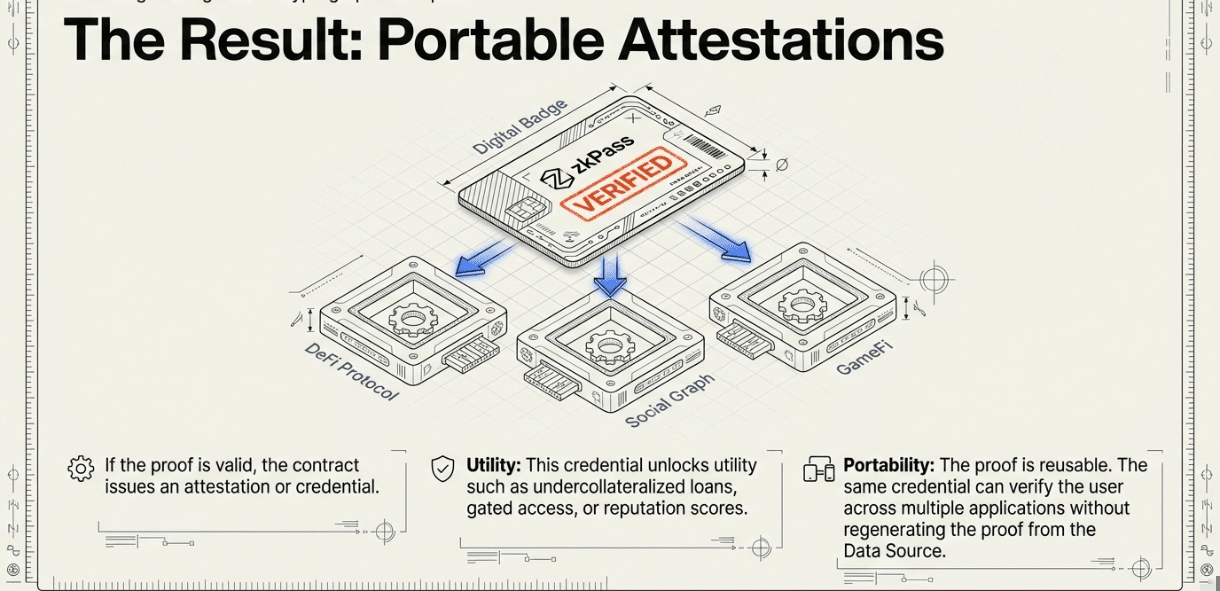

O Provador submete a prova de conhecimento zero ao contrato inteligente do Verificador on-chain (Ethereum, BSC, Base ou outras cadeias suportadas). O contrato executa a lógica de verificação, checando a prova criptográfica contra o tráfego registrado e os compromissos MAC sem acessar dados brutos. Se válida, o contrato emite um atestado ou credencial que a dApp pode consumir, desbloqueando empréstimos subcolateralizados, acesso restrito, elegibilidade para airdrop ou pontuações de reputação.

A prova é portátil e reutilizável; a mesma credencial pode verificar em várias aplicações sem regenerar a partir da Fonte de Dados.

▨ Acúmulo de Valor & Modelo de Crescimento

✅ Ponte Universal Web2-para-Web3 para Credenciais que Preservam a Privacidade

O zkPass aborda a demanda em DeFi (pontuação de crédito para empréstimos subcolateralizados), identidade (verificação resistente a Sybil sem exposição), jogos (validação de conquistas off-chain) e conformidade (zkKYC para exchanges). Com mais de 300 esquemas cobrindo dados financeiros, sociais, educacionais e de comércio eletrônico, o protocolo desbloqueia casos de uso que anteriormente exigiam intermediários centralizados ou total exposição de dados. Parcerias com protocolos como Orochi Network (integração zkDatabase), Push Chain (dApps de privacidade universal) e mais de 80 parceiros do ecossistema impulsionam a adoção em DeFi, IA e setores RWA.

✅ Incentivos para Desenvolvedores Através de Contribuições de Esquemas Abertos

O Programa de Aceleração de Aplicações Verificáveis (VAAP) alocou $5,5M para apoiar o desenvolvimento do ecossistema, financiando mais de 1M de usuários atestados através de integrações com plataformas como Binance, Coinbase, Duolingo, Uber e LinkedIn. Desenvolvedores ganham recompensas por contribuir com novos esquemas, expandindo a cobertura do protocolo sem gargalos centrais. O SDK TransGate reduz o tempo de integração de meses (negociações de API tradicionais) para dias (implantação de esquemas), acelerando o tempo de mercado para aplicações focadas em privacidade.

✅ Efeitos de Rede de Provas Reutilizáveis e Portáteis

Cada prova gerada fortalece o ecossistema, credenciais verificadas uma vez podem ser consumidas por múltiplas aplicações em várias cadeias, reduzindo a busca de dados redundantes e a geração de provas. À medida que mais dApps integram a verificação do zkPass, o valor de manter credenciais verificáveis aumenta para os usuários. Protocolos construindo sobre o zkPass (camadas de identidade, mercados de empréstimos, sistemas de reputação) criam demanda por geração e verificação de provas, reforçando ciclos de adoção. A compatibilidade entre cadeias via padrão LayerZero OFT amplifica esse efeito, permitindo que credenciais fluam de forma contínua através do Ethereum, BSC, Base e além.

✅ Escalabilidade Através de Computação do Lado do Cliente e Arquitetura Híbrida

Ao contrário dos modelos de oráculos que centralizam a busca de dados, o zkPass distribui a geração de provas para dispositivos clientes, navegadores e aplicativos móveis lidam com o trabalho criptográfico. Esta arquitetura escala horizontalmente com a adoção de usuários, em vez de exigir expansão de infraestrutura centralizada. O Modo Híbrido Proxy/MPC se adapta a diversos ambientes de rede e políticas de servidor, mantendo compatibilidade universal com HTTPS sem degradação do serviço. Tempos de geração de provas sub-segundo (permitidos por otimizações VOLEitH) suportam aplicações de alto rendimento, como verificação de negociação em tempo real ou verificações instantâneas de credenciais.

✅ Flywheel da Densidade de Integração e Expansão da Fonte de Dados

A adoção inicial em verticais de alto valor (crédito DeFi, zkKYC) demonstra prova de conceito e atrai casos de uso adjacentes (conquistas de jogos, prova social, credenciais educacionais). Cada novo esquema aumenta a utilidade do protocolo para os desenvolvedores, impulsionando mais integrações. Mais integrações geram mais provas, expandindo o gráfico de credenciais na cadeia e atraindo aplicações adicionais que buscam dados verificáveis. À medida que a biblioteca de esquemas cresce de mais de 300 para milhares de fontes de dados, o zkPass se torna a infraestrutura padrão para pontes Web2-Web3 que preservam a privacidade, passando de ferramenta de nicho para camada de verificação essencial.

▨ Utilidade do Token & Flywheel

O token $ZKP foi lançado em dezembro de 2025 via um IDO de $3M, com um suprimento total de 1 bilhão e 201,7M em circulação em janeiro de 2026. Negociando a aproximadamente $0,15 com um volume diário de $70-72M em 10 exchanges, o token é implantado no Ethereum e BSC com suporte cross-chain via padrão LayerZero OFT.

Casos de Uso do Token

Pagamentos: Aplicações consumindo provas zkPass pagam $ZKP por serviços de verificação, dApps integrando zkKYC, pontuação de crédito ou resistência Sybil compensam a rede pela validação de provas e geração de atestados on-chain.

Recompensas: Contribuidores que expandem a biblioteca de esquemas, executam nós de verificação ou participam do desenvolvimento do ecossistema ganham incentivos $ZKP através do programa VAAP e subsídios contínuos, alinhando o crescimento do protocolo com a distribuição de valor econômico.

Staking: Nós verificadores apostam $ZKP para participar da validação de provas e emissão de atestados, garantindo a rede através de participação econômica e ganhando recompensas proporcionais das taxas de verificação.

Governança: Detentores de tokens governam parâmetros do protocolo, como estruturas de taxas de verificação, processos de aprovação de esquemas, prioridades de expansão cross-chain e alocação de tesouraria para desenvolvimento do ecossistema.

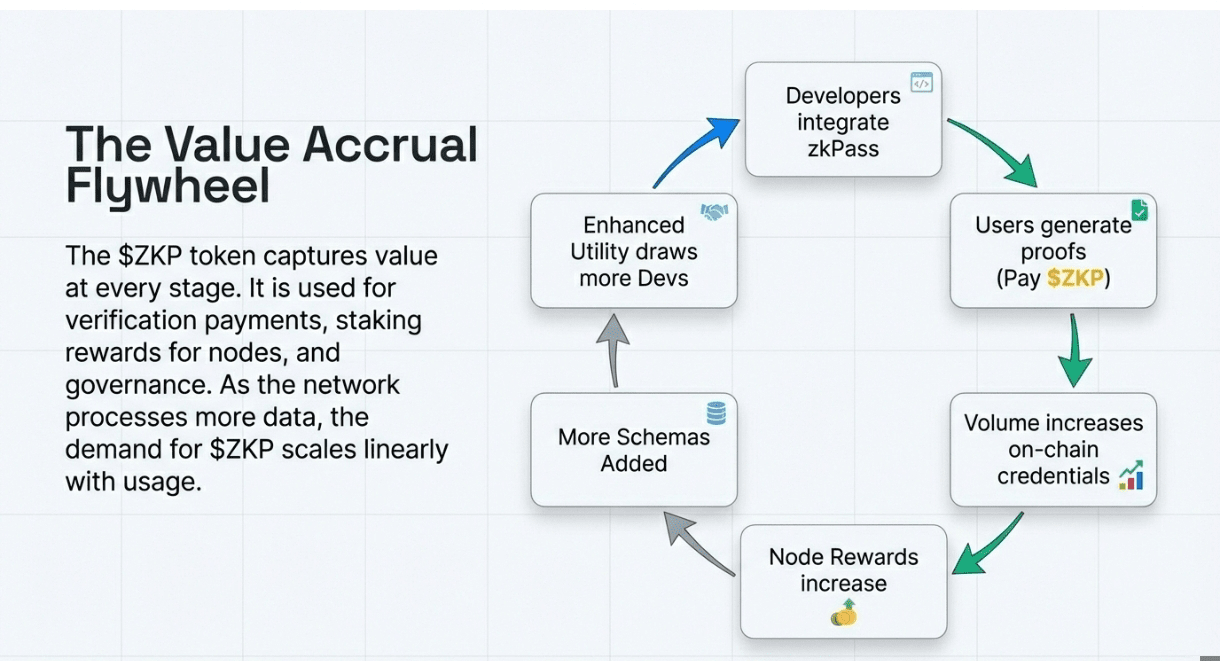

O Ciclo do Protocolo

O zkPass cria um loop auto-reforçador ancorado pela utilidade da prova e pela expansão da rede. À medida que mais dApps integram a verificação do zkPass, protocolos DeFi que exigem pontuações de crédito, DAOs implementando resistência a Sybil, plataformas de jogos validando conquistas, a demanda por geração de provas aumenta. Isso leva os usuários a criar credenciais verificáveis a partir de seus dados Web2, expandindo o gráfico de credenciais na cadeia.

Cada novo esquema adicionado à biblioteca (atualmente mais de 300 em fontes financeiras, sociais, educacionais e de comércio eletrônico) torna o protocolo mais valioso para os desenvolvedores, acelerando a integração. Mais integrações significam mais solicitações de verificação, o que aumenta a receita de taxas para nós de verificação apostados. Receitas mais altas para nós atraem verificadores adicionais, melhorando a descentralização e confiabilidade da rede.

O modelo econômico se acumula através de credenciais reutilizáveis, provas geradas uma vez que verificam em várias aplicações e cadeias. Um usuário provando seu saldo na Coinbase para um protocolo DeFi pode reutilizar essa credencial para airdrops, participação em DAO ou reputação social sem regenerar a partir da Fonte de Dados. Isso reduz a fricção e aumenta o consumo de provas, impulsionando volumes de verificação e acumulação de taxas.

A utilidade do token cresce em paralelo, aplicações pagam $ZKP por verificações, nós apostam $ZKP para ganhar taxas, desenvolvedores recebem subsídios $ZKP por contribuições de esquemas e participantes de governança direcionam o tesouro $ZKP para integrações de alto impacto. À medida que a biblioteca de esquemas chega a milhares de fontes e os volumes de provas escalam de 10 milhões para bilhões, o zkPass transita de ferramenta especializada para infraestrutura fundamental para credenciais que preservam a privacidade, capturando valor de todo o fluxo de dados Web2 para aplicações Web3.