Pe 26 decembrie, un mare nume din domeniul securității a dezvăluit că Trust Wallet a fost actualizat pe 24 decembrie cu un backdoor, iar hackerii au colectat diverse informații personale ale utilizatorilor portofelului (inclusiv fraze de recuperare), ceea ce a dus la pierderi de peste două milioane de dolari pentru utilizatori.

Acest incident al extensiei browserului Trust Wallet nu este, în esență, ceva nou, dar a expus din nou o problemă sistemică a modelului de portofel din generația anterioară: granițele de securitate nu sunt sub controlul utilizatorului.

1. Punctele reale de risc ale portofelelor de extensie nu sunt în „cum le folosești”

Multe discuții se vor concentra pe „dacă utilizatorul a importat fraza de recuperare” sau „dacă a fost o mișcare greșită”, dar din perspectiva ingineriei, cheia acestui incident nu se află în comportamentul utilizatorului, ci în mecanismul de actualizare în sine. Există un fapt pe care portofelul de extensie al browserului nu-l poate evita:

Fiecare actualizare automată este o autorizare completă a întregului patrimoniu al utilizatorului.

Atâta timp cât codul din pachetul de actualizare este înlocuit - fie că este o problemă internă a echipei, fie un atac mai frecvent și mai periculos al lanțului de aprovizionare (CI/CD, mediu de construcție, canal de lansare compromis) - logica malițioasă va fi executată fără ca utilizatorul să aibă vreo percepție.

Un aspect mai important este:

Acest tip de atac afectează nu doar scenariul portofelului plugin ca portofel cald

Chiar dacă folosești doar pluginul pentru a „conecta portofelul hardware”, este la fel de eficient

Pentru că pluginul controlează:

Conținutul tranzacției pe care îl vezi

Adresa pe care o confirmi

Contextul de dinainte și de după semnare

Portofelul hardware poate garanta doar că „cheia privată nu părăsește cipul”, dar nu poate garanta că semnezi tranzacția pe care „credeai” că o semnezi, acesta este motivul pentru care atacurile lanțului de aprovizionare în domeniul portofelelor sunt considerate întotdeauna cel mai mare risc și cea mai scăzută capacitate de apărare.

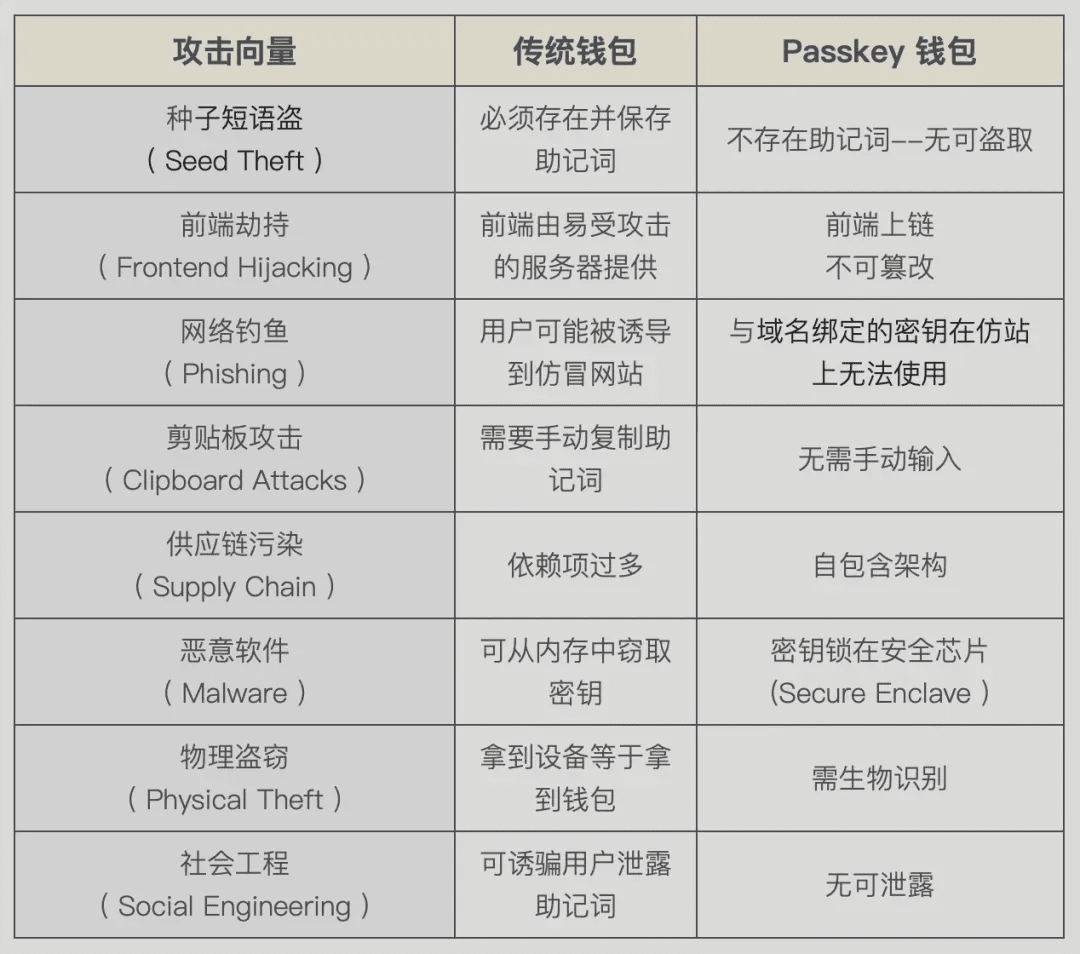

Doi, avantajul Portofelului Passkey nu este „mai sigur”, ci a schimbat modelul de amenințare

Comparând Portofelul Passkey, nu spun că „apără mai bine”, ci că nu se bazează pe aceeași set de ipoteze de risc: nu există „chei private care pot fi furate”.

În modelul Portofelului Passkey:

Fără cuvinte cheie

Fără chei private exportabile

Nu există o secretă statică care să poată fi copiată, transferată sau furată în masă

Chiar dacă atacatorul controlează interfața frontală, este greu de realizat „migrarea de active”, deoarece: nu există un obiectiv de atac „care se termină după copiere”.

Aceasta elimină direct cel mai fatal punct de eșec al portofelului plugin.

Trei, inovația suplimentară a zCloak.Money

Pe baza modelului de securitate al Portofelului Passkey, zCloak.Money cere mai departe: interfața frontală nu poate fi modificată pe furiș.

O altă capcană a portofelului plugin este: interfața pe care o vede utilizatorul este, de fapt, suprafața de atac, adresa, suma, obiectul de autorizare vin toate din logica de redare a interfeței frontale.

Odată ce interfața frontală este înlocuită, „comportamentul de confirmare” al utilizatorului își pierde semnificația.

Logica de design a Portofelului zCloak.Money este:

Legătura interactivă cheie este în componenta de securitate la nivel de sistem

Interfața frontală nu poate fi înlocuită în tăcere de terți

Niciun comportament anormal nu poate apărea în condiții de „neobservare de către utilizator”

Aceasta înseamnă: atacurile lanțului de aprovizionare nu mai sunt „tăcute”.

Patru, aceste tipuri de evenimente se repetă, de fapt, au oferit un răspuns

Situația de la Trust Wallet nu este un caz izolat, în ultimii câțiva ani, aproape toate portofelele plugin mainstream au trecut prin:

Incident de actualizare

Dependința a fost contaminată

Mediul de construcție a fost compromis

sau evenimentele gri de „responsabilitate greu de determinat ulterior”

Aceasta arată că problema nu este într-o anumită echipă, ci în generațiile de arhitectură, logica de securitate a portofelului din generația anterioară era: „Încercăm să nu greșim”.

Logica de securitate a Portofelului Passkey este: „chiar dacă un anumit pas are probleme, nu va duce la preluarea directă a activelor.”

Cinci, concluzie

Semnificația Portofelului Passkey nu constă în „cine are dreptate și cine greșește în acest incident”, ci în faptul că demonstrează un lucru:

Într-o lume software foarte automatizată, care depinde de lanțul de aprovizionare, a te baza pe „codul pluginului să nu fie niciodată înlocuit” este, în sine, nerealist.

Portofelul Passkey nu doar că rezistă atacurilor, ci elimină în mod fundamental majoritatea atacurilor.

Lectură suplimentară:

Portofelul Passkey: momentul „Tesla” al portofelelor criptografice

#zCloakNetwork #Passkey钱包 #TrustWallet

Conținutul IC care te interesează

Progrese tehnologice | Informații despre proiect | Activități globale

Urmează canalul IC Binance

Menține-te la curent cu cele mai recente informații