Đang chờ ngày Q. Câu trả lời nào cho máy tính lượng tử mà các nhà phát triển Bitcoin đang chuẩn bị?

#Биткоин #квантовые #QuantumBlock

Vào ngày 10 tháng 12, các chuyên gia AI lượng tử của Google đã giới thiệu một con chip lượng tử mới, Willow. Sự kiện này đã làm mới mối lo ngại của cộng đồng tiền điện tử về mối đe dọa lượng tử đối với Bitcoin, một chủ đề đã được nêu ra định kỳ trong quá khứ.

Tuy nhiên, có vẻ như sau khi Google phát hành, "FUD lượng tử" bắt đầu được coi trọng hơn nhiều. Do đó, vào ngày 18 tháng 12, đề xuất nâng cấp Bitcoin (BIP) có tên Pay to Quantum Resistance Hash (P2QRH) đã được gán một số (BIP-360).

Cùng với nhóm tại mixer Bitcoin mixer.Money, chúng tôi xem xét cách các nhà phát triển đang chuẩn bị cho “Ngày Q” - một thời điểm có thể xảy ra trong tương lai khi tiền điện tử đầu tiên có thể dễ bị tấn công lượng tử.

Bản chất của mối đe dọa lượng tử là gì?

Giao thức Bitcoin sử dụng mật mã khóa công khai để hoàn thành các giao dịch. Khi tạo ví mới, một cặp khóa sẽ được tạo - mở và đóng, được kết nối theo phương pháp toán học. Khóa riêng phải được giữ bí mật, trong khi khóa chung được cung cấp cho tất cả mọi người. Hệ thống này cho phép bạn tạo chữ ký số bằng khóa riêng. Chúng có thể được xác minh bởi bất kỳ ai có khóa công khai tương ứng.

Tính bảo mật của móc khóa dựa trên chức năng một chiều: khóa chung có thể dễ dàng lấy được từ khóa riêng, nhưng không phải ngược lại. Tuy nhiên, vào năm 1994, nhà toán học Peter Shor đã công bố một thuật toán lượng tử có thể vi phạm nguyên lý này. Bất kỳ tổ chức nào có Máy tính lượng tử liên quan đến phân tích mật mã (CRQC) đều có thể sử dụng thuật toán để lấy khóa riêng từ khóa chung tương ứng.

Về vấn đề này, tác giả của BIP-360 với bút danh Hunter Beast nhấn mạnh rằng việc ngăn chặn sự xuất hiện của khóa chung trong blockchain là một bước quan trọng để đảm bảo an ninh lượng tử.

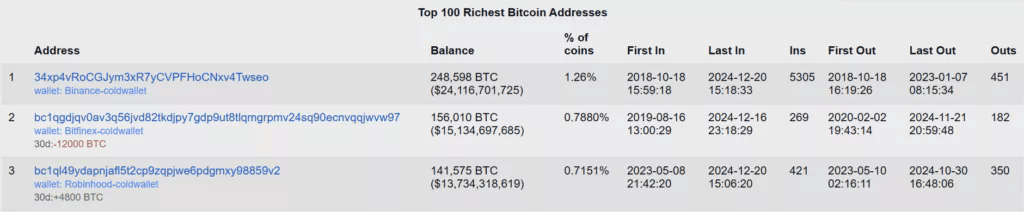

Trở lại năm 2019, nhà phát triển Bitcoin Peter Welle đã đề xuất rằng do khóa công khai được tiết lộ trong chuỗi khối nên khoảng 37% lượng phát thải có thể gặp rủi ro. Lý do cho điều này bao gồm việc nhận tiền điện tử trực tiếp vào khóa công khai hoặc sử dụng lại địa chỉ.

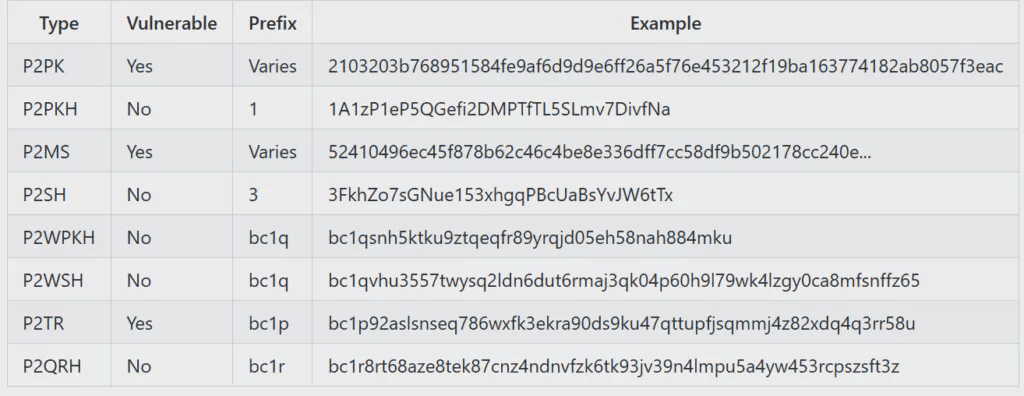

Trong các phiên bản trước của phần mềm, bạn có thể kiếm được tiền theo hai cách:

Trả tiền cho khóa công khai (P2PK). Bản thân khóa công khai đóng vai trò là địa chỉ của người nhận. Tiền do người sáng tạo Bitcoin Satoshi Nakamoto khai thác được lưu trữ trong các ví như vậy và có thể bị CRQC xâm phạm.

Trả tiền cho khóa công khai-Hash (P2PKH). Địa chỉ của người nhận bao gồm một hàm băm của khóa chung, do đó, khóa sau không được tiết lộ trực tiếp trên chuỗi.

Miễn là không có giao dịch chuyển tiền nào được thực hiện từ địa chỉ P2PKH thì khóa công khai của nó sẽ không được hiển thị trên blockchain. Nó sẽ chỉ được biết đến khi chủ sở hữu gửi tiền từ nó.

Sau khi chuyển, địa chỉ này không được khuyến khích sử dụng để nhận bitcoin. Ví hiện đại được cấu hình để tạo địa chỉ mới cho mỗi giao dịch, mặc dù việc này được thực hiện chủ yếu vì lý do riêng tư hơn là ổn định lượng tử.

Tuy nhiên, vào năm 2024, người dùng thông thường cũng như các sàn giao dịch tiền điện tử và dịch vụ lưu ký sẽ lưu trữ hàng trăm nghìn bitcoin trong các địa chỉ có thể tái sử dụng.

Tầm xa. Khóa công khai đã được biết, giúp kẻ tấn công có thời gian không giới hạn để bẻ khóa;

Tầm ngắn. Cuộc tấn công này phải được thực hiện nhanh chóng trong khi giao dịch đang ở trong mempool.

Kiểu tấn công cuối cùng có thể xảy ra do khóa công khai bị tiết lộ trong quá trình tiêu tiền. Việc thực hiện thành công nó đòi hỏi CRQC mạnh mẽ vì nó phải được thực hiện trong một khoảng thời gian ngắn. Trong giai đoạn đầu phát triển CRQC, các cuộc tấn công tầm xa có nhiều khả năng xảy ra hơn khi khóa công khai được biết trước.

Bất kỳ giao dịch nào trong mempool đều dễ bị tấn công tầm ngắn, trong khi các cuộc tấn công tầm xa nhằm mục đích:

P2PK (đồng tiền Satoshi, công cụ khai thác CPU);

địa chỉ có thể sử dụng lại (bất kỳ loại nào);

ví khóa công khai mở rộng (còn được gọi là xpub);

Địa chỉ Taproot (bắt đầu bằng bc1p).

Bảng bên dưới thông báo cho người dùng Bitcoin xem tiền của họ có dễ bị tấn công tầm xa hay không:

Trong một cuộc phỏng vấn với Unchained, Hunter Beast đã giải thích lỗ hổng của địa chỉ Taproot:

“Thật không may, Taproot chứa một phiên bản ngắn trên chuỗi của khóa chung - tọa độ x của một điểm trên đường cong elip. Thông tin này đủ để khôi phục toàn bộ khóa công khai."

Khiên của Satoshi

Các giao dịch khóa công khai (P2PK) của Coinbase tăng lên khối #200.000. Hầu hết chúng lưu trữ 50 BTC.

Hunter Beast gọi những đồng tiền này là “lá chắn của Satoshi”. Theo quan điểm của ông, bất kỳ địa chỉ nào có số dư dưới 50 BTC đều có thể được coi là không có lợi về mặt kinh tế khi tấn công.

“Vì lý do này, những người muốn chuẩn bị cho trường hợp khẩn cấp lượng tử nên lưu trữ không quá 50 BTC trong một địa chỉ SegWit gốc chưa sử dụng (P2WPKH, bc1q). Điều này giả định rằng kẻ tấn công được thúc đẩy bởi các cân nhắc tài chính và không phải là một trạng thái tìm cách làm suy yếu niềm tin vào Bitcoin,” ông khẳng định.

QuBit

BIP-360 có thể trở thành đề xuất đầu tiên trong QuBit, một soft fork đảm bảo khả năng chống lại các cuộc tấn công lượng tử của tiền điện tử đầu tiên.

“Qubit là đơn vị cơ bản của điện toán lượng tử và chữ B viết tắt của Bitcoin. Cái tên QuBit cũng có phần giống với SegWit,” BIP-360 nói.

Đề xuất giới thiệu một loại địa chỉ mới bắt đầu bằng bc1r. P2QRH được đề xuất triển khai trên P2TR, kết hợp chữ ký Schnorr cổ điển với mật mã hậu lượng tử.

“Mật mã lai này giúp không làm giảm mức độ bảo mật trong trường hợp có lỗ hổng ở một trong các thuật toán chữ ký được sử dụng. Sự khác biệt chính giữa P2QRH và P2TR là P2QRH mã hóa hàm băm của khóa chung. Đây là một sự khác biệt đáng kể so với cách thức hoạt động của Taproot, nhưng cần thiết để tránh làm lộ các khóa công khai trên chuỗi,” tác giả của BIP-360 cho biết.

P2QRH sử dụng thuật toán HASH256 để băm khóa chung. Điều này làm giảm kích thước của đầu ra mới và cải thiện tính bảo mật do khóa chung không bị lộ trên chuỗi.

BIP-360 cung cấp việc triển khai chữ ký FALCON. Sau khi được họ chấp thuận, dự kiến sẽ bổ sung SQIsign và các thuật toán hậu lượng tử khác: SPHINCS+, CRYSTALS-Dilithium. Đặc tả SQIsign nêu rõ rằng thuật toán này có kích thước tổng thể nhỏ nhất so với bất kỳ mạch hậu lượng tử nào đã biết.

FALCON lớn hơn khoảng bốn lần so với SQIsign và lớn hơn 20 lần so với chữ ký Schnorr.

“FALCON là một cách tiếp cận thận trọng hơn SQIsign. Việc sử dụng nó gần đây đã được NIST phê duyệt, giúp việc triển khai dễ dàng hơn nhờ đạt được sự đồng thuận trong cộng đồng khoa học. Tuy nhiên, ngay cả chữ ký SQIsign cũng lớn hơn chữ ký Schnorr khoảng năm lần. Điều này có nghĩa là để duy trì thông lượng giao dịch hiện tại, có thể cần phải tăng chiết khấu chứng kiến trong fork phần mềm QuBit. Điều này sẽ được chỉ định trong QuBit BIP trong tương lai,” đề xuất viết.

Các hệ thống mật mã dựa trên hàm băm bảo thủ hơn và được thử nghiệm theo thời gian. Mật mã mạng tương đối mới và mang lại các giả định bảo mật mới cho Bitcoin, nhưng chữ ký của nó nhỏ hơn và có thể được một số người coi là sự thay thế thích hợp cho chữ ký dựa trên hàm băm. Thuật toán SQIsign nhỏ hơn nhiều nhưng dựa trên một dạng mật mã mới và chưa được NIST hoặc cộng đồng rộng lớn hơn chấp thuận tại thời điểm xuất bản.

Theo BIP-360, việc bao gồm bốn hệ thống mật mã là do nhu cầu hỗ trợ mật mã lai, đặc biệt đối với các khoản rút tiền lớn như trao đổi ví lạnh. Để chấp nhận bản cập nhật, một thư viện tương tự libsecp256k1 sẽ được phát triển.

Hunter Beast thừa nhận rằng sau khi triển khai P2QRH, sẽ cần có các địa chỉ Thanh toán cho Bảo mật Lượng tử (P2QS):

“Có sự khác biệt giữa mật mã có khả năng chống lại các cuộc tấn công lượng tử và mật mã được bảo vệ bằng phần cứng lượng tử chuyên dụng. P2QRH có khả năng chống lại các cuộc tấn công lượng tử và P2QS an toàn lượng tử. Việc ký chúng sẽ yêu cầu thiết bị lượng tử chuyên dụng, nhưng sẽ sử dụng các khóa chung có thể được xác minh bằng các phương tiện cổ điển. BIP bổ sung sẽ được yêu cầu để triển khai P2QS.”

Phần cứng mật mã lượng tử vẫn chưa được sử dụng rộng rãi, vì vậy các địa chỉ kháng lượng tử có thể đóng vai trò là giải pháp tạm thời có thể chấp nhận được.

Chuyển đổi lượng tử

Vào tháng 10 năm 2024, các nhà nghiên cứu tại Đại học Kent đã công bố một nghiên cứu tính toán thời gian cần thiết để chuyển bitcoin đến các địa chỉ lượng tử ổn định.

“Chúng tôi đã tính toán giới hạn dưới về tổng thời gian cần thiết cho quá trình chuyển đổi trên. Đó là 1827,96 giờ (hoặc 76,16 ngày). Chúng tôi cũng chỉ ra rằng quá trình chuyển đổi phải được hoàn thành trước khi xuất hiện các thiết bị lượng tử có thể bẻ khóa ECDSA để đảm bảo tính bảo mật của Bitcoin”, nghiên cứu cho biết.

Trong bài trình bày của mình tại hội nghị Tương lai Bitcoin 2024, CTO Casa Jameson Lopp đã tính toán rằng sẽ mất ít nhất 20.500 khối (hoặc 142 ngày) để di chuyển tất cả các UTXO.

“Nhưng có khả năng còn hơn thế nữa, bởi vì đây là kịch bản lạc quan nhất trong đó mạng Bitcoin được sử dụng riêng cho việc di chuyển. Những kỳ vọng như vậy chắc chắn là không thực tế. Quá trình này có thể mất nhiều năm. Chúng ta phải thận trọng và chấp nhận rằng việc này có thể mất nhiều năm,” Lopp nói.

Ông kết luận rằng ngay cả khi mối đe dọa lượng tử dường như là một viễn cảnh xa vời, thì tốt hơn là nên bắt đầu nói về nó “sớm còn hơn là muộn”.

Kết luận

Trong nhiều năm tồn tại, Bitcoin đã phải đối mặt với nhiều FUD khác nhau: cuộc tấn công 51%, lệnh cấm của chính phủ, sự cạnh tranh của altcoin và mối đe dọa của máy tính lượng tử. Những vấn đề này thường xuyên được thảo luận trong cộng đồng, nhưng cho đến nay, tiền điện tử đầu tiên đã chứng tỏ được khả năng phục hồi trước nhiều thách thức khác nhau.

“Sau khi áp dụng các video giáo dục về Bitcoin và ETF của BlackRock, không ai nói về các lệnh cấm. Những lo ngại về cuộc tấn công 51% luôn bị phóng đại và tác động của nó lên mạng là vô cùng hạn chế”, đại diện của Mixer.Money lưu ý.

Mối đe dọa lượng tử có bản chất sâu sắc hơn, nhưng soft fork QuBit được đề xuất chứng tỏ rằng các nhà phát triển nhận thức rõ về nó. Lộ trình của Ethereum cũng tính đến sự ổn định lượng tử và cộng đồng Bitcoin có thể học được những bài học hữu ích từ những phát triển này.

“Tuy nhiên, điều đáng chú ý là một hard fork khác là đủ cho quá trình chuyển đổi lượng tử của Ethereum. Trong Bitcoin, mọi thứ phức tạp hơn: không có hard fork và Bitcoin của Satoshi không thể bị đóng băng một cách đơn giản - điều này sẽ làm suy yếu các nguyên tắc cơ bản của tiền điện tử đầu tiên,” theo Mixer.Money.

Số phận có thể xảy ra của “lá chắn của Satoshi” và các đồng tiền khác không chuyển sang địa chỉ kháng lượng tử vẫn chưa rõ ràng. Nhà phát triển bitcoin Luke Dash Jr. tin rằng trong tương lai, những thứ này có thể được coi là tương đương với hoạt động khai thác.

Ông nói: “Cuối cùng, 37% nguồn cung được khai thác bởi máy tính lượng tử không khác gì 37% được khai thác bởi các công cụ khai thác ASIC”.