Aunque pasen cien años, al ver esos supuestos proyectos RWA en Ethereum, siento que estoy viendo una mala comedia. ¿Realmente creen que BlackRock o JPMorgan pondrán activos de trillones en un libro mayor que cualquiera pueda espiar? Esa idea es simplemente una humillación al sentido común financiero. El DeFi actual es para las instituciones un bosque oscuro lleno de voyeristas. Cada gran transferencia desencadena una caza frenética por parte de robots en la cadena, todos los datos de posiciones son objetivos públicos y transparentes. Hablar de poner activos en la cadena en este entorno no solo es ingenuo, es prácticamente un crimen.

He estado investigando Dusk Network durante tres años, no porque me guste su volatilidad de precios, sino porque es el único proyecto que realmente ha resuelto el nudo de la conformidad y la privacidad a nivel de protocolo Layer 1. Este grupo de desarrolladores es completamente un grupo de obsesivos, no eligieron bifurcar el código existente, sino que construyeron desde cero una máquina virtual llamada Piecrust. Si has leído la documentación de arquitectura de Piecrust, entenderás por qué desprecio tanto a EVM. Piecrust está construido en el lenguaje Rust y introduce un mecanismo de gestión de memoria llamado Zero-Copy. En una máquina virtual tradicional, el procesamiento de datos requiere copiar y mover continuamente en el espacio de memoria, lo que causa una gran pérdida de rendimiento. La tecnología Zero-Copy permite que los contratos inteligentes operen datos directamente en la memoria del anfitrión, y este acceso directo a nivel de memoria proporciona una mejora de rendimiento exponencial. Hace que la generación y verificación de pruebas ZK sea tan rápida que se puede considerar despreciable, esta es la base física para la computación privada de alto rendimiento.

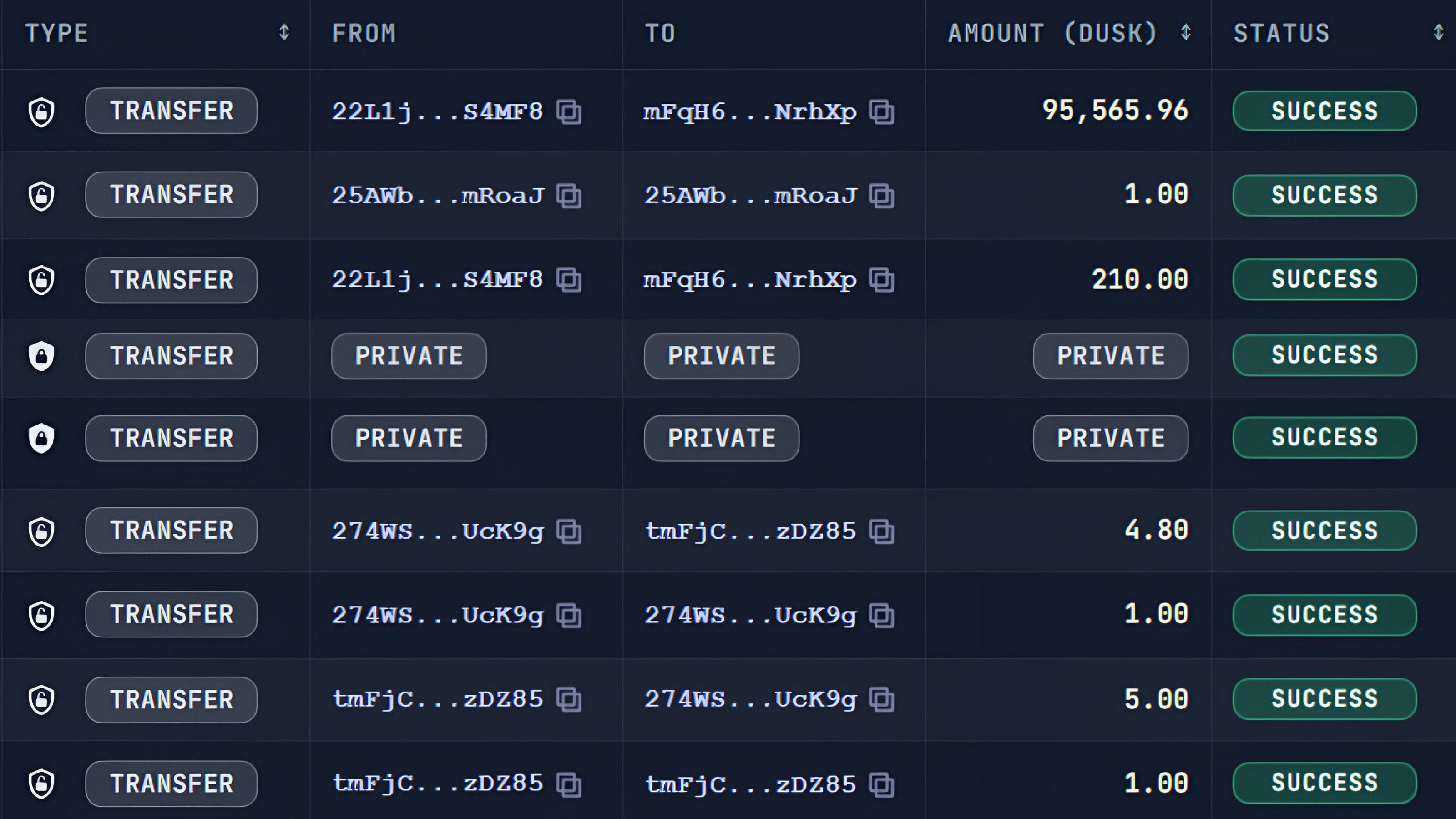

Lo que más me impresiona es el modelo de transacción Phoenix, una invención única de Dusk. Este es un monstruo que intenta fusionar las ventajas de privacidad del modelo UTXO y la programabilidad del modelo Account. En el modelo UTXO de Bitcoin, la protección de la privacidad es relativamente fácil, pero es difícil implementar lógicas complejas de contratos inteligentes. En el modelo Account de Ethereum, el estado es extremadamente claro, pero la privacidad desaparece. El modelo Phoenix, a través de un ingenioso mecanismo de compromiso criptográfico, permite a los usuarios ejecutar lógicas complejas de DeFi mientras mantiene el gráfico de transacciones opaco. Esto significa que puedes construir un Uniswap completamente privado en Dusk, o un protocolo de préstamo completamente conforme, mientras que los observadores externos solo ven una cadena de hashes ininteligibles.

Esta es la base tecnológica que realmente necesita el RWA. Lo que las instituciones necesitan no es un simple mapeo de activos, sino un entorno de conformidad con control de acceso de grano fino. El protocolo de identidad digital Citadel integrado en Dusk fue creado precisamente para resolver este problema. Ya no depende de bases de datos KYC centralizadas, sino que utiliza tecnología de prueba de conocimiento cero para convertir la información de identidad del usuario en un certificado matemático en la cadena. Puedes demostrar al protocolo que eres un inversionista calificado, que no estás en la lista de sanciones, que tus fuentes de fondos son legales, y todo esto sin tener que entregar una copia de tu pasaporte, ni preocuparte de que la base de datos de un intercambio sea hackeada. Este regreso a la identidad soberana es la verdadera manifestación del espíritu de Web3.

El actual campo de ZK está lleno de diversas pseudoinnovaciones. Muchos proyectos simplemente utilizan ZK como una herramienta de escalado, lo que se conoce como Rollup, pero han abandonado por completo la propiedad de privacidad que originalmente era la más importante de ZK. El algoritmo PlonKup usado por Dusk regresa a la esencia de ZK. No solo tiene un conjunto de configuración confiable y general, sino que también ha optimizado circuitos específicos para operaciones hash. Esta optimización hace posible generar pruebas en hardware de consumo. No necesitas tener un costoso conjunto de servidores; solo necesitas una computadora común para participar en la construcción de esta red de privacidad. Este mecanismo de admisión de bajo umbral es el medio más efectivo para prevenir la centralización de la potencia de cálculo de la red.

Soy bajista con respecto a todas esas cadenas públicas que intentan implementar la privacidad a través de parches. La privacidad no puede ser un complemento, no puede ser un apéndice de Layer 2; debe ser la sangre y la médula espinal de Layer 1. Cualquier solución de privacidad posterior enfrentará problemas de fragmentación de liquidez y riesgos de seguridad en puentes entre cadenas. Solo una arquitectura como Dusk, diseñada desde la máquina virtual de nivel inferior hasta el mecanismo de consenso de nivel superior, donde cada byte está diseñado para la conformidad de privacidad, tiene la posibilidad de soportar los activos financieros tradicionales en decenas de billones de dólares en el futuro.

La indiferencia actual del mercado es precisamente una buena oportunidad de entrada para los creyentes en la tecnología. Cuando el ruido de la especulación de imágenes JPEG se disipe, cuando el garrote de la regulación destruya esos esquemas Ponzi que están desnudos, la gente se dará cuenta con horror de que en este mundo, solo Dusk ha excavado un refugio con cinco años de anticipación. No es solo una cadena pública; es un sistema defensivo construido con matemáticas, en contra del totalitarismo digital y la vigilancia financiera.