Les fraudeurs utilisent la liste des « tendances » du site d’analyse memecoin GMGN pour attirer des victimes sans méfiance et prendre leur crypto-monnaie, selon un article du 25 septembre sur X du chercheur en sécurité Roffett.eth.

Les attaquants créent des pièces qui permettent au développeur de transférer les jetons de n'importe quel utilisateur sur son compte. Ils transfèrent ensuite le jeton entre de nombreux comptes différents, gonflant artificiellement le volume des transactions et le plaçant sur la liste « tendances » de GMGN.

Une fois qu'une pièce apparaît dans la liste des tendances, des utilisateurs sans méfiance l'achèteront, pensant qu'il s'agit d'une pièce populaire. Mais en quelques minutes, leurs jetons ont été retirés de leurs portefeuilles et ne sont plus jamais réapparus. Le développeur recharge ensuite la pièce dans le pool de liquidité et la revend à une autre victime.

Roffet cite Robotaxi, DFC et Billy’s Dog (NICK) comme trois exemples de pièces malveillantes trouvées sur cette liste.

GMGN est une application d'analyse destinée aux traders de memecoin sur les systèmes Base, Solana, Tron, Blast et Ethereum. Son interface comprend plusieurs onglets différents, notamment « nouvelle paire », « tendance » et « découvrir », chacun d'entre eux répertoriant les pièces en fonction de critères différents.

Voir aussi : Trump reste silencieux sur la crypto-monnaie, la SEC doit clarifier le problème d'Airdrop

Roffett a déclaré avoir découvert la technique d'escroquerie lorsque des amis ont acheté des pièces sur la liste et les ont trouvées en train de disparaître mystérieusement. Un ami pensait que son portefeuille avait été piraté, mais lorsqu'il a créé un nouveau portefeuille et racheté les pièces, elles ont été épuisées.

Intrigué par ce mystère, Roffett a enquêté sur les attaques à l’aide d’un explorateur de blocs et a découvert qu’il s’agissait d’attaques de phishing de routine. L'attaquant appelle la fonction « permit » et semble fournir la signature de l'utilisateur, ce qui n'est pas possible à moins que l'utilisateur ne soit trompé par la page de phishing. Cependant, l'ami a nié avoir interagi avec les sites Web suspects avant les deux attaques.

L'une des pièces volées était NICK. Roffet a enquêté sur le code du contrat de NICK et l'a trouvé « un peu étrange ». Au lieu de contenir du code commun comme la plupart des autres contrats de jetons, il possède « des méthodes très étranges et secrètes ».

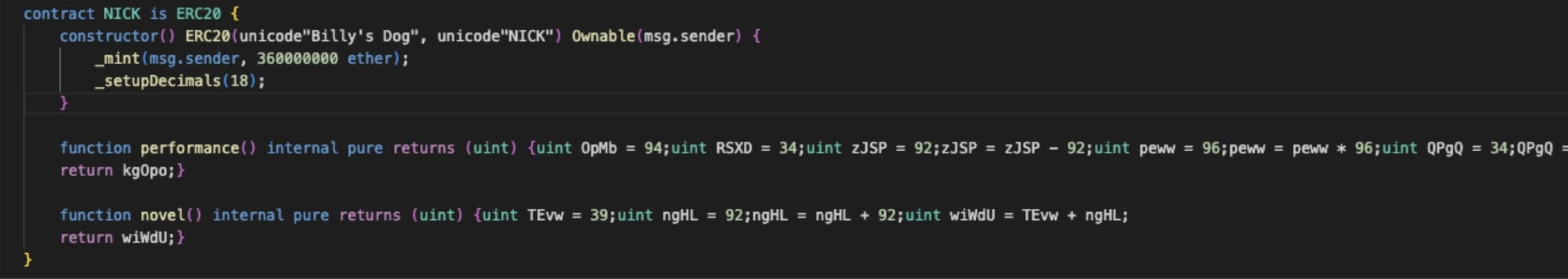

Comme preuve de ces méthodes étranges, Roffet a publié une image des fonctions « performance » et « roman » de NICK, avec des fragments de texte peu clairs et non typiquement intentionnels.

Voir aussi : Bitcoin et Binance chutent légèrement avec la sortie de CZ

Roffett a finalement découvert que le contrat contenait un code malveillant caché dans l’une de ses bibliothèques. Ce code permet au « récupérateur » (développeur) d’appeler la fonction « permit » sans fournir la signature du propriétaire du jeton. Roffett a déclaré :

« Si l'adresse de l'appelant est égale à celle du récupérateur, alors en créant manuellement une signature spécifique, on peut obtenir les autorisations de n'importe quel propriétaire de jeton, puis transférer le jeton. »

Cependant, l'adresse du récupérateur est également obscurcie. Il est répertorié comme un nombre positif de 256 bits, différent de zéro. Juste en dessous de ce numéro, il y a une fonction que le contrat utilise pour obtenir l'adresse à partir de ce numéro. Roffett a utilisé cette fonction pour déterminer que le « récupérateur » malveillant était un contrat avec une adresse se terminant par f261.

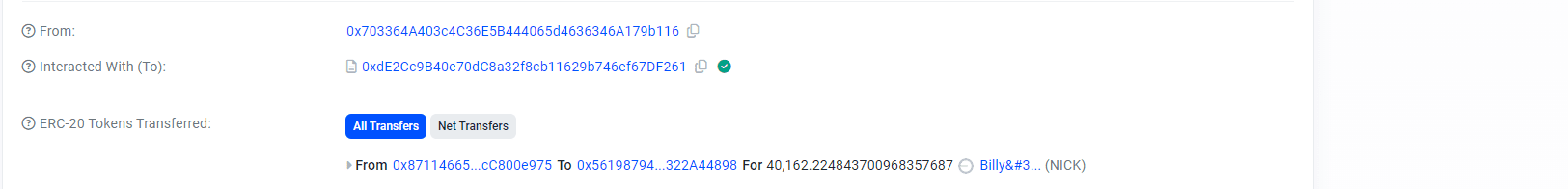

Les données de la blockchain montrent que ce contrat « récupérateur » a effectué plus de 100 transactions transférant des NICK des détenteurs de jetons vers d'autres comptes.

Après avoir découvert comment fonctionnait l’arnaque, Roffett a enquêté sur la liste des « tendances » et a trouvé au moins deux autres jetons contenant un code similaire : Robotaxi et DFC.

Voir aussi : Le prix du RDNT augmente de 20 % après un nouveau plan de liquidité

Roffett a conclu que les escrocs utilisent probablement cette technique depuis longtemps. Il avertit les utilisateurs de rester à l’écart de cette liste, car son utilisation pourrait entraîner une perte d’argent. Il a dit :

« Les premiers développeurs malveillants ont utilisé plusieurs adresses pour simuler des transactions et des détentions, poussant le jeton dans la liste des tendances. Cela incite les investisseurs particuliers à acheter et, finalement, les jetons ERC20 sont volés, complétant ainsi l'arnaque. L’existence de ces listes de tendances est très préjudiciable aux nouveaux investisseurs particuliers qui entrent sur le marché. J’espère que les gens en seront conscients et ne se laisseront pas tromper.

Les jetons frauduleux ou « pots de miel » continuent de présenter des risques pour les utilisateurs de cryptomonnaies. En avril, un développeur de jetons frauduleux a détourné 1,62 million de dollars auprès de ses victimes en leur vendant des jetons BONKKILLER sans leur permettre de les vendre. En 2022, la société de gestion des risques liés à la blockchain Solidus a publié un rapport avertissant que plus de 350 pièces frauduleuses ont été créées au cours de l'année.

#tintucbitcoin #Write2Win #AirdropGuide #TopCoinsJune2024 #BinanceTurns7