#Firmware Эмуляция — это важный процесс в исследовании встраиваемых систем и #cybersecurity , позволяющий аналитикам тестировать, проверять и идентифицировать #vulnerabilities прошивку без необходимости доступа к физическому оборудованию.

Такие инструменты, как QEMU, Firmadyne и Firmware Analysis Toolkit (FAT), жизненно важны для эмуляции прошивок на базе Linux, используемых в маршрутизаторах, устройствах IoT и других встроенных системах. В этой статье подробно рассматриваются эти инструменты и предоставляется пошаговое руководство по их эффективному использованию для анализа прошивок.

QEMU: универсальная эмуляция процессора

QEMU (Quick EMUlator) — широко используемый эмулятор с открытым исходным кодом, способный моделировать различные аппаратные архитектуры. Он работает в двух основных режимах:

1. Эмуляция пользовательского режима: позволяет выполнять приложения пользовательского пространства, скомпилированные для другой архитектуры. Этот режим удобен для запуска и анализа отдельных двоичных файлов без полной нагрузки на систему, часто полезен в ситуациях, когда нужно эмулировать только одно приложение или службу.

2. Полная эмуляция системы: в этом режиме #QEMU может эмулировать всю аппаратную систему, включая ЦП, память и периферийные устройства. Он поддерживает несколько архитектур, таких как x86, ARM, MIPS, PowerPC и SPARC, что позволяет исследователям запускать целые операционные системы в эмулируемой среде. Это особенно полезно для анализа прошивки, поскольку позволяет тестировать полную прошивку в моделируемой среде.

QEMU — это надежный и низкоуровневый инструмент, часто требующий ручной настройки для запуска встроенной прошивки. Его широкая поддержка архитектуры делает его популярным выбором для тех, кто имеет дело с IoT и встроенными устройствами.

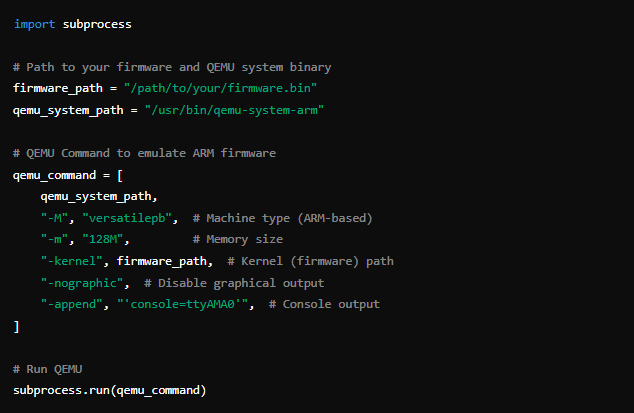

Использование QEMU с Python

Firmadyne: фреймворк эмуляции прошивки

Firmadyne — это автоматизированная система, построенная на основе QEMU, специально разработанная для анализа встроенной прошивки на основе #Linux . Она фокусируется на извлечении и эмуляции прошивки из таких устройств, как маршрутизаторы, IP-камеры и другие системы IoT. Основные характеристики включают:

- Извлечение прошивки: Firmadyne извлекает ключевые элементы, такие как ядро и корневая файловая система, из образов прошивки. Это важно, так как большинство прошивок упакованы в фирменные форматы, которые необходимо распаковать перед анализом.

- Эмуляция системы: используя QEMU под капотом, Firmadyne эмулирует извлеченную прошивку. Это позволяет исследователям взаимодействовать с системой через виртуальную консоль, имитируя фактическое поведение устройства.

- Обнаружение уязвимостей: Firmadyne имеет встроенную автоматизацию для обнаружения потенциальных уязвимостей, таких как открытые сетевые службы или небезопасные конфигурации.

Firmadyne очень эффективен для крупномасштабных исследовательских проектов, поскольку поддерживает автоматизированную пакетную обработку образов прошивки и может работать с прошивками от различных производителей и архитектур (в первую очередь MIPS, ARM и x86).

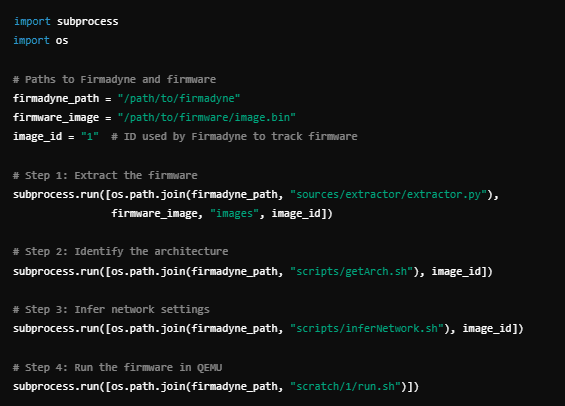

Автоматизация рабочего процесса Firmadyne с помощью Python

Набор инструментов для анализа прошивки (FAT): упрощение процесса

Firmware Analysis Toolkit (FAT) — это оболочка вокруг Firmadyne, созданная группой безопасности Attify. Ее цель — упростить часто утомительную установку и настройку Firmadyne, сделав эмуляцию прошивки более доступной, особенно для новичков. FAT предлагает:

- Автоматическая настройка: вместо ручной настройки Firmadyne пользователи могут использовать упрощенные скрипты FAT для автоматизации извлечения прошивки, настройки и эмуляции на основе QEMU.

- Удобный для пользователя рабочий процесс: просто указав FAT на образ прошивки, он выполняет извлечение, настраивает эмулируемую среду и запускает систему в QEMU для дальнейшего взаимодействия. Это оптимизирует весь процесс, который в противном случае мог бы быть сложным и отнимать много времени.

Однако FAT ограничена прошивками на базе Linux, а поддержка ее эмуляции ограничена типами прошивок, с которыми может работать Firmadyne.

Этапы эмуляции для анализа прошивки

1. Определите архитектуру прошивки: Прошивка обычно работает на архитектурах типа MIPS, ARM или x86. Определение правильной архитектуры имеет решающее значение, поскольку такие инструменты, как QEMU, нуждаются в этой информации для правильной эмуляции прошивки. Вы можете определить архитектуру из метаданных в образе прошивки или с помощью таких инструментов, как binwalk или file.

2. Используйте QEMU или FAT для эмуляции: в зависимости от прошивки может использоваться пользовательский режим QEMU или полносистемный режим. FAT упрощает это, автоматически настраивая QEMU в соответствующий режим для рассматриваемой прошивки, обычно требуя небольшого вмешательства пользователя, помимо предоставления образа прошивки.

3. Извлечение и эмуляция: для извлечения содержимого образа прошивки используются такие инструменты, как binwalk, firmware-mod-kit или Firmadyne. После извлечения корневой файловой системы и ядра можно начинать эмуляцию. При использовании FAT этот шаг в значительной степени автоматизирован.

4. Взаимодействие с эмулируемой системой: После эмуляции прошивки пользователи могут взаимодействовать с виртуальной средой через консоль QEMU или подключаться через такие службы, как SSH или Telnet, если прошивка позволяет это. Это позволяет тщательно проверить поведение устройства.

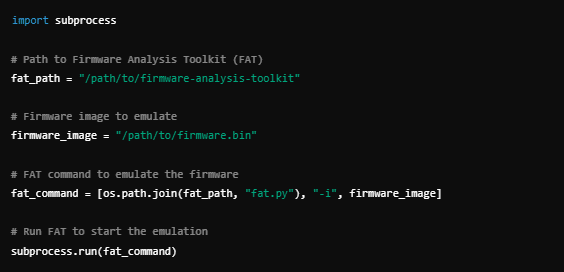

Использование набора инструментов анализа прошивки (FAT) с Python

Расширенные методы: отладка и анализ

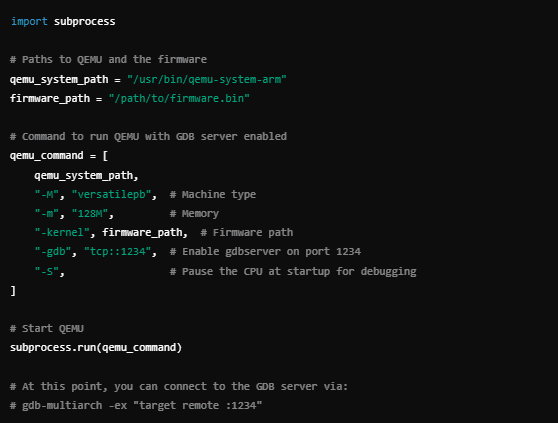

1. Отладка с помощью gdbserver: QEMU поддерживает удаленную отладку через gdbserver, что позволяет пользователю прикрепить отладчик (например, gdb) к запущенному процессу в эмулируемой среде. Это полезно для обратного проектирования и динамического анализа функциональности прошивки.

2. Изменение скриптов инициализации: в некоторых случаях вы можете получить доступ к оболочке эмулируемой системы, изменив скрипты инициализации, такие как /etc/inittab. Это может заставить систему открыть оболочку, что позволит провести более глубокое исследование.

3. Пользовательские цепочки инструментов: Для некоторых встроенных систем пользовательские цепочки инструментов могут потребоваться для компиляции и запуска двоичных файлов, совместимых с нестандартными аппаратными архитектурами (например, фирменными вариантами MIPS). Исследователям часто необходимо использовать эти цепочки инструментов для кросс-компиляции пользовательских двоичных файлов для тестирования в эмулируемой среде.

Проблемы и ограничения

Хотя эмуляция прошивки дает ценные сведения о поведении встроенных устройств, она не лишена ограничений:

- Неполная поддержка: некоторые прошивки, особенно для фирменных или узкоспециализированных устройств, не могут быть полностью эмулированы из-за отсутствия или неподдерживаемой эмуляции периферийных устройств в QEMU.

- Закрытые архитектуры прошивки: устройства, использующие пользовательские или недокументированные архитектуры, могут потребовать дополнительных усилий по обратному проектированию, прежде чем их можно будет эмулировать.

- Сложность динамического анализа: даже при использовании таких инструментов, как Firmadyne и FAT, анализ динамического поведения, например, сетевого взаимодействия в реальном времени, может быть сложным без полной аппаратной репликации.

Отладка с помощью GDB в QEMU

Эмуляция прошивки с использованием таких инструментов, как QEMU, Firmadyne и Firmware Analysis Toolkit, позволяет исследователям проводить глубокий анализ встроенных систем без необходимости использования физического оборудования. Эти инструменты оптимизируют извлечение, эмуляцию и взаимодействие с прошивкой, предлагая практический подход к выявлению уязвимостей. Несмотря на то, что существуют проблемы, такие как ограниченная поддержка фирменного оборудования, эмуляция остается ключевым компонентом современных исследований безопасности встроенных систем.

Особая благодарность SecNigma